13/10/2022

Digital Technology Insights

IPv6 : les raisons d’une adoption inévitable qui tarde à se concrétiser

Digital Technology Insight

Depuis quelques années maintenant, Internet ne cesse de s’élargir. L’augmentation importante des objets connectés issus des applications IoT sollicite de plus en plus le réseau internet et a fait exploser la demande.

Pour pouvoir ouvrir la voie à de nouveaux services, de nouveaux acteurs innovants, créer de nouveaux marchés pour de nouveaux besoins, nous avons besoin d’adressage. Et c’est là qu’intervient le protocole IP avec sa version 4. (IPv4)

Or, il s’est avéré que l’explosion de la demande dépasse largement la capacité d’adressage IPv4 et c’est pour solutionner ce problème que l’IPv6 a été inventé, en 1998.

La question qui se pose est la suivante : dans quelle mesure ce successeur permet de palier à ce manque d’adresses ?

IPv6, de quoi s’agit-il ?

Internet est une interconnexion de nombreux réseaux. Chacun de ces réseaux est identifié par une adresse IP, à la manière d’une adresse postale pour une lettre. Ainsi, l’IPv6 est la sixième version de ce protocole.

- Adresse IP codée sur 128 bits

- Préfixe de localisation public 48bits

- ID sous-réseau 16bits

- ID interface unique 64bits

- 8 blocs de 16bits = 4 caractères sous forme hexadécimale

- 128bits ->adresses disponibles (340,282,366,920,938,463,463,374,607,431,768,211,456)

IPv4 vs. IPv6, dialectique et perspective

Adressage

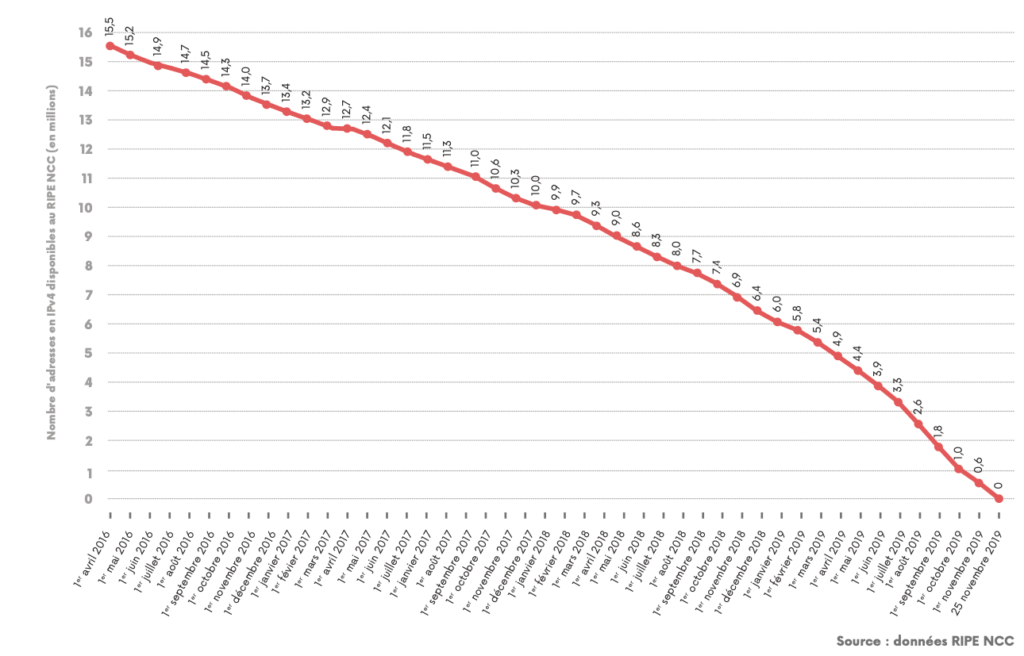

Depuis 2019, le monde est en pénurie d’adresses IPv4. Il n’y a plus de préfixe réseau disponible ni, à fortiori, d’adresse publique. Sans adresse, un nœud est invisible, il ne communique pas, il n’existe pas. Dû aux évolutions mentionnées plus haut, le coût de la location des adresses IPv4 devient de plus en plus élevé, ce qui peut être un problème critique pour les nouvelles entreprises et pour les nouveaux besoins. Grâce à l’IPv6, la quantité d’adresses disponibles dans le monde est indéniablement décuplé proposant de nouvelles possibilités réglant le problème de pénurie pour les années futures.

Partage d’adresses

Le partage d’adresses IPv4 entre plusieurs clients peut provoquer le dysfonctionnement de certaines catégories de services sur internet. De plus, ce partage augmente le risque de se voir refuser l’accès à un service, par exemple lorsque l’IP est inscrite sur liste noire à cause du comportement frauduleux d’un autre colocataire de la même adresse IPv4 la rendant indisponible pour les autres utilisateurs. Un autre effet collatéral du partage d’IPv4 est de rendre difficile l’identification d’un suspect sur la base de son adresse IP lors des enquêtes judiciaires, obligeant parfois les enquêteurs à lancer des procédures visant des personnes qui n’ont pour seul tort que de partager la même adresse IPv4 qu’un suspect.

Coût

Fonctionnalités

Passage à l’IPv6, état des lieux du monde aujourd’hui

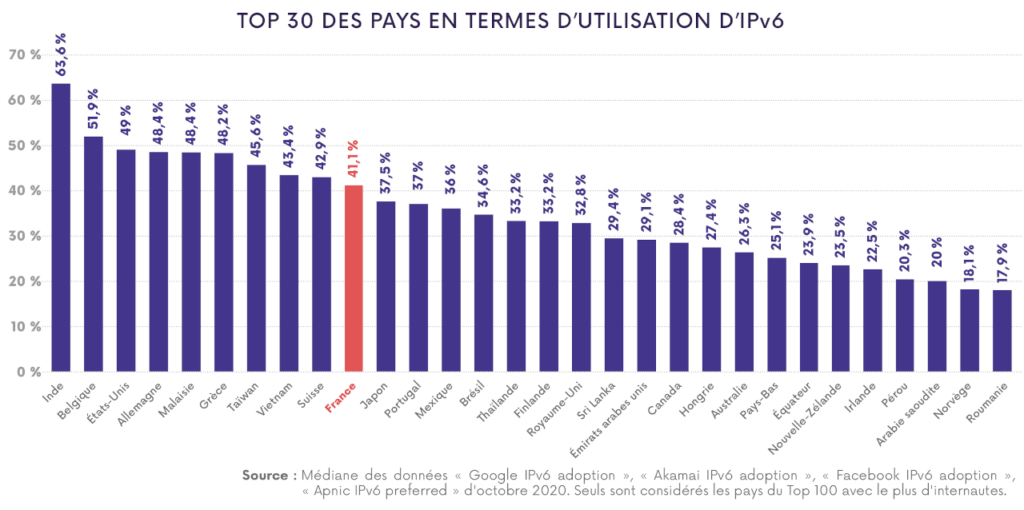

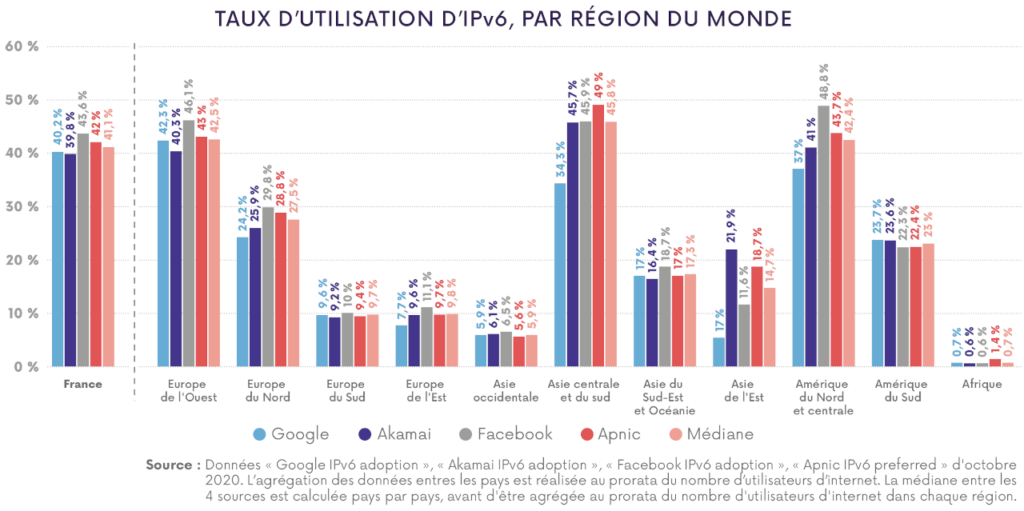

Le taux d’utilisation d’IPv6 représente le pourcentage d’utilisateurs en IPv6 mesuré au niveau d’un hébergeur proposant cette technologie. Il donne donc une idée de l’état de la transition des terminaux, des FAI ou opérateurs mobiles, ainsi que des autres intermédiaires techniques lorsque l’hébergeur en question passe par des transitaires.

Ce taux tel observé par Google atteint à ce jour presque 50% en France.

Cohabitation IPv4 IPv6

Le plan originel de migration de l’internet reposait sur le mécanisme de double pile (Dual stack). Cela implique la cohabitation d’adresses IPv4 et IPv6 dans chaque nœud. Ainsi, la pénurie d’IPv4 continue puisque nous utilisons toujours ces adresses. Cette technique peut être intéressante pour tester et vérifier la compatibilité de son réseau avec ce nouveau protocole. Suite à l’installation des nœuds IPv6, la majorité des services deviendront être accessibles avec cette version du protocole et la croissance de l’internet pourra se poursuivre en IPv6 uniquement. Il sera donc envisageable de se passer des NAT.

Exploitation de la cohabitation IPv4 IPv6

Malgré la disponibilité des équipements supportant la double pile, les acteurs de l’internet tels que les FAI, les hébergeurs et les administrateurs de sites n’ont pas perçu l’urgence d’intégrer IPv6 dans leurs activités. Les doubles piles déployées sur les nœuds de l’internet restent largement inutilisées par rapport au plan initial. La croissance de l’internet s’est poursuivie en IPv4, et celle-ci a donc été affectée par plusieurs effets néfastes comme nous l’avons décrit plus haut. L’échec du plan initial est largement dû à la dérégulation appliquée dans le secteur des télécommunications conduisant les acteurs à privilégier le court terme, les rendant incapables de prendre en compte les besoins à plus long terme dans leurs activités.

NB : Suite au premier confinement que nous avons connu à cause de la pandémie, le taux d’utilisation d’IPv6 et passé d’environ 37% à 43% en moins de deux mois. Cela s’explique notamment par l’augmentation du trafic issu des accès grand public, plus fréquemment activés en IPv6 que les accès entreprise.

Réflexion sur cet état des lieux

Une des différences importantes entre IPv4 et IPv6 est le format des paquets et des adresses. Ceci empêche les deux versions d’interopérer et de communiquer.

IPv4 fait fonctionner actuellement Internet mais il a besoin de l’IPv6 pour faire évoluer l’écosystème entier. La version 6 est une évolution de son antécédent et non le moyen de faire un Internet parallèle et disjoint de l’existant. Quelle que soit la version utilisée, l’objectif est de maintenir une connectivité globale. Comment faire coexister ces deux versions ? Nous savons que pour le moment, un basculement total du jour au lendemain d’IPv4 à l’IPv6 est quasi impossible, il faut donc intégrer IPv6 progressivement dans le temps. La transition doit se faire d’une manière simple, bien moins compliquée que l’utilisation même d’IPv4 de nos jours.

Le mot migration ou transition peut paraître anxiogène car cela désigne un passage d’un monde bien connu vers un autre qui reste à mieux découvrir. Le but est de maintenir IPv4 en activité et de ne pas détruire son fonctionnement, en le rendant plus complexe ; IPv6 doit être vu comme une extension du réseau présent.

L’adoption d’IPv6 dépend des besoins de chacun, c’est à partir de l’étude de ses propres besoins qu’il faut identifier lesquelles des techniques sont à appliquer. Heureusement, pour chaque situation, l’IETF a développé des techniques de coexistence.

Chaque mécanisme répond à une problématique précise du déploiement d’IPv6 dans un monde IPv4. Ces solutions ne soulèvent pas tous les problèmes possibles. Par conséquent, il faut choisir ceux qui s’appliquent à sa situation propre.

Malheureusement, le fait qu’il y ait une décision à prendre entre la multitude des mécanismes présents est devenu un argument pour éviter l’intégration de l’IPv6 car cela renvoie une image de complexité et rend perplexe les organismes chargés de réaliser ce changement. Il faut comprendre que chaque technique répond à un problème bien précis, et qu’il n’est pas nécessaire de maîtriser toutes les techniques.

En effet, aujourd’hui, il nous reste beaucoup à découvrir sur ce protocole, contrairement à l’IPv4, technologie bien maîtrisée par l’Homme depuis plusieurs années. Évidemment, nous ne passerons pas à cette innovation du jour au lendemain. Mais grâce au travail et à la persévérance continue des chercheurs et ingénieurs, l’IPv6 saura trouver sa place.

IPv6 permet de retrouver les principes qui ont fait le succès de l’Internet comme, notamment, une connectivité simplifiée, le rendant indispensable pour le développement futur des services innovants.

Références

Arcep (2021) Baromètre annuel de la transition vers IPv6 en France | Arcep

Arcep (2020) Entreprises : pourquoi passer à l’IPv6 ? (Décembre 2020) (arcep.fr)

Arcep (2022) Internet Ouvert | Arcep

Huston, G. (2015) The ISP Column. ISP Column – April 2015 (potaroo.net)

Soussi, M. (2011). AFNIC’s Issue Papers. IPv6, A passport to the future internet (afnic.fr)

Huston, G. (2008). The ISP Column. ISP Column – October 2008 (potaroo.net)

Bortzmeyer, S. (2007) Blog Stéphane Bortzmeyer: IPv6 ou l’échec du marché

Yasmine BOUGHANMI

Consultante Digital Technology