08/11/2023

Digital Technology Insights

Smart City : quand les données rendent nos villes intelligentes !

Digital Technology Insights

Dans notre Digital & Technology Insights, nous allons plonger au cœur du rôle crucial de la donnée en tant qu’élément moteur qui alimente l’innovation urbaine, ouvrant la voie à des villes plus durables et une meilleure qualité de vie pour les résidents. Le traitement de ces données n’est cependant pas sans conséquence sur l’impact environnemental des Smart Cities. Face à cette réalité, il devient impératif de repenser cette numérisation urbaine dans une approche liée au cycle de vie, afin de minimiser l’impact global.

Smart City : introduction

Une smart city est une ville qui utilise les technologies de l’information et de la communication (TIC) pour améliorer la qualité de vie des citadins en rendant la ville plus adaptative et plus durable.

- Objectif : rendre l’infrastructure urbaine plus efficiente, efficace et réactive.

- Comment ? : par l’utilisation des technologies axées sur les données afin de transformer les informations collectées à des prises de décision permettant d’améliorer les installations des résidents, de proposer des services personnalisés et de renforcer la durabilité.

Avec un taux de croissance annuel moyen de 18% depuis 2020, le marché mondial de la smart city devrait atteindre 1 600 Mds € en 2025.

Top 5 des Smart Cities: Singapour, New York, Londres, Barcelone et Shanghai. La première ville française est Paris, qui se classe à la 14e place.

En France, 25 communes et métropoles développaient des services intelligents en 2021 et sont qualifiées par les pouvoirs publics de smart city.

Grâce aux projets identifiés (stationnement optimisé, fuites d’eau, éclairage intelligent, …) ces 25 collectivités pourraient économiser 9,5 Mds € dans un délai de 5 à 10 ans.

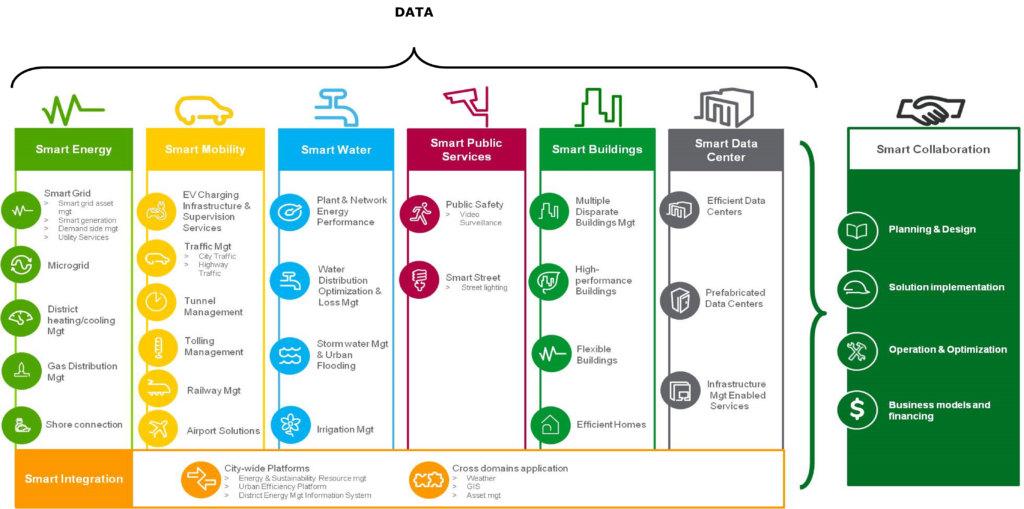

La data au service de la Smart City

La donnée : un vivier de connaissance exceptionnel pour nos territoires

Les villes s’appuient sur des infrastructures et services auto-gérés ou délégués à des tiers.

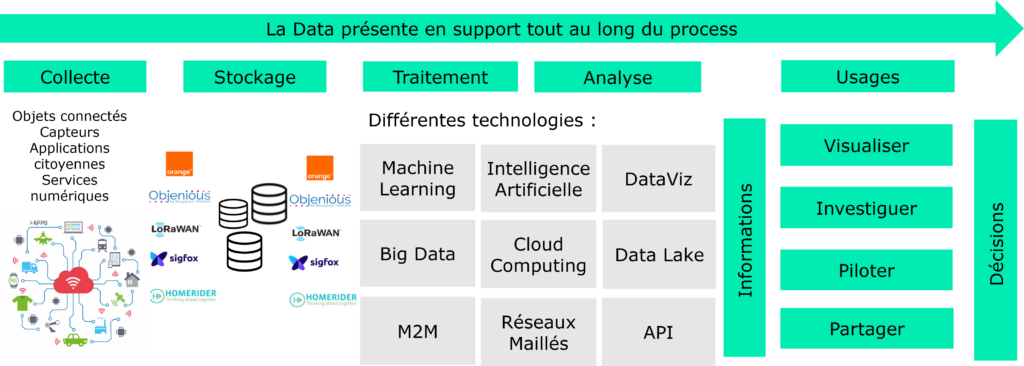

Grâce à la montée en puissance des IoT, des réseaux maillés et des différentes technologies de communication, les données urbaines (trafic, mesures environnementales, sécurité, consommation des ressources, bruit, déchets…) peuvent être collectées et stockées dans des plateformes dédiées.

à l’aide des dernières techniques de traitement Big Data et de Machine Learning, les données sont ensuite nettoyées, analysées et croisées à l’échelle d’un quartier, d’une ville ou d’une région afin de fournir une nouvelle source d’intelligence.

Les différents reportings destinés aux utilisateurs finaux permettent d’améliorer l’engagement client en offrant plus de transparence tandis que le développement des modèles prédictifs répond à l’enjeu de performance (création de nouveaux services, meilleure gestion des ressources…).

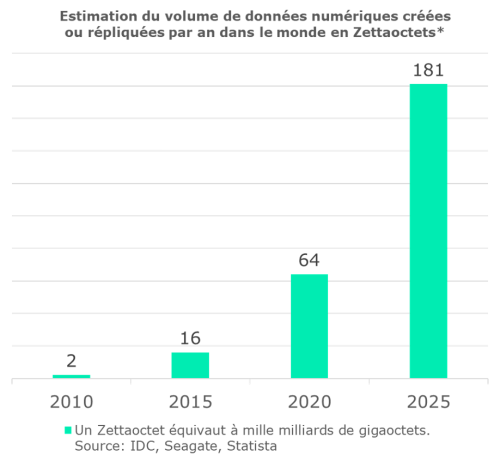

Le Big Bang du big Data

Selon une étude menée par IDC, le volume de données générées dans le monde devrait dépasser 180 zettaoctets à l’horizon 2025. En effet, La démocratisation croissante des objets connectés, le développement de la 5G et des capteurs IoT, constituent les principaux moteurs de ce « Big Bang » de la donnée.

Une grande partie de ces données possède une haute valeur socio-comportementale et peut donc servir à produire des outils d’aide à la décision au profit de l’amélioration des services urbains.

Cas d’usage : Le projet Smart Water du Grand Lyon

- En France, 20% de l’eau potable produite s’échappe chaque année, via des fuites sur le réseau. Cela représente 937 millions m3 d’eau perdue, soit l’équivalent de la consommation annuelle de 18 millions d’habitants. À cette situation, s’ajoute la sécheresse hydrologique préoccupante que connait la France depuis l’été 2021.

- Les Collectivités locales et les acteurs privés doivent plus que jamais relever le défi d’une meilleure gestion de l’eau. Le smart water management représente une des approches qui peuvent efficacement contribuer à relever ce défi.

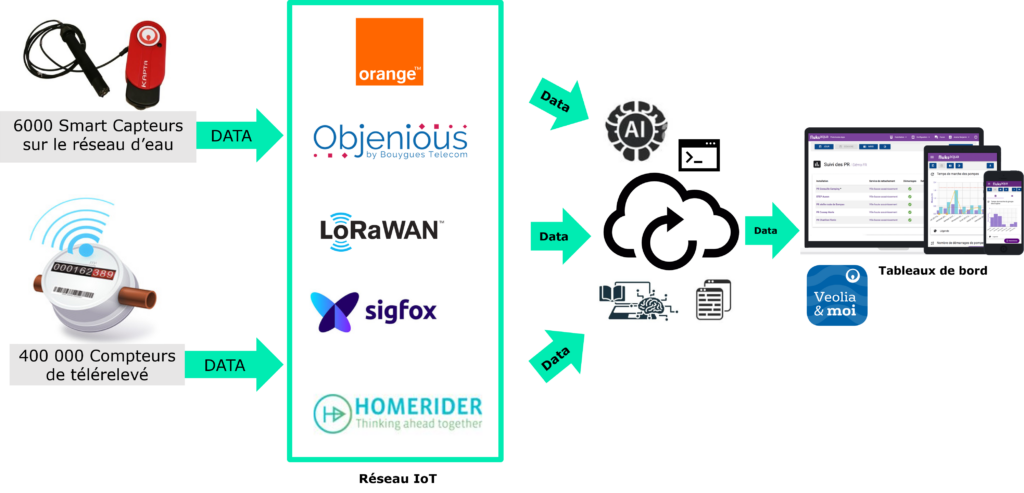

Dans le but de repenser la gestion de l’eau autour d’une approche responsable en tirant partie des dernières innovations, un projet a été mis en place par Eau du Grand Lyon, (filiale de Veolia) et Birdz, permettant de surveiller en temps réel la consommation d’eau et de détecter les fuites.

Comment ?

1

Via des compteurs d’eau individuels connectés et des capteurs développés par Birdz permettent de mesurer le débit d’eau et les volumes consommés.

2

Ces données sont ensuite transmises vers le cloud via un réseau IoT. Ces réseaux servent également aux autres applications de Smart city du territoire.

3

Toutes les données collectées sont croisées, synthétisées et analysées avant d’être transmises au distributeur d’eau.

4

Des tableaux de bords sont ensuite alimentés pour contrôler le volume d’eau consommé. en cas de présence d’une situation anormale (présomption de fuite, risque de gel, retour d’eau, absence de consommations), des alarmes seront envoyées aux équipes opérationnelles pour intervenir rapidement.

5

Par ailleurs, les usagers peuvent suivre leur consommation d’eau en temps réel, via une application (Veolia et moi) mobile ou un portail web, et de recevoir des alertes en cas de fuite ou de surconsommation.

300 fuites détectées par semaine

Un rendement du réseau amélioré de 8%

1,4 M de m3 d’eau économisée par an

=

23 millons de douches

Les Data Centers, support et défi de la Smart City

En offrant l’infrastructure nécessaire pour le stockage et le traitement des données collectées, les centres de données sont un élément clé pour le développement de la smart city.

- Tous les équipements IT présents au sein des centres de données sont alimentés en électricité.

- Ces équipements produisent également de la chaleur. Ils sont donc équipés de systèmes de refroidissement pour éviter la surchauffe et ainsi la détérioration.

Ces deux postes de consommation font des Data Centres un grand consommateur de l’énergie électrique. En France, Les data centers consomment en moyenne 5,15 MWh d’électricité par m2 et par an*. À titre de comparaison, la consommation d’un site moyen (10 000 m2) équivaut à celle d’une ville de 50 000 habitants**.

La ville numérique est donc par certains aspects plus énergivore qu’une ville « standard ».

Pour continuer d’inscrire la smart city dans une démarche durable et responsable, Il est donc essentiel de réduire l’impact environnemental des datacenters.

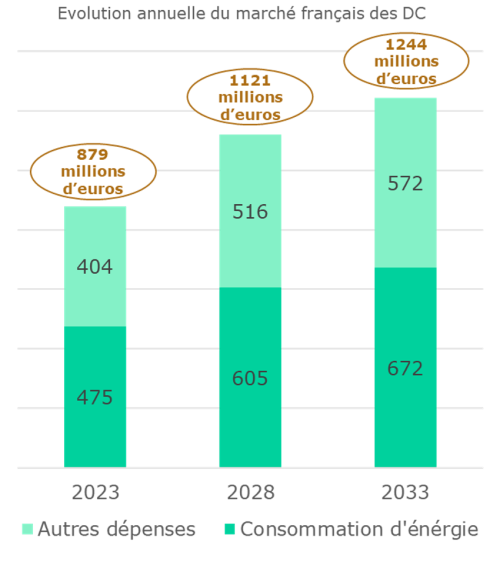

Une ruée sans précédent vers les Data Centers

- Avec la hausse spectaculaire des tarifs, l’énergie représente en moyenne 54% des dépenses d’un data centre.

- l’optimisation de la consommation énergétique est devenue un enjeu inéluctable pour rester compétitif.

Comment ?

Face à cette situation, les professionnels du secteur ont conscience de leur écoresponsabilité. Les data centres sont aussi devenus un condensé de technologie au service de la réduction de l’impact environnemental. C’est l’avènement des Smart Data Centres.

En plus de la sélection de sources d’énergie renouvelables et de l’adoption d’une approche liée au cycle de vie des équipements, l’adoption de nouvelles technologies vise la réduction de la consommation énergétique à la source :

Le free cooling en utilisant l’air extérieur pour refroidir les data centers.

La récupération de la chaleur dégagée par les data centers pour chauffer des logements.

L’hyper-convergence en intégrant serveurs, stockage et réseau dans une Appliance unique afin d’optimiser l’espace occupé.

Cas d’usage : le projet urbain du « Grand Parc »

- La consommation électrique des Data Centres est estimée à 2 ou 3% de la consommation mondiale et pourrait atteindre 13% en 2030. Pour répondre à cet enjeu, l’UE s’est fixée comme objectif que les centres de données soient neutres en carbone en 2030.

- Le déploiement des Data centers à proximité représente une des réponses qui peuvent contribuer à relever ce défi.

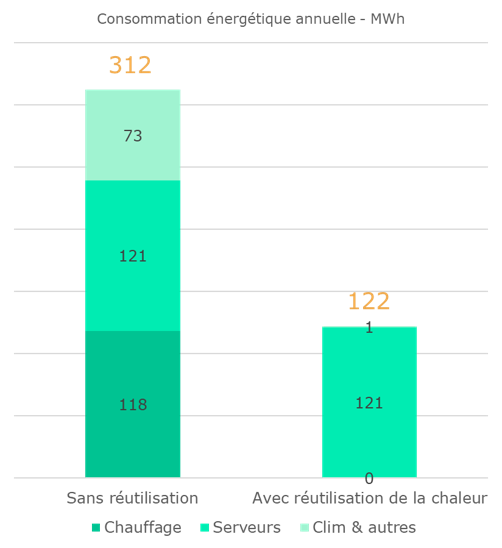

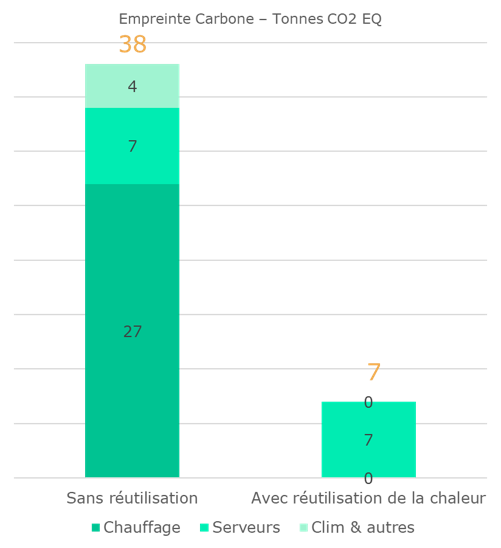

Une solution de calcul décentralisée et durable permettant de récupérer la chaleur produite par les serveurs a été créée par Qarnot et Data4, dans le cadre du projet urbain du « Grand Parc » soutenu par Gironde Habitat et le Département de la Gironde.

Cette solution consiste en la création d’un Data Center de proximité basé sur l’intégration, dès la phase de conception des bâtiments, des radiateurs numériques développés par Qarnot. Dans ces systèmes intelligents, les serveurs sont positionnés dans les radiateurs qui sont installés chez les habitants pour chauffer gratuitement et écologiquement grâce à la chaleur dégagée par les services de calcul.

Dans le cadre de ce projet 350 radiateurs numériques ont été installés pour chauffer l’ensemble du bâtiment composé de bureaux et de logements où 91% de la chaleur a été réutilisée.

Cette solution de datacenters de proximité supporte et renforce la capacité de calcul des Data Centers conventionnels de Data4 pendant l’hiver.

- Data4 et Quarnot computing disposent d’une liaison fibre privée et dédiée qui relie leurs systèmes et permet le transfert de données.

- Les clients de Data4 accèdent à la solution de calcul HPC via un service Data4 dédié.

Économies réalisées grâce à la récupération de la chaleur

Réduction de la consommation énergétique de 61 %

Réduction de l’empreinte carbone de 81%

Asma BAOUEB

Consultante Digital Technology