22/03/2021

Cybersecurity Insights

Explorons DORA !

L’absence de règles détaillées et exhaustives sur la résilience opérationnelle numérique au niveau de l’Union Européenne (UE) et le manque de coordination entre les initiatives nationales ont engendré des incohérences, des exigences redondantes, des coûts administratifs et de mise en conformité élevés, en particulier pour les entités financières. Cette situation fragmente le marché unique, compromet la stabilité et l’intégrité du secteur financier de l’UE et porte atteinte à la protection des consommateurs et des investisseurs.

Ainsi, 5 ans après la publication de la Directive NIS (Network and Information System Security (NIS), la commission européenne a publié en Septembre 2020, une proposition de règlement sur la résilience opérationnelle numérique du secteur financier. Cette proposition fait partie d’une stratégie numérique qui vise à renforcer le potentiel que la finance numérique peut offrir sur le plan de l’innovation et de la compétitivité, tout en limitant les risques qui en découlent.

Qu’est-ce que DORA ?

Digital Operational Resilience Act (DORA) est une proposition de règlement sur la résilience opérationnelle numérique du secteur financier.

Ce prochain règlement supprime des obstacles à l’établissement et au fonctionnement du marché intérieur des services financiers, et y apporte des améliorations en harmonisant les règles applicables en matière de gestion des risques informatiques, de notification, de tests et de risques liés aux tiers prestataires de services informatiques.

Outre la présente proposition de règlement, cette stratégie numérique comprend également une proposition de règlement sur les marchés de crypto-actifs*, une proposition de règlement sur un régime pilote pour les infrastructures de marché reposant sur la technologie des registres distribués (DLT) et une proposition de directive visant à clarifier ou à modifier certaines dispositions connexes de l’Union sur les services financiers.

*Actifs virtuels stockés sur un support électronique permettant à une communauté d’utilisateurs les acceptant en paiement de réaliser des transactions sans avoir à recourir à la monnaie légale. (Exemple de crypto-actifs : Bitcoin, Ether…)

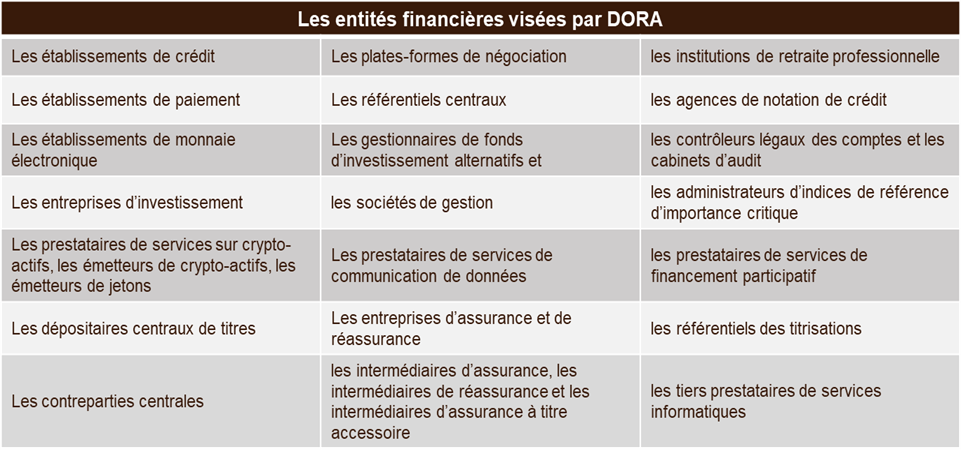

Qui est concerné par DORA ?

Afin de garantir la cohérence des exigences en matière de gestion des risques informatiques applicables au secteur financier, DORA couvre tout un éventail d’entités financières réglementées au niveau de l’Union, à savoir :

NB : la définition des entités financières et des mots clés utilisés (microentreprise, référentiels de titrisations, contreparties centrales, etc.) dans ce règlement sont dans l’article 3 de DORA.

Bien qu’une telle couverture garantisse des conditions de concurrence équitables entre les entités financières en ce qui concerne leurs obligations réglementaires en matière de risque informatique, DORA tient compte du fait qu’il existe des différences importantes entre les entités financières du point de vue de leur taille, de leur profil d’activité ou de leur exposition au risque numérique.

En plus de l’entité financière, les Autorités Européennes de Surveillance (AES) et autorités compétentes sont fortement impliquées dans le respect des obligations énoncées dans DORA.

Ces AES sont l’Autorité Bancaire Européenne (ABE), l’Autorité Européenne des Assurances et des Pensions Professionnelles (AEAPP) et l’Autorité Européenne des Marchés Financiers (AEMF).

En France, nous avons comme autorités compétentes l’Autorité de Contrôle Prudentiel et de Résolution (ACPR) pour les entités financières suivantes : Etablissement de crédit, Etablissement de monnaie électronique, Entreprise d’investissement, etc.

Quels sont les objectifs visés par DORA ?

A travers cette proposition de règlement, les 10 principaux objectifs qui émanent de la publication de la commission européenne sont :

Renforcer le potentiel que la finance numérique peut offrir sur le plan de l’innovation et de la compétitivité, tout en limitant les risques qui en découlent.

Favoriser l’adoption d’approches communes de la sécurité informatique au sein du marché unique européen

Fournir aux autorités de surveillance financière les outils pour prévenir l’instabilité financière découlant de la matérialisation des risques informatiques.

Sensibiliser davantage les autorités de surveillance aux cyber risques et aux incidents liés à l’informatique auxquels sont confrontées les entités financières

Conférer aux autorités de surveillance financière des pouvoirs et les outils leur permettant de superviser les risques découlant de la dépendance des entités financières à l’égard de tiers prestataires de services informatiques.

Harmoniser au niveau de l’Union la notification des incidents liés à l’informatique afin de réduire le niveau des charges administratives et des coûts financiers associés à la notification d’un même incident lié à l’informatique à différentes autorités nationales et de l’Union.

Limiter les coûts de mise en conformité pour les entités financières, en particulier pour celles qui exercent des activités transfrontières, ce qui devrait en retour contribuer à supprimer les distorsions de concurrence au sein de l’UE.

Éliminer les disparités législatives et les approches nationales inégales en matière de réglementation ou de surveillance des risques informatiques.

Harmoniser les tests de résilience opérationnelle numérique avec reconnaissance mutuelle dans l’ensemble du marché unique afin de baisser les coûts, notamment pour les entreprises transfrontières qui, autrement, risqueraient d’être soumises à l’obligation de procéder à de multiples tests dans les différents États membres.

Remédier à l’absence de pouvoirs adéquats de supervision des risques découlant des tiers prestataires de services informatiques, notamment les risques de concentration et de contagion pour le secteur financier de l’Union.

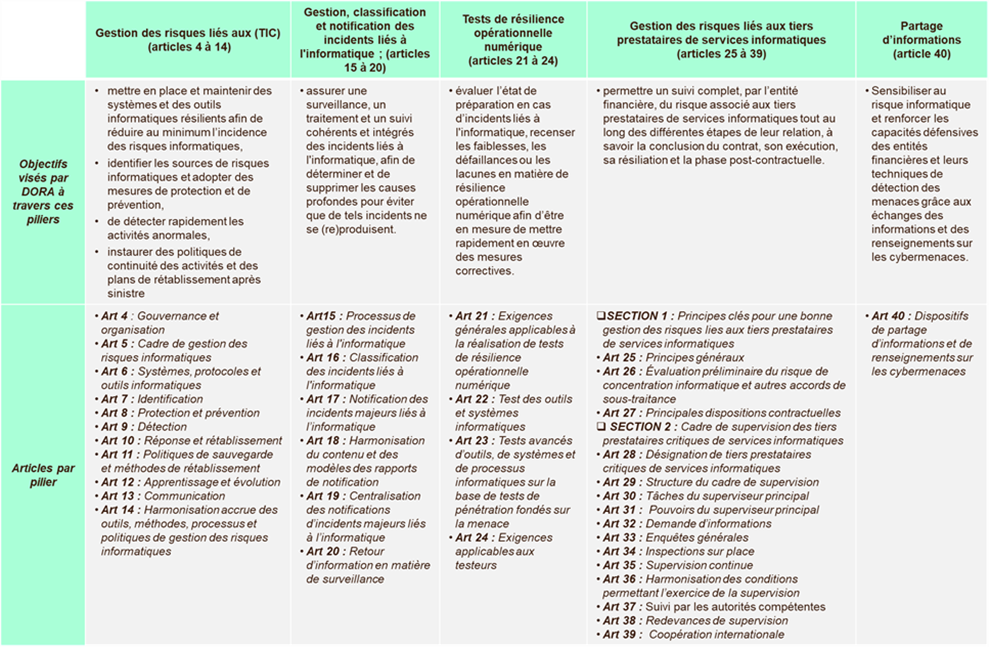

Quels sont les principaux piliers de DORA ?

DORA établit les exigences relatives à la sécurité des réseaux et des systèmes d’information sous-tendant les processus opérationnels des entités financières, nécessaires pour atteindre un niveau commun élevé de résilience opérationnelle numérique sur la base des 5 principaux piliers suivants :

- Gestion des risques liés aux (TIC) (art. 4 à 14)

- Gestion, classification et notification des incidents liés à l’informatique ; (art. 15 à 20)

- Tests de résilience opérationnelle numérique (art. 21 à 24)

- Gestion des risques liés aux tiers prestataires de services informatiques (art. 25 à 39)

- Partage d’informations (art. 40)

Dans le tableau ci-dessous, nous donnons pour chaque pilier les principaux objectifs visés par DORA et les articles par pilier.

Quelles seraient les sanctions ?

Les entités financières concernées par DORA feront face à deux types de sanctions.

Sanctions administratives et mesures correctives

Les États membres confèrent aux autorités compétentes le pouvoir d’appliquer des sanctions administratives et des mesures correctives, sous réserve des conditions prévues dans le droit national, aux membres de l’organe de direction, ainsi qu’aux autres personnes responsables de la violation au sens du droit national.

Ces sanctions administratives et mesures correctives prévues en cas de violation sont :

- Émettre une injonction ordonnant à la personne physique ou morale de mettre un terme au comportement en cause et lui interdisant de le réitérer ;

- Exiger la cessation temporaire ou définitive de toute pratique ou conduite que l’autorité compétente jugerait contraire aux dispositions du présent règlement et en prévenir la répétition ;

- Adopter tout type de mesure, y compris de nature pécuniaire, propre à garantir que les entités financières continueront à respecter leurs obligations légales ;

- Exiger, dans la mesure où le droit national le permet, les enregistrements d’échanges de données existants détenus par un opérateur de télécommunications, lorsqu’il est raisonnablement permis de suspecter une violation du présent règlement et que ces enregistrements peuvent être importants pour une enquête portant sur une violation du présent règlement ;

- Émettre des communications au public, y compris des déclarations publiques, indiquant l’identité de la personne physique ou morale et la nature de la violation.

Ces différentes sanctions administratives et mesures correctives peuvent se faire soit directement, soit en collaboration avec d’autres autorités, soit par délégation à d’autres autorités agissant sous leur responsabilité ou par la saisine des autorités judiciaires compétentes.

Toutefois, les autorités compétentes, lorsqu’elles déterminent le type et le niveau des sanctions administratives ou des mesures correctives à imposer, elles examinent dans quelle mesure la violation est intentionnelle ou résulte d’une négligence ainsi que de toutes les autres circonstances pertinentes, entre autres (gravité, violations antérieures, préjudices subis par des tiers du fait de la violation, degré de responsabilité ou l’assise financière de la personne physique ou morale responsable, etc.).

A moins que l’autorité compétente estime que la publication de l’identité de personnes morales, ou de l’identité et des données à caractère personnel de personnes physiques, serait disproportionnée, compromettrait la stabilité des marchés financiers ou la poursuite d’une enquête pénale en cours, ou causerait, dans la mesure où ils peuvent être déterminés, des dommages disproportionnés à la personne concernée ; cette autorité publie sur son site web officiel, dans les meilleurs délais, toute décision d’imposer une sanction administrative contre laquelle il n’y a pas de recours, une fois que cette décision a été notifiée au destinataire de la sanction.

Sanctions pénales

En ce qui concerne les sanctions pénales, les États membres qui choisissent de l’instituer pour les cas de violations du règlement DORA, doivent veiller à ce que des mesures appropriées soient prises.

Ces mesures doivent permettre aux autorités compétentes de disposer de tous les pouvoirs nécessaires pour se mettre en rapport avec les autorités judiciaires, les autorités chargées des poursuites ou les autorités judiciaires pénales de leur ressort territorial.

Cela en vue de recevoir des informations spécifiques liées aux enquêtes ou procédures pénales engagées pour violation du présent règlement, et de fournir ces mêmes informations aux autres autorités compétentes, ainsi qu’à l’ABE, l’AEMF ou l’AEAPP, afin de s’acquitter de leurs obligations de coopération.

DORA vs. NIS ?

S’agissant des entités financières identifiées en tant qu’Opérateurs de Services Essentiels (OSE), conformément aux dispositions nationales transposant l’article 5 de la directive (UE) 2016/1148 (communément appelé Directive NIS), DORA étant considéré comme un acte juridique sectoriel de l’Union ses dispositions s’appliquent et priment sur la Directive NIS.

Ainsi, DORA préserverait les avantages liés au cadre horizontal sur la cybersécurité (par exemple, Directive NIS) en maintenant le secteur financier dans son champ d’application. Le secteur financier demeurerait étroitement associé au groupe de coopération NIS, et les autorités de surveillance financière seraient en mesure d’échanger des informations utiles au sein de l’écosystème NIS existant.

Sur le plan technique et organisationnel, ces entités financières ayant déjà pris des mesures pour être conforme à la Directive NIS ont l’avantage d’avoir déjà des processus et des procédures que l’on retrouvera dans DORA, notamment la gestion des risques, la détection et réponse aux incidents et la notification de ces incidents de sécurité informatiques majeurs à l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI).

En ce qui concerne l’impact que pourrait avoir DORA sur les systèmes d’information des entités financières non-OSE, celles-ci devront prendre des dispositions techniques et organisationnelles pour être en conformité avec ce prochain règlement.

Quelles sont les prochaines étapes ?

Le degré élevé d’interconnexion des services financiers, l’importante activité transfrontière des entités financières et la forte dépendance du secteur financier dans son ensemble à l’égard des tiers prestataires de services informatiques justifient cette proposition de règlement et nous laisse à croire que DORA sera bel et bien adopté et publié. Nous pouvons donc nous attendre à une publication au plus tard fin 2022.

Toutefois, la Commission continue à évaluer la nécessité et les incidences d’une extension éventuelle du champ d’application de DORA aux entités et aux infrastructures informatiques qui ne relèvent actuellement pas de ses dispositions.

S’il est vrai que l’un des principaux objectifs visés par DORA est de supprimer les inégalités entre les entités financières au sein de l’UE, la question des inégalités potentiellement crées par ce prochain règlement entre les entités financières de UE et les entités financières non-UE, qui offrent leurs services aux citoyens des Etats membres, mérite d’être posée.

Références

- Directive (ue) 2016/1148 du parlement européen et du conseil : https://eur-lex.europa.eu/legal-content/fr/txt/pdf/?uri=celex:32016l1148&from=fr

- Exploring dora — the eu’s proposed digital operational resilience framework for financial services https://globaldigitalfinance.medium.com/exploring-dora-the-eus-proposed-digital-operational-resilience-framework-for-financial-services-a40fd6fff9d1

- Proposition de règlement du parlement européen et du conseil : https://eur-lex.europa.eu/legal-content/fr/txt/pdf/?uri=celex:52020pc0595&from=en

Amadou DIAWARA

Consultant Governance, Risks & Compliance