27/05/2024

Cybersecurity Insights

La cybersécurité dans la blockchain

La blockchain est une base de données distribuée et sécurisée qui enregistre de manière transparente toutes les transactions effectuées avec une cryptomonnaie. Comme toute technologie, elle amène des améliorations dans la vie privée et professionnelle des individus, et à l’échelle industrielle, tout comme elle se présente comme outil aux individus mal intentionnés. C’est pourquoi l’usage de la blockchain dans tous secteurs se doit d’être encadré et sa sécurité appréhendée par une analyse de risques.

La blockchain est une base de données distribuée et sécurisée qui enregistre de manière transparente toutes les transactions effectuées avec une cryptomonnaie.

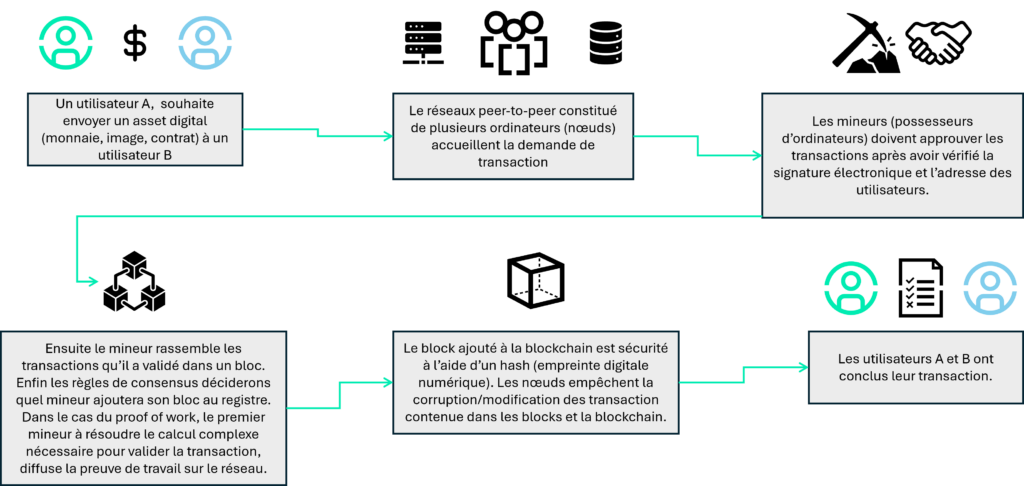

Elle fonctionne comme une série de blocs de données (transactions) liés ensemble de manière cryptographique. Chaque bloc contient un enregistrement des transactions récentes ainsi qu’un hachage (empreinte numérique) du bloc précédent, formant ainsi une chaîne continue de blocs. Cette structure rend la blockchain extrêmement sécurisée car toute tentative de modification d’une transaction nécessiterait de modifier tous les blocs ultérieurs, ce qui est pratiquement impossible sur un réseau décentralisé.

Pour illustrer, la blockchain s’apparente à un immense livre de comptes numériques. Ce livre des comptes est lourdement sécurisé. Donc à chaque consultation d’une transaction qu’il renferme, il faut le décrypter, ce qui demande des ressources électriques et informatiques considérables. En raison du principe de décentralisation du réseau, ce sont les utilisateurs qui doivent valider les transactions (les mineurs). Les mineurs sont donc payés pour le travail qu’ils effectuent, c’est-à-dire le décryptage de la blockchain.

Le schéma ci-dessous décrit les grands principes du minage de la blockchain :

Origine

La technologie de la blockchain est intimement liée à la création de la cryptomonnaie pionnière, le Bitcoin. La blockchain est le registre public et décentralisé qui enregistre toutes les transactions effectuées avec cette monnaie numérique.

En 2008, une personne ou un groupe de personnes se cachant sous le pseudonyme de Satoshi Nakamoto a publié un livre blanc décrivant le Bitcoin, une nouvelle forme de monnaie électronique peer-to-peer . Cette monnaie était basée sur un système décentralisé sans autorité centrale de contrôle. En effet, le concept a été introduit pour permettre les transactions sécurisées et transparentes du Bitcoin sans nécessiter un tiers de confiance, comme une banque.

Le plus grand argument à l’utilisation de la blockchain est qu’elle dispose d’une fonction de chiffrement innovante qui empêche tout accès non autorisé aux données pendant leur transit, ainsi elle permet de protéger les données et de barrer la route aux acteurs malveillants. En effet, dans la mesure où de nombreux cybercriminels exploitent les données pendant leur transit, la blockchain apporte une solution en termes de protection des transferts d’informations privées voire sensibles.

Cependant, ces derniers mois, de nombreux cas d’escroqueries et d’activités illégales autour de la blockchain ont mis en exergue les faiblesses d’un système considéré actuellement comme infaillible.

Les avantages et inconvénients d’utilisation de la blockchain

La blockchain est une technologie novatrice qui comme toute technologie amène des améliorations dans la vie privée et professionnelle des individus :

- La blockchain assure l’accès à des informations transparentes et vérifiables sur divers produits et services. Cela inclut la traçabilité des produits alimentaires, des médicaments, des biens de luxe, etc. Les individus peuvent ainsi faire des choix plus éclairés en ayant connaissance de l’origine, de la qualité et de l’authenticité des produits.

- Les cryptomonnaies permettent des transactions financières rapides, sécurisées et peu coûteuses, sans nécessiter l’intervention d’intermédiaires comme les banques. Cela peut faciliter les transferts d’argent transfrontaliers, les paiements en ligne.

- A l’ère de la création digitale dont les produits peuvent être facilement et sans conséquence plagiés et volés, la blockchain peut être utilisée pour enregistrer et protéger les droits de propriété intellectuelle, tels que les droits d’auteur, les brevets. Cela permet aux créateurs et aux innovateurs de mieux contrôler et valoriser leurs créations.

En outre ces avantages présentent des risques car elle donne des outils aux personnes malveillantes :

- La possibilité de transférer de l’argent sans l’intervention des banques et de manière anonyme aide à financer des activités illégales et soutenir des marchés des produits illégaux (drogues, armes, données volées). La blockchain contribue ainsi parfois au blanchissement d’argent acquis illégalement.

- Certains projets de blockchain peuvent être détournés pour faciliter la contrefaçon de produits numériques tels que des œuvres d’art, des fichiers multimédias, etc.

Les cas d’usage d’utilisation de la blockchain

Finance et banque

JP Morgan Chase : La société JP Morgan Chase a développé Quorum, une plateforme blockchain pour le secteur financier, utilisée pour la gestion des titres, les paiements internationaux et d’autres applications.

Ripple : La société Ripple offre des solutions de paiement transfrontalier basées sur la blockchain pour les institutions financières, en utilisant leur protocole XRP.

Société Générale : La Société Générale, l’une des principales banques françaises, a expérimenté la technologie blockchain dans plusieurs domaines, notamment pour la gestion des titres financiers et le suivi des transactions interbancaires.

Supply Chain et logistique

E. Leclerc : Le groupe E. Leclerc a également exploré l’utilisation de la blockchain pour la traçabilité des produits alimentaires, en particulier pour les produits frais tels que les fruits et légumes. Cela vise à garantir la qualité et l’origine des produits tout au long de la chaîne d’approvisionnement.

La Poste : Le groupe La Poste a développé des projets utilisant la blockchain dans divers domaines, y compris la logistique et la traçabilité des colis. Cela permet d’améliorer la visibilité et la sécurité des envois, en particulier pour les colis sensibles ou de grande valeur.

Fnac Darty : La société Fnac Darty a développé un projet pilote utilisant la blockchain pour certifier les produits d’occasion vendus sur sa plateforme en ligne. Cela permet de garantir l’authenticité et l’historique des produits, renforçant ainsi la confiance des acheteurs.

Carrefour : La société Carrefour utilise la blockchain pour suivre et garantir la traçabilité de ses produits alimentaires, notamment le poulet et le lait. Cette technologie permet de fournir des informations transparentes sur l’origine et le parcours des produits, s’assurant ainsi la confiance des consommateurs.

Vulnérabilités et types d’attaques connues

La blockchain présente des vulnérabilités exploitables pour les cyberattaquants. Voici une liste non exhaustive d’attaques connues :

Attaques des différent consensus utilisés par la blockchain

- Preuve de Travail (Proof of Work – PoW) :

51% Attack : Les blockchains basées sur la preuve de travail sont vulnérables aux attaques dites de 51%. Lorsque qu’un acteur malveillant contrôle plus de la moitié de la puissance de calcul du réseau, il peut manipuler (annulation et validation) les transactions et compromettre la sécurité du système car ce sont les transactions approuvées par la majorité qui sont enregistrées dans le registre de transactions.

N.B : Selon la dernière étude de la société de renseignement crypto Coin Metrics, il n’est plus possible de détruire les réseaux Bitcoin et Ethereum en utilisant une attaque des 51 % en raison des coûts astronomiques nécessaires pour l’effectuer.

- Preuve d’Enjeu (Proof of Stake – PoS) :

Attaques de Longue Portée (Long Range Attack) : Cette attaque exploite la possibilité de reconstruire une chaîne alternative depuis un état plus ancien de la blockchain jusqu’à un bloc plus récent. Cela peut être utilisé pour annuler des transactions passées et perturber le consensus.

Attaques de rien-à-perdre (Nothing-at-Stake Attack) : Les attaquants peuvent parier sur plusieurs branches de la blockchain sans risque financier, car il n’y a pas de coût lié à la sélection de la branche gagnante. Cela peut compromettre la sécurité du consensus

- Delegated Proof of Stake (DPoS) :

Attaques Sybil : Comme le processus de sélection des validateurs est délégué à un petit nombre de parties, une attaque Sybil impliquant la création de multiples identités peut affecter le consensus et le fonctionnement du réseau.

Centralisation potentielle : Les systèmes DPoS peuvent devenir centralisés si un petit groupe de parties contrôle la majorité des décisions et des validations.

- Proof of Authority (PoA) :

Attaques de Sybil : Bien que PoA soit résistant aux attaques par calcul, il est vulnérable aux attaques de Sybil où un attaquant crée plusieurs identités pour compromettre le consensus.

Dépendance aux autorités centrales : Comme le consensus dépend des autorités de confiance, la compromission de ces autorités peut entraîner des problèmes de sécurité et de confiance dans le réseau.

Attaques par réorganisation (Blockchain Reorganization)

Ces attaques visent à réorganiser la chaîne de blocs en remplaçant une partie de l’historique des transactions par de nouvelles transactions frauduleuses. Cela peut être réalisé en contrôlant une grande partie de la puissance de calcul du réseau, permettant ainsi à un attaquant de créer une version alternative de la chaîne de blocs.

Attaques par déni de service (Denial-of-Service, DoS)

Bien que moins courantes, les attaques DoS visent à perturber le fonctionnement normal d’un réseau blockchain en envoyant un grand volume de requêtes ou de transactions malveillantes. Cela peut entraîner des ralentissements ou des interruptions du service pour les utilisateurs légitimes.

Vulnérabilité des plateformes (code, droits d’accès) :

Le fait que des applications en lien avec la blockchain soient installées et exploitées sur des systèmes d’exploitation et des plateformes vulnérables expose par conséquent ces applications à des vulnérabilités matérielles et logicielles directement liées aux plateformes et non à la blockchain en elle-même.

Vulnérabilité humaine (usurpation d’identité, mdp faibles, hameçonnage…, malware)

Les utilisateurs de la blockchain sont soumis aux même vulnérabilités et risques en termes d’utilisation de la blockchain qu’en termes d’utilisation d’un poste de travail. Pour s’infiltrer dans des applications de blockchain, les hackers malveillants mènent régulièrement des attaques généralistes contre les utilisateurs afin de collecter des données d’identification ou d’autres informations sensibles ou au mieux procéder à une infiltration.

Concernant les malware connus du public et destinés à l’exploitation d’une vulnérabilité de la blockchain, nous retrouvons CryptoShuffler, clipboard hijacking ou encore InnfiRAT.

Escroqueries

Comment mentionné précédemment, la vulnérabilité humaine reste le plus grand facteur de risque en termes de sécurité y compris dans le contexte d’utilisation de la blockchain.

Des cas d’escroqueries connus nous l’ont démontré dans les précédentes années :

- Pour premier exemple, un Exchange de cryptos (Qu’est-ce qu’un échange de cryptos), Thodex, a été accusé d’avoir extorqué deux milliards de dollars à ses utilisateurs en avril 2021. En juin 2021, près de 69 000 bitcoins, soit 3,6 milliards de dollars, se sont volatilisés d’Africrypt (une plate-forme d’investissement dans les cryptomonnaies lancée par deux frères sud-africains en 2019).

- En février 2022, la plate-forme de bitcoins hongkongaise MyCoin est suspectée d’avoir organisé une gigantesque chaîne de Ponzi ayant fait 3.000 victimes. C’est une escroquerie qui consiste à rémunérer les investissements des anciens clients par les fonds procurés par les nouveaux entrants. Près de 350 millions d’euros auraient été dérobés aux investisseurs en février 2022.

Ces dernières attaques, nous permettent de constater que les escroqueries, parmi d’autres risques restent possibles malgré l’apparente infaillibilité du système de la blockchain. Ce qui nous amènent à nous demander si l’application de la gestion des risques dans le cadre de blockchain n’est pas indispensable.

La question du management du risque dans la blockchain

La gestion des risques dans son concept général est un processus d’identification, d’évaluation puis de traitement des risques inhérents à un projet, dans le but de mener le projet en toute sécurité. Elle permet d’adopter une approche proactive et réactive pour faire face aux menaces Cyber et donc permettrait de lutter contre les menaces pesant sur la blockchain et ses plateformes associées. Pour démontrer la pertinence de l’usage de la gestion des risques dans ce contexte, nous allons développer un use case fictif Blockchain et y appliquer la méthode d’analyse de risques en sécurité de l’information EBIOS Risk Manager.

Use case : Déroulement d’une analyse de risques sur la technologie blockchain avec la méthodologie EBIOS RM

Contexte : L’entreprise a souhaité mettre en place une solution basée sur la technologie blockchain pour assurer la traçabilité de ses produits alimentaires du producteur fermier au consommateur.

Identification des valeurs métiers :

- Processus de traçabilité des produits alimentaires du producteur au consommateur.

- Informations sur les produits alimentaires (origine, traçabilité)

Identification des actifs supports :

- Plateforme blockchain (logiciels, données)

- Clés de chiffrement et d’authentification

Identification des événements redoutés :

- Altération des informations sur les produits alimentaires présentes en blockchain

- Effacement des informations sur les produits alimentaires présentes en blockchain

Moyen pour viser l’altération des informations

Sources de risques/objectifs visés :

Les catégories de sources de risques intentionnelles qui pourraient avoir intérêt à réaliser les événements redoutés ci-dessus et disposeraient de moyens adéquats sont :

- Groupe de la cybercriminalité organisée

- Concurrent de l’entreprise A

Les potentiels objectifs visés à ces attaques sont divers et listés ci-dessous :

- Sabotage d’une blockchain de traçabilité produits pour nuire à son fonctionnement et ainsi à la réputation de l’entreprise A.

Formalisation et évaluation des risques

Scénario 1 : Moyen (impact élevé, probabilité moyenne)

Un attaquant réussit à compromettre un nœud de la blockchain ou à obtenir un contrôle significatif sur le réseau, ce qui lui permet de modifier les données enregistrées sur la blockchain. Cela peut conduire à des informations sur les produits alimentaires erronées ou effacées, à une perte de confiance des producteurs et consommateurs et à des conséquences opérationnelles, financières et juridiques.

Scénario 2 : Élevé (impact élevé, probabilité moyenne)

Les clés de chiffrement utilisées pour sécuriser les transactions et les informations sur les produits alimentaires sur la blockchain sont compromises, soit par des techniques de piratage, soit par une mauvaise gestion des clés. Cela peut permettre à des tiers non autorisés d’accéder aux informations sur les produits alimentaires, de les modifier ou les effacer.

Scénario 3 : Élevé (impact élevé, probabilité moyenne)

Les smart contracts sont des programmes autonomes exécutés sur la blockchain. Des erreurs de programmation ou des failles de sécurité dans ces contrats intelligents peuvent être exploitées par des attaquants pour accéder aux informations sur les produits alimentaires, les modifier ou les effacer.

Plan de traitement des risques

L’objectif dans cette dernière étape de l’analyse de risques est de réduire au maximum la probabilité d’occurrence des risques et l’ampleur de leurs impacts. Si on reprend nos scénarios de risques précédents, nous proposons de mettre ne place les actions de remédiation suivantes :

Sécurité des clés privées (vs Scénario 2) :

- Assurez-vous de la mise en place des protocoles stricts pour la gestion des clés privées utilisées pour accéder aux actifs cryptographiques. Assurez-vous que les clés sont stockées de manière sécurisée et qu’elles ne sont pas exposées à des risques de vol ou de compromission.

- Mise en place de politiques de gestion des clés sécurisées (stockage hors ligne, rotation régulière)

Contrôle d’accès et authentification (vs Scénario 1, 2 et 3):

- Assurez-vous de l’utilisation de mécanismes de contrôle d’accès robustes pour limiter l’accès aux informations sensibles et aux fonctionnalités critiques de votre réseau blockchain.

- Mettez en œuvre des protocoles d’authentification forte pour vérifier l’identité des utilisateurs et des nœuds participants.

Audit et surveillance (vs Scénario 1, 2 et 3):

- Effectuez régulièrement des audits de sécurité pour identifier les vulnérabilités potentielles dans votre infrastructure blockchain.

- Mettez en place des systèmes de surveillance en temps réel pour détecter les activités suspectes ou les anomalies dans le fonctionnement de la blockchain.

- Procédez à des audits réguliers des smart contracts pour identifier et corriger les failles de sécurité.

- Utilisez des mécanismes de consensus robustes sur la blockchain pour réduire le risque d’attaques.

Sauvegarde des données (vs Scénario 1, 2 et 3):

- Mettez en place des stratégies de sauvegarde régulières pour garantir la disponibilité et l’intégrité des données stockées sur la blockchain.

- Prévoyez des plans de continuité des activités pour faire face à d’éventuelles défaillances ou interruptions de service.

Comme nous l’avons précédemment constaté avec l’use case d’analyse de risques, l’exercice d’appréciation des risques permet de se prémunir d’incidents sur la blockchain en identifiant les risques potentiels et en actionnant des mesures de traitement des risques. Néanmoins en l’absence d’exercice d’analyse de risques, il convient d’appliquer les exigences de sécurité minimales (CNIL : Blockchain et RGPD) ou moins spécifiquement, les bonnes pratiques de sécurité appliquées aux plateformes numériques et utilisateurs de ces plateformes.

Conclusion

En conclusion, nous pouvons dire que contrairement aux idées reçues et au regard des cyberattaques recensées, la blockchain n’est pas infaillible. Néanmoins, la sécurité de la blockchain est en constante amélioration grâce aux experts en cybersécurité qui conçoivent de nouveaux moyens tels que des protocoles de consensus robustes pour pallier les failles de sécurité.

Le nouveau rapport publié par ImmuneFi (une plateforme spécialisée sur les recherches de bugs dans le Web3) indique que les attaques dans le domaine des cryptomonnaies ont augmenté de 65,3% entre 2022 et 2023, passant de 49 à 81 incidents au deuxième trimestre 2023. Toutefois les pertes entrainées par ces attaques ont à l’inverse diminué de 60,4% par rapport à 2022, soit 265 millions de dollars de pertes entre avril et juin 2023, contre 670 millions de dollars sur ce laps de temps en 2022.

On constate que sur l’ensemble des pertes, celles occasionnées par des hackers ont diminué de 66,4 % entre 2022 et 2023 et celles liées aux fraudes, aux arnaques et aux rug pulls ont augmenté de 225,4 % par rapport à 2022. Cela s’explique par le renforcement des systèmes de défense des protocoles majeurs, contraignant les attaquants à changer de comportement et mener des petites attaques ciblées.

Glossaire

Peer-to-peer : Dans le context des cryptomonnaies, le peer-to-peer signifie l’échange d’actfs numériques entre deux utilisateurs sans l’intervention d’un intermédiaire

Protocole XRP : Issue su système Ripple (système de paiement en temps réel international), ce protocole permet des transferts de fonds directement en XRP (sur la blockchain), mais aussi l’échange de toute autre monnaie fiduciaire (Euro, Dollar…) ou électronique, via des passerelles. L’unité de valeur du système étant le XRP, l’échange d’un euros en dollars n’occasionne aucun frais.

Tokenisation : La tokenisation est un moyen de transformer des données sensibles en données non sensibles. Les données non sensibles sont appelées « jetons ». Cette opération fondée sur la technologie blockchain assure la traçabilité de la propriété des jetons numériques.

Valeur métier : Dans le cadre de la méthodologie EBIOS RM, la valeur métier est la composante importante pour l’organisation dans l’accomplissement de sa mission. Cela peut être un service, une fonction support, une étape dans un projet et toute information ou savoir-faire associé. Une valeur métier peut être vue comme un élément à protéger.

Actif support : Dans le cadre de la méthodologie EBIOS RM, l’actif support est une composante du système d’information sur laquelle repose une ou plusieurs valeurs métier. Un bien support peut être de nature numérique, physique ou organisationnelle.

Rug pulls : Disparition/Fuite des membres (développeurs, responsables…) d’un projet en prenant les fonds des investisseurs avec eux.

Statistiques attaques : https://fr.cointelegraph.com/news/bitcoin-ethereum-51-percent-attacks-coin-metrics-research

CNIL recommandations : https://www.cnil.fr/sites/cnil/files/atoms/files/la_blockchain.pdf

Lissaka NGOUONI

Consultante

Governance, Risks & Compliance