02/05/2019

Cybersecurity Insights

WiFi et Déploiement : bien se préparer pour le déploiement

Lorsque vient le sujet du déploiement du réseau, le WiFi fait bande à part en constituant en lui-même un domaine particulier. En quoi consiste succinctement les particularités d’un réseau WiFi, et surtout quelle est la manière de procéder lorsqu’il s’agit de déployer ce type de réseau ?

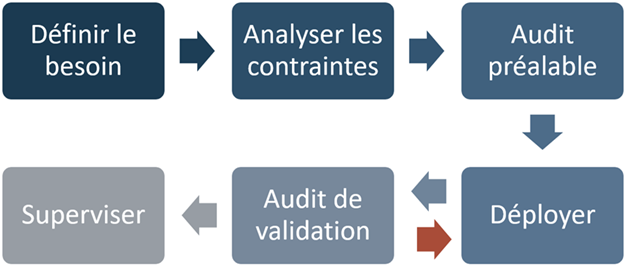

C’est à cette question que nous allons tenter de répondre en trois articles avec la proposition d’une méthode universelle qui constitue une approche générique du mode de pensée à adopter face à ce type de problème. Pour donner suite à la revue générale du fonctionnement du Wifi de l’article précédent, nous proposons ici une méthode générique de déploiement d’un réseau WiFi quelle que soit sa dimension.

Dans cet article, nous nous attèlerons à détailler les trois premières phases de cette méthodologie.

Définir le besoin

Une phase nécessaire à tout projet est de bien cadrer le besoin afin de dimensionner la solution au plus près de ce qui est nécessaire, d’une part au moment où les besoins sont émis et d’autre part pour les évolutions qu’il sera nécessaire de prendre en compte. Un certain nombre de points sont à identifier à ce stade :

Zones de couvertures

Quelles sont les zones à couvrir ? Y a-t-il des escaliers, des ascenseurs ? Où sont positionnées les zones de bureaux, les salles de réunions ? Y a-t-il des zones spécifiques comme l’accueil du bâtiment, des amphithéâtres, des parkings ? Doit-on couvrir les zones extérieures ? Y a-t-il des entrepôts et que faut-il couvrir ?

Type de clients

« Le client est roi », cet adage fonctionne particulièrement bien en WiFi puisque la qualité de la connexion et un nombre conséquent de décisions sont prises directement par l’équipement WiFi du client et non par l’infrastructure et les bornes WiFi. Quel est le nombre de clients à prendre en charge ? quelle est la densité estimée par zone de couverture ? Quel est l’inventaire des types de clients, des marques de PC/téléphones/tablettes ? Y a-t-il des équipements spécifiques ? Faut-il mener des tests particuliers sur les équipements industriels pour vérifier leurs capacités à se connecter ? Ces questions ont un rapport fort à la capacité radio, mais aussi à la capacité à mettre en place de la sécurité au niveau des équipements clients.

Usage clients

Chaque zone à couvrir doit être identifiée avec les usages réels des clients se connectant au réseau : bureautique, hotspot, téléphonique, visio, géolocalisation ? Il est nécessaire de s’interroger sur les pics de charge de certaines zones : est-ce que tous les équipements doivent pouvoir téléphoner en IP dans la cantine lors de la pause déjeuné ? Est-ce que l’accès à Internet est assuré pour tous les équipements si l’amphithéâtre de 500 personnes est rempli de journalistes pour les événements ? Enfin question importante : est-ce qu’une personne doit pouvoir téléphoner en IP et se déplacer dans les locaux simultanément ? (problématique de roaming).

Analyser les contraintes ?

Les contraintes sont extrêmement nombreuses sur un projet de déploiement WiFi et peuvent se répartir en 4 catégories.

Contraintes physiques et environnementales

Une visite de site ou une connaissance des zones à couvrir est fortement recommandée pour évaluer les premiers critères à prendre en compte. Quelle est la hauteur du plafond ? Si les bornes doivent être cachées dans le faux plafond, quelle est le matériau de ce faux plafond ? Peut-on installer les bornes à n’importe quel endroit du faux plafond ? Quels sont les types de matériaux des murs/cloisons ? Pour les entrepôts, dans quel sens sont les allées ? Que contiennent les racks de l’entrepôt (les objets métalliques et liquides auront tendance à absorber grandement les ondes radios) ? En extérieur, quelle est la position des arbres ?

Contraintes physiques de raccordement

Tout d’abord, la règle d’or à noter pour une borne WiFi classique omnidirectionnelle avec antennes intégrées est la suivante : « une borne doit toujours être installée horizontalement ». En effet, il faut imaginer la propagation radio depuis ce type de borne sous la forme d’un « donut » : si la borne est installée verticalement, ce sont majoritairement le sol et le plafond qui seront les mieux servis, et moins les zones alentours. Au-delà du sens de l’installation de la borne, deux autres contraintes de raccordement des bornes WiFi sont à prendre en compte :

- Electrique : Comme tout équipement électronique, une borne WiFi a besoin d’une alimentation électrique, entre 15W et 45W pour la plupart des modèles suivant les fonctionnalités activées. Soit il est possible d’obtenir une prise courant faible à chaque emplacement de borne WiFi, auquel cas la solution du branchement direct peut être choisi. Il en va de même pour la solution des « Power Injector » qui permettent de prendre en entrée le câble RJ45, en provenance du commutateur d’accès, et l’arrivée électrique pour proposer en sortie un simple câble RJ45 fonctionnant en PoE (Power over Ethernet). Dans la majorité des installations, on préférera se fournir en commutateurs capables d’envoyer de l’énergie directement sur les ports concernés en PoE vers les bornes WiFi. On notera que les bornes WiFi actuelles fonctionnent pour la plupart en PoE+ à 30 Watts(norme 802.3at).

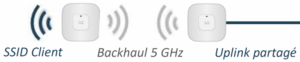

- Réseau : Deux possibilités pour le raccordement réseau des bornes WiFi. La solution la plus utilisée est bien sûr le raccordement filaire RJ45 pour lequel on fera attention à la distance maximum des transmissions en cuivre qui est de 100 mètres, mais aussi au débit maximum permis par notre infrastructure réseau. En effet, les normes WiFi d’aujourd’hui permettent de monter à un débit de 7 Gbps théorique sur la communication radio (et donc 7 fois plus qu’un câble Ethernet cuivre classique de catégorie 5E à 1Gbps), attention donc aux goulots d’étranglement sur le reste du réseau pour les besoins de hauts débits exprimés par les clients. Une autre possibilité de raccordement au réseau pour les zones qui ne pourraient pas être câblées en RJ45 : l’architecture Mesh. Cette architecture permet aux bornes WiFi de monter un « backhaul » radio avec une autre borne elle-même raccordée au réseau, constituant ainsi le « lien uplink » vers le reste du réseau.

Contraintes radios externes

Les contraintes radios à prendre en compte en premier sont les interférences qui entrent en jeu sur les zones à couvrir. Les autres réseaux WiFi voisins et non maîtrisés par exemple, peuvent constituer la première source d’interférence. Également à prendre en compte : les fameux micro-ondes bien sûr qui émettent à plusieurs centaines de Watts en 2,4 GHz, certains modèles de détecteurs de mouvement, tous les périphériques Bluetooth, les téléphones sans fils DECT, les systèmes d’éclairage utilisant le gaz néon, etc. pour ne citer que les principaux. Un autre type de contraintes radios externes et non des moindres : les clients à connecter sur notre réseau. Les équipements connus ont-ils des limitations de bandes de fréquences ? Ont-ils des limitations de capacités sur les canaux à utiliser ? Connait-on des problèmes récurrents à ces types de clients (comme les problématiques de roaming et de SSID caché pour les chromebook par exemple, ou de Sticky Client pour les équipements disposant de driver anciens) ?

Contraintes radios internes

Enfin, nous pouvons nous heurter à des contraintes radios inhérentes à l’installation d’un réseau WiFi. Ces contraintes sont principalement constituées du design des canaux pour éviter les interférences entre cellules radios (CCI : co-channel interference), et des limitations de puissance pour établir une bonne communication avec les clients (les cellules ne doivent pas être trop grandes d’une part, mais il faut aussi penser que les équipements clients n’ont pas les mêmes capacités de puissance qu’une borne WiFi, il faut éviter les déséquilibres) ainsi que pour se contraindre à la législation du pays concerné (20 dBm en 2,4 GHZ et 23 dBm en 5 GHz en France pour des environnements intérieurs).

Réaliser un audit préalable

Une fois l’ensemble des besoins et des contraintes listés, il est important de ne pas se jeter sur le déploiement, mais de procéder à une phase d’étude et d’audit des zones à couvrir. Pour se faire, deux outils principaux dominent le marché des experts de ces sujets : l’outil Ekahau et la suite Airmagnet. Suivant l’environnement des zones à couvrir et des moyens du projet, deux types d’audit peuvent être menés.

Audit sur plan

Munis des plans des zones à couvrir, il est possible de positionner les types de murs à prendre en compte ainsi que les caractéristiques des bornes qui seront installées pour générer une simulation de la position optimale de chacune d’entre elles. Il est alors possible de calculer les zones de couverture potentielles et une proposition de configuration des puissances et des canaux de nos bornes. Pour aller plus loin, nous pouvons ajouter à la simulation une notion de capacity planning pour anticiper le type et le nombre d’équipements clients dans les différentes zones et en déduire une meilleure approximation de la quantité et de la position des bornes.

Audit sur site

En complément de l’audit sur plan, il est fortement recommandé de se rendre physiquement dans les locaux à couvrir pour évaluer (avec les outils cités) les interférences réelles existantes et les types de murs avec leur atténuation. Ces mesures constituent ce qu’on appelle un audit « passif ». Il est possible d’envisager un audit actif, en amenant une borne WiFi du même modèle que celui qui sera déployé, de la monter sur un mât pour simuler son installation au plafond, et de mesurer la qualité de la connexion et le débit réel d’un client dans l’environnement de la zone à couvrir. Les audits actifs permettent d’avoir une mesure réelle des conditions de l’environnement et sont à privilégier.

Nous avons vu dans cet article les trois premières phases de la méthodologie qui nous permettent de bien aborder le déploiement de l’infrastructure WiFi et de prendre en compte les besoins et les contraintes de notre environnement, ainsi que de mesurer certains paramètres de ces contraintes directement sur site.

Dans le troisième et dernier article de cette série nous vous présenterons les dernières étapes de cette méthodologie :

- Élaborer une stratégie de déploiement de l’infrastructure Wifi

- Réaliser un audit de validation et inventorier les types d’audit existants pour la vie de la solution WiFi

- Mettre en place une supervision complète du service déployé.

Retrouvez le premier article de la série : WiFi et Déploiement : la base de connaissance du WiFi

Adrien GAILLARD

Consultant senior Infrastructure Security