21/03/2022

Cybersecurity Insights

Torturez votre EDR avec Atomic Red Team !

Les solutions antivirales classiques ne permettent plus de détecter ni de contenir les attaques par ransomware. La croissance du nombre de menaces, l’apparition de nouvelles techniques et les variantes d’une même famille de malware rendent l’approche par signature inefficiente.

Une protection efficace des postes de travail et des serveurs passent désormais par l’approche Endpoint Detection and Response (EDR). Ces solutions de nouvelle génération offrent en particulier :

- Des mécanismes de détection à même de détecter et bloquer les nouvelles menaces : analyse comportementale, détection des attaques « file-less »,

- Une visibilité complète sur les postes et des serveurs permettant la collecte et l’analyse des traces en cas de compromission d’un système pour en comprendre et déduire l’origine et l’impact.

Vous avez donc déployé un EDR de nouvelle génération, appliqué les derniers correctifs de sécurité et vous transmettez toute la télémétrie des endpoints à une équipe SOC ou à un SOC managé. Maintenant que tout est en place, comment s’assurer que les défenses déployées fonctionnent correctement et que vous serez informé des activités malveillantes ?

Nous vous proposons ici un ensemble de test techniques. Il ne s’agit aucunement de remplacer une approche par tests d’intrusion avec des pentesters chevronnés !

Présentation d’Atomic Red Team

Il existe de multiples outils commerciaux et open-source que vous pouvez utiliser pour effectuer des simulations d’attaques sur les endpoints. Avoir une méthodologie à suivre est tout aussi importante que l’outil que vous utilisez. Notre outil open-source préféré est Atomic Red Team de Red Canary. Les tests unitaires, appelés atomics, peuvent être exécutés manuellement sur un système ou via PowerShell.

Atomic Red Team permet de tester plus de 200 techniques d’attaque différentes qui sont en correspondance avec le framework MITRE Att&ck.

Le framework d’exécution (Invoke-AtomicRedTeam) est compatible avec les plateformes Windows, Linux et MacOS. Cependant, pour l’utiliser sur Linux et Mac, vous devez installer PowerShell Core. Nous allons nous concentrer sur l’exécution de Invoke-AtomicRedTeam sur une machine Windows sur laquelle Microsoft Defender for Endpoint est activé.

Installation

Invoke-AtomicRedTeam est disponible à l’installation dans la galerie PowerShell et peut être installée avec une simple commande exécutée à partir d’une invite PowerShell (PowerShell 5 et plus):

Install-Module -Name invoke-atomicredteam,powershell-yaml -Scope CurrentUser

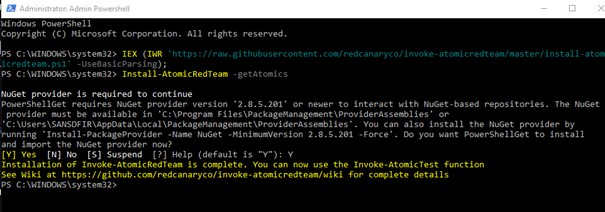

Pour une installation sans la galerie PowerShell comme indiqué ci-dessus, vous pouvez utiliser avec les instructions suivantes :

IEX (IWR ‘https://raw.githubusercontent.com/redcanaryco/invoke-atomicredteam/master/install-atomicredteam.ps1’ -UseBasicParsing);

Install-AtomicRedTeam -getAtomics

Exécution d’un Atomic test

Avant de procéder aux tests, notez qu’il n’est pas recommandé d’utiliser Atomic Red Team sur un système de production.

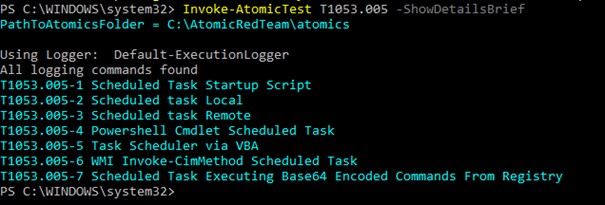

Maintenant, qu’Invoke-AtomicRedTeam est installé, nous allons procéder à un premier test. Le test que nous allons exécuter est le 1053.005 Scheduled Task/Job:Scheduled Task, qui consiste à créer une tâche planifiée (Technique 1053 / sous technique 005 du framework MITRE Att&ck)

Un attaquant peut utiliser le planificateur de tâches de Windows pour exécuter des programmes au démarrage du système ou encore pour maintenir une persistance. Le planificateur de tâches de Windows peut également être utilisé de manière abusive pour effectuer une exécution à distance dans le cadre d’un mouvement latéral ou pour exécuter un processus dans le contexte d’un compte spécifique (tel que SYSTEM).

Pour exécuter le test, taper la commande :

Invoke-AtomicTest T1053.005

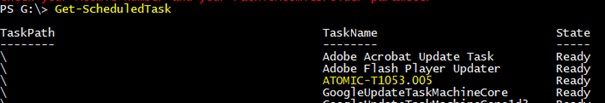

La tâche ATOMIC-T1053.005 a été créée :

Cela a-t-il été détecté par l'EDR ?

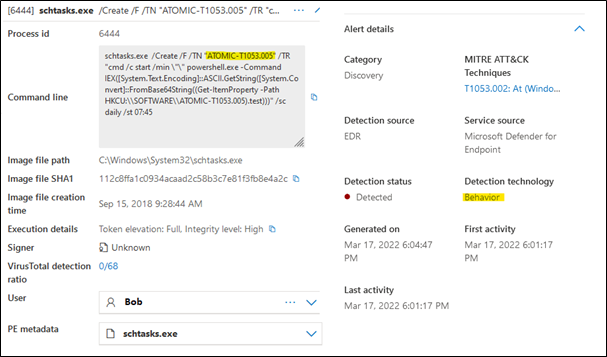

Sur la console Defender for Endpoint, une alerte sur une tâche planifiée suspecte est bien présente :

Sur la capture ci-dessous, nous pouvons voir la ligne de commande exécutée par le test ainsi que le mapping MITRE Att&ck. Ce dernier mentionne la sous-technique 002 au lieu de la sous-technique 005 mais elles sont très similaires.

Nous pouvons voir aussi que l’alerte a été remontée suite à un comportement suspect, qui est la création d’une tâche planifiée via une commande PowerShell.

Pour voir tous les tests Atomics, rendez-vous sur le git de Red Canary en suivant ce lien.

Maintenant, allez-y, torturez votre EDR et voyez s’il résiste !

Benoit VEROVE

Lead Integration | Expert cybersécurité