04/05/2023

Cybersecurity Insights

Régie publicitaire et protection des données personnelles

Selon le rapport d’activité 2021 de la CNIL, publié le 11 mai 2022, 89 des 135 mises en demeure prononcées par l’autorité de contrôle ont porté sur les cookies.

En plus de ces mises en demeure, la CNIL a prononcé des sanctions pour les cas les plus graves, notamment à l’égard des acteurs qui ne permettaient pas à des millions d’internautes de refuser les cookies aussi simplement que de les accepter.

La publicité ciblée présente de nombreux enjeux relatifs à la protection des données personnelles. D’une part il s’agit d’un domaine où, d’un point de vue business, une large collecte des données est nécessaire. D’autre part, ces acteurs doivent veiller à ce que ces traitements de données personnelles se réalisent dans des conditions optimales du point de vue de la protection des données personnelles.

La régie publicitaire, un des acteurs principaux dans le domaine de la publicité, est directement confrontée à ces enjeux.

Cet article a pour objet de présenter les enjeux liés à la protection des données personnelles auxquels les régies publicitaires sont confrontées, et de présenter un processus de mise en conformité pour répondre à ces enjeux.

La régie publicitaire a pour rôle de commercialiser des espaces publicitaires. Elle met en relation des annonceurs qui souhaitent diffuser des publicités et des entreprises de média qui mettent à disposition des espaces publicitaires afin de monétiser leur audience. Ainsi la régie publicitaire agit en tant qu’intermédiaire entre les annonceurs et des médias ou groupements de médias.

Les données personnelles dans tout ça ?

Dans le cadre des activités de la Régie publicitaire, cette dernière est amenée à effectuer des traitements de données personnelles, notamment dans les activités suivantes :

- Gestion des cookies

- Mesure d’audience

- Newsletter et autres activités marketing

- Activités de prospection commerciale

- Gestion des requêtes publicitaires dans le cadre de la TV segmentée

A travers les divers traitements de données personnelles que la régie publicitaire est amenée à réaliser, de nombreux enjeux relatifs à la protection des données personnelles se présentent.

- Gestion des cookies et validité du consentement

- Respect du principe de minimisation de la collecte des données

- Transferts de données personnelles hors Union européenne. Comment réaliser des transferts vers les Etats-Unis tout en étant conforme au RGPD ?

- Validité du consentement dans le cadre des Newsletters et autres activités marketing

- Utilisation d’outils conformes au RGPD, notamment pour les mesures d’audience (l’exemple de Google Analytics)

- Conformité des activités de profilage aux fins de publicité ciblée en ligne

- Data mining

- Sécurité des données

- Prospection commerciale.

Ces sujets feront l’objet de fiches pratiques, comprenant une présentation des enjeux en matière de protection des donnés personnelles ainsi que les points clés de conformité devant être traités.

La première fiche s’intéresse à la mesure d’audience et plus précisément à la transition vers un outil conforme au RGPD, avec l’exemple de Google Analytics. Vous pouvez la télécharger en cliquant ici.

Les risques de la non-conformité

En cas de non-conformité au RGPD constatée par la CNIL, au-delà du risque de faire l’objet d’une lourde sanction pécuniaire (jusqu’à 20 millions d’euros ou dans le cas d’une entreprise jusqu’à 4 % du chiffre d’affaires annuel mondial, le montant le plus élevé des deux étant retenu), la CNIL peut également limiter temporairement ou définitivement un traitement ou encore suspendre les flux de données.

Prenons l’exemple du traitement de newsletter marketing, dans lequel la case à cocher pour recevoir les newsletters est pré cochée et que d’autres manquements sont constatés. La CNIL pourrait, dans ce cas, limiter définitivement le traitement en demandant que les opt-in collectés durant le laps de temps de l’état de non-conformité au RGPD soient supprimés. Les conséquences d’une telle décision sont désastreuses et réduisent à néant le travail et les efforts réalisés par la régie publicitaire pour se constituer une base de données.

Le processus de mise en conformité.

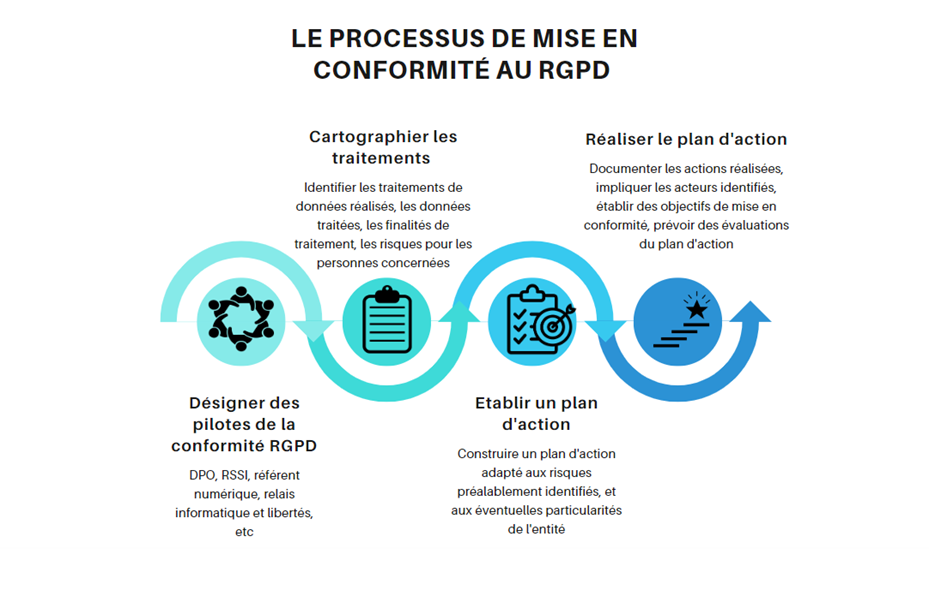

Le processus de mise en conformité au RGPD s’établit sur un temps long et s’inscrit dans un processus continu.

La première étape du processus de mise en conformité, consiste à désigner les pilotes de cette mise en conformité. Il peut s’agir par exemple du DPO, du RSSI, de référents numériques ou encore de relais informatique et libertés. L’idéal théoriquement serait de constituer une équipe composée de plusieurs membres, et éventuellement désigner des référents métiers. Toutefois, cet idéal théorique n’est pas forcément la solution la plus adaptée à la réalité de l’entité. Ainsi, selon la taille de l’entité, son activité, et ses besoins en termes de conformité au RGPD, il conviendra de constituer une équipe, plus ou moins grande, qui se chargera de la conformité au RGPD.

La deuxième étape est fondamentale, et vous l’avez peut-être déjà réalisée, il s’agit de cartographier les traitements de données personnelles. Il s’agit d’identifier les traitements de données, les données traitées, les finalités de traitements ainsi que les éventuels risques pour les personnes concernées. En pratique, vous pouvez vous aider d’un outil, d’un tableau Excel, ou encore construire votre propre outil. L’idée est d’avoir une vision globale des traitements de données personnelles réalisés et d’identifier les chantiers de mise en conformité au RGPD. Par ailleurs, en réalisant cette étape, vous faites un pas de plus vers la conformité au RGPD en répondant à l’obligation de l’article 30 du RGPD.

Maintenant que vous avez une vision d’ensemble des traitements de données personnelles et que vous avez identifié les éventuels risques pour les personnes concernées, vous pouvez passer à la troisième étape qui consiste à établir un plan d’action. Le plan d’action doit être adapté à l’entité et aux besoins relatifs à la conformité au RGPD.

Une fois le plan d’action construit, il convient de le réaliser en documentant les actions menées. Afin de suivre l’avancée du plan d’action et d’identifier les éventuelles difficultés rencontrées, il convient de prévoir des évaluations du plan d’action avec les pilotes identifiés.

Maria IDJOUBAR

Consultante Governance, Risks & Compliance