10/12/2021

Cybersecurity Insights

Ransom Distributed Denial of Service (RDDoS), à quand votre tour ?

Pour les cybercriminels, les marchés en ligne illégaux qui fournissent des accès à des outils et services d’attaque cyber sont une opportunité de réaliser de nombreuses campagnes d’attaques ciblées, sophistiquées et simultanées.

Dans la neuvième édition de son rapport dénommé ENISA Threat Landscape (ETL)[1], l’agence européenne chargée de la sécurité des réseaux et de l’information liste les principales menaces et techniques d’attaques observées sur la période d’avril 2020 à juillet 2021.

Dans cet article, nous décrivons l’une des attaques étant la plus en vogue, aussi bien pour sa facilité de réalisation que pour l’effet cybercriminalité en tant que service (cybercrime-as-a-service), le Ransom Distributed Denial of Service (RDDoS).

[1] https://www.enisa.europa.eu/publications/enisa-threat-landscape-2021

DoS, DDoS, Ransomware, RDDoS

Une attaque par déni de service (DoS attack pour Denial of Service attack) est une attaque informatique ayant pour but de rendre indisponible un service, d’empêcher les utilisateurs légitimes d’un service de l’utiliser. Cette technique d’attaque par déni de service peut par exemple bloquer un serveur de fichiers ou rendre impossible l’accès à un service web.

Une attaque par déni de service distribué (DDoS pour Distributed Denial of Service) vise les mêmes objectifs qu’une attaque par déni de service en s’appuyant sur un mode opératoire différent. La particularité de cette attaque réside dans le fait que le cybercriminel génère ces requêtes à partir de plusieurs systèmes informatiques compromis comme sources de trafic d’attaque. Ces machines exploitées dans le cadre de l’attaque DDoS, n’appartiennent souvent pas au cybercriminel mais constitue un ensemble de machines légitimes infectées à l’insu de leurs propriétaires.

Un rançongiciel, dérivé de l’anglais ransomware, est un logiciel malveillant qui chiffre les systèmes et bases de données d’une organisation, les rendant inutilisables. Une fois le chiffrement terminé, le cybercriminel exige une rançon en échange du déchiffrement des systèmes ciblés. Les pièces jointes malveillantes associées à des attaques de phishing sont un vecteur de menace courant.

Un Ransom Distributed Denial of Service (RDDoS) est un schéma d’extorsion dans lequel les cybercriminels garantissent d’arrêter une attaque DDoS (ou de ne pas attaquer) contre le paiement d’une rançon. À la différence d’une attaque de rançongiciel, une attaque RDDoS ne chiffre pas les systèmes d’une entreprise, mais vise simplement à les rendre indisponible.

Comment fonctionne un RDDoS ?

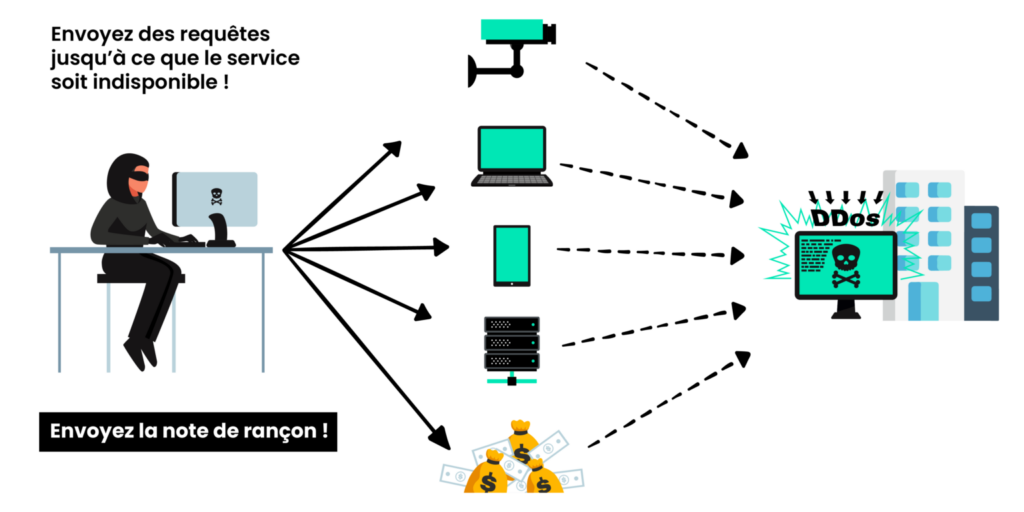

Option 1

Le cybercriminel réalise une attaque DDoS tout en envoyant à la cible une note de rançon qui exige le paiement avant que s’arrête cette attaque en cours.

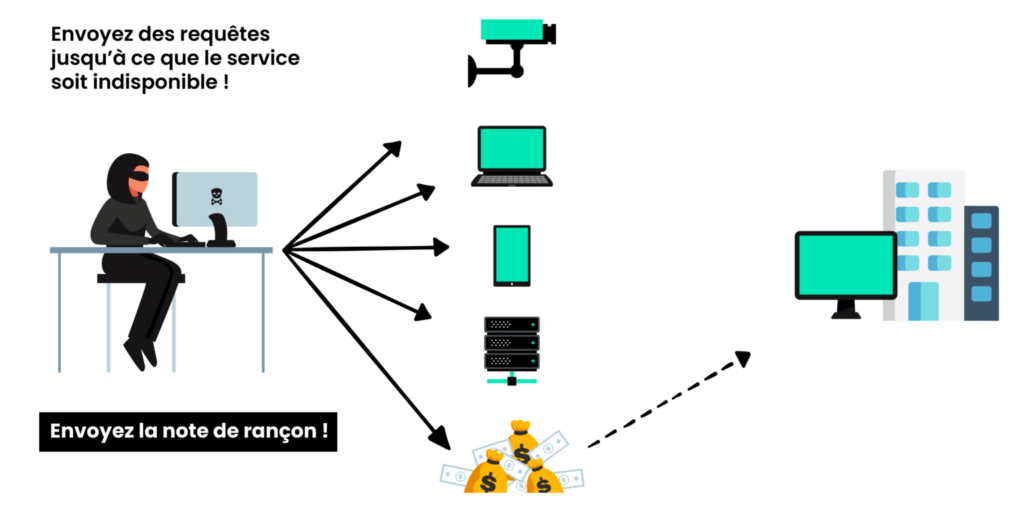

Option 2

Le cybercriminel envoie à sa cible une note de rançon lui indiquant qu’en cas de refus de paiement dans les délais, elle subira alors une attaque DDoS. La note de rançon peut souvent être accompagnée d’une attaque de démonstration DDoS à petite échelle comme preuve.

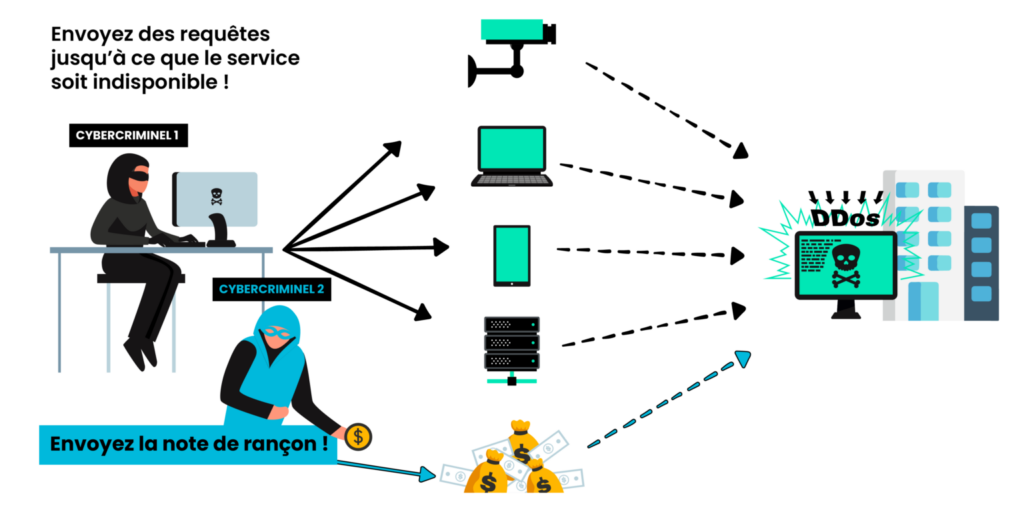

Option 3

Le cybercriminel envoie à sa cible une note de rançon tout en s’attribuant le mérite d’une attaque DDoS réalisée par un autre cybercriminel. Il peut s’agir d’une attaque en cours ou qu’aurait subie la cible dans le passé.

Ces cybercriminels demandent généralement des Bitcoins comme moyen de paiement. En cas de refus de paiement, ces cybercriminels utilisent une variété de vecteurs d’attaque DDoS (Exemples : UDP Flood, DNS par Amplification, amplification NTP[2]). Ainsi, selon le type d’attaque DDoS et la sécurité de la cible, les temps d’arrêt du service peuvent être une question de secondes, d’heures, de jours ou même de semaines.

[2] Sécurité : Top 12 des attaques DDoS que vous devez connaître • Ghost Academy (ghost-academy.fr)

Pourquoi pourriez-vous être la prochaine cible ?

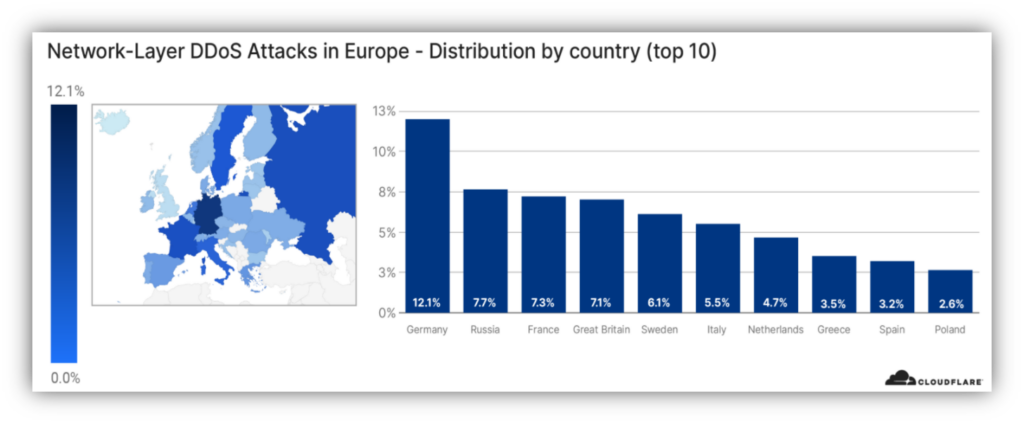

Stimulées en 2020 par la Covid-19, les attaques DDoS ont considérablement augmenté, avec plus de 10 millions d’attaques, 1,6 millions de plus qu’en 2019. Seulement, en mai 2020 plus de 929 000 attaques DDoS ont été enregistrées.

Quant aux attaques RDDoS, une augmentation de 125 % a été enregistrée dans le monde, devenant l’une des approches les plus critiques en matière de DDoS, surtout qu’infecter une cible avec un malware ou un ransomware nécessiterait autrement plus d’efforts en termes de temps et de planification que de réaliser un RDDoS.

En réalisant ces attaques RDDoS, les groupes de cybercriminels tels que Fancy Bear, Cozy Bear, Lazarus Group et Armada Collective ont fortement contribué à cette augmentation.

https://blog.cloudflare.com/network-layer-ddos-attack-trends-for-q3-2020/

Le RDDoS est de plus en plus mis en œuvre en utilisant la cybercriminalité en tant que service, en effet le cybercriminel paie pour une attaque DDoS en tant que service et envoie ensuite la note de rançon à la cible.

Le succès de l’Internet des objets (IoT) est également un facteur important dans l’augmentation des attaques RDDoS, puisque les cybercriminels ont la possibilité de créer des botnets massifs depuis des objets connectés pour déclencher des attaques DDoS et ensuite demander à la cible de payer la rançon. Ceci est particulièrement critique dans l’IoT industriel (IIoT), où les vulnérabilités des appareils peuvent perturber les opérations commerciales et également dans le domaine de la santé où les dispositifs médicaux vulnérables peuvent affecter la sécurité des personnes ; du moins si ces systèmes sont liés à des systèmes exposés sur Internet comme c’est de plus en plus le cas avec les services SaaS qui leur sont dédiés.

Et lorsque ça sera votre tour !

D’abord et avant tout, NE PAYEZ JAMAIS LA RANÇON. En effet, il n’y a aucune garantie que l’attaque soit authentique puisque n’importe qui peut écrire une note de rançon et si l’attaque DDoS est en cours, le paiement ne garantit pas non plus que l’attaque s’arrêtera.

Généralement ces cybercriminels recherchent des fonds pour étendre leurs attaques et cibler d’autres organisations plus médiatisées. En payant la rançon, ces cybercriminels sont susceptibles de réitérer l’attaque car vous êtes une cible facile et coopérante.

A ce jour rien ne peut donc vous garantir d’être à l’abri d’une attaque RDDoS, car ces cybercriminels ne sont plus uniquement des cyber-activistes, mais aussi des amateurs et experts en quête de gain financier et de notoriété qui n’hésitent pas à exploiter les outils d’attaques de plus en plus accessibles.

Toutefois, chaque entreprise se doit de définir, mettre en œuvre et suivre, des mesures techniques et organisationnelles afin de se protéger, de détecter et de réagir à une attaque RDDoS. Cela passe, à minima, par la définition d’un plan d’atténuation d’attaque DDoS, la mise en œuvre de solution de protection anti-DDoS, l’utilisation à la fois de pare-feu de réseau et d’application Web, l’application des correctifs de sécurité et le blocage des adresses IP suspectes. La mise en place des systèmes de détection d’intrusion pour surveiller et analyser le trafic contribue également à détecter ce type d’attaque.

Une analyse approfondie du DDoS, à la suite de la gestion de crise et de la reprise d’activité, est indispensable à l’identification des mesures complémentaires à mettre en place pour réduire la probabilité et gravité d’une prochaine attaque.

Références

- https://www.securitymagazine.com/articles/95868-are-rddos-attacks-more-prevalent-than-ransomware

- https://www.darkreading.com/attacks-breaches/rddos-a-more-prevalent-threat-to-organizations-than-ransomware

- https://www.enisa.europa.eu/publications/enisa-threat-landscape-2021

- https://fr.wikipedia.org/wiki/Attaque_par_d%C3%A9ni_de_service

Amadou DIAWARA

Consultant Governance, Risks & Compliance