22/12/2022

Cybersecurity Insights

Medibank, attaque et vol de données

L’Australie a été marquée en cette fin d’année par une succession de violations de données massives suite à des cyber attaques. Une violation de données consiste en la copie, la transmission, l’accès intentionnel, le vol de données sensibles par une personne non autorisée.

+ de 13,7 millions

de clients impactés

3 victimes entre septembre

et octobre 2022 :

Optus, Telstra, Medibank

un total de $11 millions

demandés (rançons)

Après les attaques sur les deux plus importants opérateurs de télécommunications australiens Telstra et Optus, ce sont les données de millions de clients du plus large fonds d’assurance australien, Medibank, qui ont été mises en ligne.

Doit-on en conclure une augmentation du niveau de menace pesant sur l’Australie ?

Cette attaque remet aussi sur le devant de la scène à la fois le sujet du paiement des rançons mais aussi la question du niveau de protection global des sociétés critiques en matière de sécurité de l’Information, en particulier des données de santé.

L’analyse des incidents a pour objectif de sensibiliser la communauté sur les conséquences directes et indirectes de ce type d’attaque. Dans le cas de Medibank, les répercussions financières sont déjà très importantes et il est aujourd’hui difficile d’estimer le montant de la facture totale.

L’équipe CTI et le SOC/CERT, en collaboration avec les experts April et Vering proposent au travers de ce rapport de répondre à toutes ces questions avec :

- Une synthèse de la chronologie de l’attaque ;

- Une première analyse de l’impact financier à date ;

- Un éclairage sur le groupe d’attaque présumé responsable ;

- Une focus sur l’état de la menace en Australie et les conséquences sur les décisions institutionnelles.

Medibank, chronologie de l’attaque

Cette chronologie est une synthèse des événements marquants. L’intégralité des données est disponible sur le site de Medibank.

Détection d’une activité inhabituelle.

Isolement immédiat d’une partie du SI et blocage des accès publics aux systèmes.

Cellule de crise déclenchée, première communication et rétablissement des accès initialement bloqués.

Demande de rançon par le groupe d’attaquants (BlogXX). Analyse de la véracité des données exfiltrées.

Absence de chiffrement des systèmes.

Participation de la Police Fédérale Australienne à l’enquête.

Échantillons d’informations exfiltrées envoyés à Medibank par BlogXX.

Confirmation de la fuite de données par Medibank et mise en place d’un programme de soutien pour les clients concernés.

Medibank confirme que le groupe a eu accès à 200 Go de données.

Annonce de refus de paiement de la rançon par Medibank qui s’élevait à environ 10 millions de dollars (US) (9,6 millions d’euros).

Le groupe de cybercriminels déclare que des données seront publiées dans les 24h si la rançon n’est pas payée.

La Police Fédérale Australienne (AFP) déclare que les responsables de cette attaque sont localisés en Russie.

Publication sur le dark web du reste des données collectées par les attaquants, « dossier clos » pour BlogXX.

Medibank, fiche société

Sources : Les informations proviennent des sites officiels de Medibank et de l’ASX

IDENTITE

Medibank

Ahm

Amplar Health

CHIFFRE D’AFFAIRES

$393,9M

27,45% du marché

Assurance maladie

STRATEGIE

Améliorer le

secteur médical

SECTEUR

Assurance Maladie

Fonds privés depuis 2014

TAILLE

3,9 millions

de clients

ENVIRONNEMENT CONCURRENTIEL

Bupa, Transamerica,

Talanx, AIA Group

Répercussions financières déjà perceptibles

Si la première annonce de Medibank avait déjà causé une baisse du prix de l’action le 13 octobre, c’est la demande de rançon qui cause la chute la plus significative.

Entre le 19 et le 28 octobre, l’action perd une valeur de 0,71$, et atteint son niveau le plus bas depuis mars 2021. Cela représente une perte de 20% en capital, c’est-à-dire près de 2Md$.

Le 26 octobre, dans un communiqué à ses actionnaires, Medibank estimait déjà que cette attaque aurait à date un impact de 25 et 35M$ sur les bénéfices du S1 2023. La facture risque de s’alourdir en incluant les couts de remédiation, de litiges et des pénalités réglementaires.

Évaluer les impacts des fuites de données de santé

Laurent GERARDIN, RSSI du groupe APRIL, leader du courtage grossiste en assurance en France, nous alerte sur les conséquences d’un vol de données de santé :

« Les violations de données accroissent le risque de phishing ciblé. La mise à disposition des données de santé sur le marché noir et leur achat potentiel peut engendrer des discriminations pour l’assuré s’il est face à une société détenant ces informations (ex : discrimination à l’embauche, refus de prêt, etc.). Il s’agit de conséquences directes pour le client.

Pour les entreprises ayant subi un vol de données, les conséquences indirectes sont multiples et importantes à considérer : impact réputationnel, risque de perte de confiance durable de leur clientèle, impact financier, actions judiciaires à mettre en place, etc. L’entreprise est exposée au risque d’actions collectives qui peuvent engendrer des frais conséquents en défense et/ou réparation. »

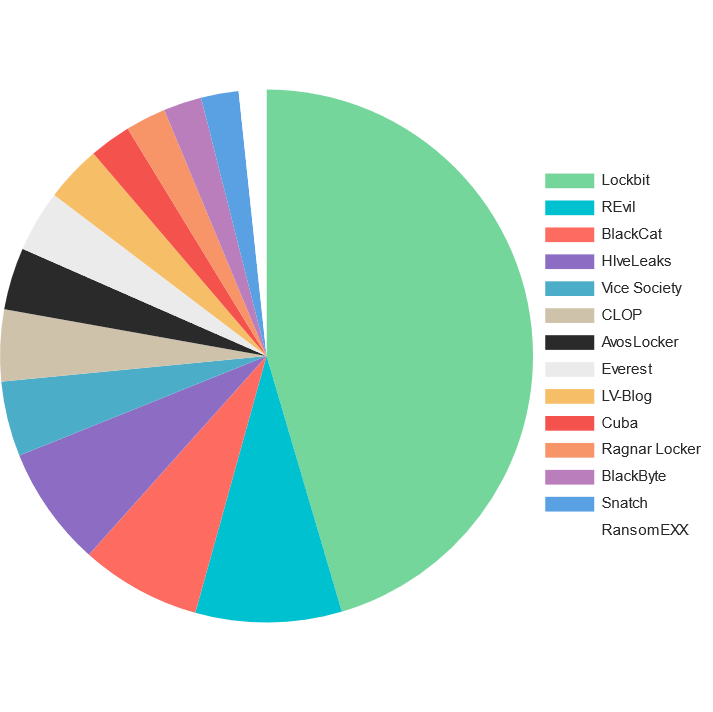

Medibank, zoom sur REvil

REvil est un groupe de cybercriminel actif

Cette attaque remet aussi sur le devant de la scène à la fois le sujet du paiement des rançons mais aussi la question du niveau de protection global des sociétés critiques en matière de sécurité de l’Information, en particulier des données de santé.

L’analyse des incidents a pour objectif de sensibiliser la communauté sur les conséquences directes et indirectes de ce type d’attaque. Dans le cas de Medibank, les répercussions financières sont déjà très importantes et il est aujourd’hui difficile d’estimer le montant de la facture totale.

L’équipe CTI et le SOC/CERT, en collaboration avec les experts April et Vering proposent au travers de ce rapport de répondre à toutes ces questions avec :

- Une synthèse de la chronologie de l’attaque ;

- Une première analyse de l’impact financier à date ;

- Un éclairage sur le groupe d’attaque présumé responsable ;

- Une focus sur l’état de la menace en Australie et les conséquences sur les décisions institutionnelles.

Nom (supposé)

BlogXX

Lien (probable)

REvil

Objectif

Financier

Stratégie

Vol et diffusion des données de santé

Pays

Russie

REvil est un groupe cybercriminel ayant pratiqué des attaques par rançongiciel entre 2019 et 2021 à l’encontre de plus de 100 sociétés disséminées à travers le monde. Début 2022, le service fédéral de sécurité russe déclare avoir démantelé REvil et inculpé ses membres.

Cependant, quelques mois plus tard, le site web du groupe nommé « Happy Blog » est remis en ligne et de nouvelles données volées sont publiées.

REvil pratique la double extorsion :

- Chiffrement des données et dépôt de rançon

- Exfiltration des données dans l’objectif de les revendre

Il est intéressant de noter que contrairement aux dernières observations et habitudes du groupe REvil, il n’y a pas eu de chiffrement.

En effet, aucun chiffrement des données n’a été constaté.

Mode opératoire de REvil (ransomware-as-a-service)

Si la première annonce de Medibank avait déjà causé une baisse du prix de l’action le 13 octobre, c’est la demande de rançon qui cause la chute la plus significative.

Entre le 19 et le 28 octobre, l’action perd une valeur de 0,71$, et atteint son niveau le plus bas depuis mars 2021. Cela représente une perte de 20% en capital, c’est-à-dire près de 2Md$.

Le 26 octobre, dans un communiqué à ses actionnaires, Medibank estimait déjà que cette attaque aurait à date un impact de 25 et 35M$ sur les bénéfices du S1 2023. La facture risque de s’alourdir en incluant les couts de remédiation, de litiges et des pénalités réglementaires.

Compromission initiale (Mitre ATT&CK : Reconnaissance, Ressource Development, Initial Access, Execution) :

- Accès via la compromission de pages internet sur lequel navigue un utilisateur

- Envoi de phishing ciblé avec pièce jointe vérolée

Les vecteurs sont variables car ils sont distribués par différents affiliés.

Exploitation et installation (Mitre ATT&CK : Persistence, Privilege Escalation, Defense Evasion, Credential Access, Lateral Movement) :

- Exploitation de vulnérabilités afin de gagner des privilèges

- Contournement des contrôles d’accès en modifiant les tokens d’authentification

- Manipulation des données de fichiers. Obfuscation de fichiers

- Modification du Registre Windows pour cacher ou supprimer des informations de configuration

Command & Control (Mitre ATT&CK : Command & Control) :

- Utilisation de protocoles spécifiques afin d’éviter la détection et le filtrage réseau

- Utilisation d’un algorithme de chiffrement afin de dissimuler les traces de ses actions

Collecte de données et réalisation de l’objectif (Mitre ATT&CK : Discovery, Collection, Exfiltration, Impact) :

- Arrêt des services du système pour les rendre indisponibles aux utilisateurs

- Exfiltration des données en utilisant différents protocoles (HTTP Post)

- Suppression de données pour bloquer la disponibilité

Ransomware-as-a-Service (RaaS) : modèle commercial se basant sur un abonnement auquel des clients (affiliés) peuvent souscrire et obtenir des offres plus ou moins sophistiquées de la part des créateurs (assistance client, tableaux de bord, etc.)

Medibank, zoom sur l'Australie

Une cible de l’Asie-Pacifique

L’Australie est le 8ème pays le plus ciblé

L’Australie, en tant que puissance majeure de l’Asie-Pacifique, est une cible stratégique pour des attaques opportunistes ou ciblées.

A l’instar de Medibank, les investissements dans la sécurité de l’information ne sont à date pas suffisants dans de nombreux cas.

Conséquence : des violations de données massives de plus en plus courantes.

Violations de données majeures en Australie

Melbourne Heart Group

Violation de données

15K patients

Canva

Violation de données

137M clients

Service NSW

Violation de données

104K clients

Eastern Health

Violation de données

4 hôpitaux

Optus

Violation de données

9,8M clients

Telstra : 30K employés

Medibank : 3,9M clients

EnergyAustralia : 323 clients

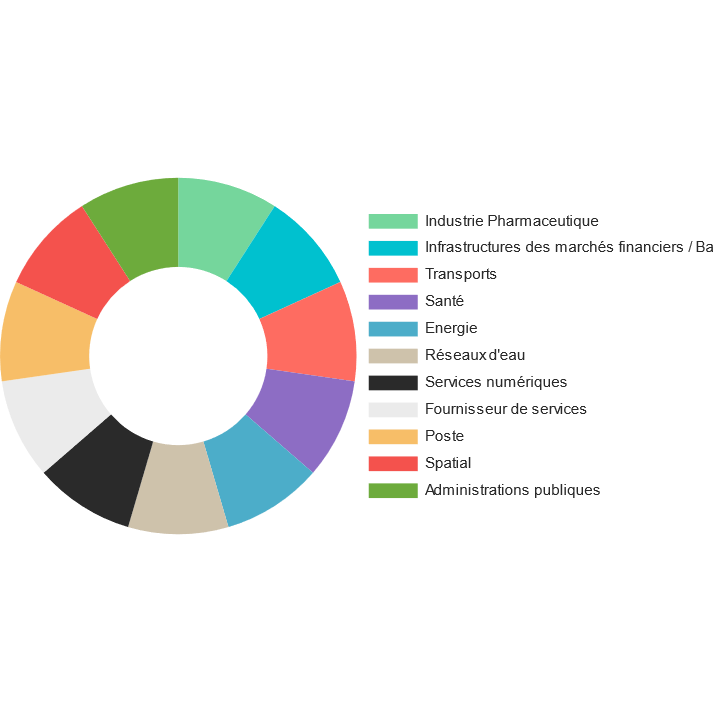

Pourcentage de cybercrimes par secteurs

L’Australie n’est pas épargnée par l’augmentation constante de la cybercriminalité.

76 000 cybercrimes ont été rapportés à l’Australian Cyber Security Centre entre Juin 2021 et Novembre 2022 dont 447 ransomwares.

Sur les 10 secteurs les plus touchés, les entreprises de la Santé (4%) sont des cibles privilégiées, après les institutions étatiques.

La réaction australienne : vers une adaptation de la législation

La réaction australienne s’observe à plusieurs niveaux : de nombreux acteurs prennent à présent conscience de l’importance de la sensibilisation aux enjeux cyber. Ces violations de données, qui sont fortement médiatisées, ont notamment incité le gouvernement australien à modifier ses lois en matière de protection des données.

Elles prévoient désormais des sanctions pécuniaires contre les entreprises pour violation de données pouvant aller jusqu’à 50 millions de dollars australiens (32,5 millions d’euros), le plafond actuel étant de 2,2 millions de dollars australiens (1,4 millions d’euros).

Les dernières grandes attaques contre Medibank ou encore Optus ont relancé le débat en Australie et certaines voix s’élèvent pour la pénalisation du paiement de la rançon, cela dans un but dissuasif et avec l’espoir de retirer l’Australie de la liste des cibles privilégiées par les attaquants. Cette mesure risque néanmoins d’avoir pour effet de voir des entreprises soucieuses de récupérer leurs données payer la rançon sans déclarer l’attaque. Un autre point de vue plus nuancé propose d’interdire non pas le paiement de la rançon mais plutôt le remboursement du paiement par les cyberassurances, cette mesure aurait un effet dissuasif en limitant les répercussions négatives.

Aujourd’hui, les entreprises ne sont pas légalement tenues de choisir une position spécifique. Néanmoins, la recommandation systématique des professionnels de la cybersécurité est de ne pas payer. Cependant, les orientations de la majorité des gouvernements ne vont pas vers la pénalisation du paiement. En France par exemple, le projet de loi d’orientation et de programmation du ministère de l’intérieur (LOPMI) sur la lutte contre la cybercriminalité a été adopté définitivement le 14 décembre 2022. Un des articles de la loi permet l’indemnisation des pertes et dommages des assurés, s’ils portent plainte maximum 72 heures après la découverte de la compromission.

Dépôt au conseil des ministres

Adoption par le Sénat en première lecture

Adoption par l’Assemblée nationale

Examen et adoption définitive

Promulgation

Et en Europe

Christophe DIBON, expert risque cyber au sein de la société VRS Vering nous propose un point d’attention sur l’évolution de la directive NIS :

« Le 28/11/2022, la version 2 de la directive européenne Network and Information Security (NIS) a été adoptée.

L’évolution principale est l’extension du périmètre d’application aux secteurs suivants : la poste, le spatial, les administrations publiques et l’industrie pharmaceutique. L’objectif est d’améliorer la résilience des entreprises.

En effet, la majorité des vecteurs d’intrusion nous montrent une faiblesse des niveaux de protection alloués par les entreprises sur leur système d’information. Dans ce cadre elle impose de mettre en place des formations à la cyber-hygiène ainsi qu’à l’utilisation de la cryptographie et au contrôle des accès, sous peine de voir leur responsabilité engagée et de subir des amendes comprises entre 1,4% à 2% de leur chiffre d’affaires en cas de non-respect.

Les États membres auront 21 mois pour la transposer en droit national, la NIS 2 entrera donc en vigueur en 2024.

Références

Chronologie de l’attaque

https://www.medibank.com.au/health-insurance/info/cyber-security/timeline/

https://thehackernews.com/2022/10/australian-health-insurer-medibank.html

https://www.databreachtoday.com/blogs/who-extorting-australian-health-insurer-medibank-p-3310

Medibank hackers announce ‘case closed’ and dump huge data file on dark web | Medibank | The Guardian

Le groupe REvil

https://www.lemondeinformatique.fr/actualites/lire-un-enieme-retour-du-cybergang-revil-86536.html

https://www.mitre.org/sites/default/files/2022-09/pr-21-3872-ransomware-getting-started-guide-and-deep-dive-into-revil.pdf

État de la menace cyber en Australie

2019 – 2020 : ACSC-Annual-Cyber-Threat-Report-2019-20.pdf

2020 – 2021 : ACSC Annual Cyber Threat Report, July 2020 to June 2021 | Cyber.gov.au

2021 – 2022 : ACSC Annual Cyber Threat Report, July 2021 to June 2022 | Cyber.gov.au

Mathias GARCIAU

Manager SOC CERT Almond CWATCH

Ophélie WEBER

Consultante Governance, Risks & Compliance

Alia SAADI

Consultante Governance, Risks & Compliance

Chloé GREDOIRE

Consultante Governance, Risks & Compliance

Albane GIROLLET

Consultante Governance, Risks & Compliance