04/07/2022

Cybersecurity Insights

Les outils du CIS et la compliance PCI DSS

Le standard de sécurité des données de l’industrie des cartes de paiement, connu sous le nom de PCI DSS, est un ensemble d’exigences destinées à protéger les organisations contre le vol des données de cartes bancaires. Il s’applique aux banques, aux commerçants qui acceptent les paiements par carte bancaire, ainsi qu’aux fournisseurs de services en contact avec les données de cartes bancaires de leurs clients ou pouvant avoir un impact sur la sécurité de celles-ci.

Les mesures de sécurité exigées par PCI DSS sont d’ordre documentaire, organisationnel, contractuel mais également technique. Sur ce dernier volet en particulier, les efforts à engager pour construire des environnements conformes et pour maintenir cette conformité dans le temps peuvent être très conséquents.

Nous proposons à travers cet article, une vue d’ensemble sur le moyen d’assurer et maintenir cette conformité de façon automatisée en se basant sur l’outillage proposé par l’organisme CIS à travers sa Secure Suite.

La Secure Suite en question est basée sur des mesures de sécurité (CIS Controls) et des référentiels de configuration (CIS Benchmarks) « prêts à l’emploi » :

- Les CIS controls consistent en un ensemble normatif, hiérarchisé et simplifié de bonnes pratiques en matière de cybersécurité pour mettre en place un SI sécurisé avec une certaine approche de priorisation à travers la notion propre au CIS, en l’occurrence les IG (Implementation Group).

- Les CIS Benchmarks représentent quant à eux des directives de configuration sécurisées, élaborées par consensus pour renforcer différents types d’actifs, notamment les systèmes d’exploitation, les actifs réseaux et sécurité, les environnements cloud. Il existe plus d’une centaine de Benchmarks délivrés par le CIS.

- Ces CIS Benchmarks fournissent une cartographie applicable aux CIS Controls de sorte que chaque directive de configuration retrouvée à leurs niveaux, participe à la conformité aux CIS Controls, d’autant plus que le CIS propose via sa Secure Suite un outil CSAT qui permet le suivi de l’implémentation des CIS controls au sein d’un SI.

- Aussi, les CIS Benchmarks sont exploités par l’outil CIS-CAT Pro qui permet l’automatisation de l’évaluation des configurations d’un actif ciblé.

Il est à constater qu’en exploitant la CIS Secure Suite, les adhérents peuvent suivre la maturité de leur SI, et évaluer sa conformité conformément aux meilleures pratiques en la matière, et plus particulièrement si l’entité veut se conformer à un référentiel donné, sachant que la suite a été conçue avec une approche multi référentielles, notamment pour le RGPD, l’ISO 27001, HIPPA, et par conséquent, cela pourrait être pratique pour les clients soumis à plusieurs référentiels à la fois.

Pour répondre à nos enjeux de conformité sur PCI DSS, il est nécessaire dans un premier temps d’identifier les relations qui existent entre les CIS Controls et les exigences et procédure de tests du standard PCI DSS. Pour faciliter cette démarche, le CIS propose un mapping établi à partir de la version v3.2.1 du standard PCI DSS, et travaille actuellement sur un mapping pour le nouveau référentiel v4.0 qui a été publié fin Mars 2022.

Après l’analyse de la documentation en question par Almond, il a été constaté que d’autres relations entre les CIS Controls et PCI DSS manquent et n’ont pas été exploitées, et de ce fait, Almond a œuvré afin d’exploiter l’ensemble des relations qui subsistent de près ou de loin entre le standard PCI DSS et les CIS Controls puis avec les CIS Benchmarks.

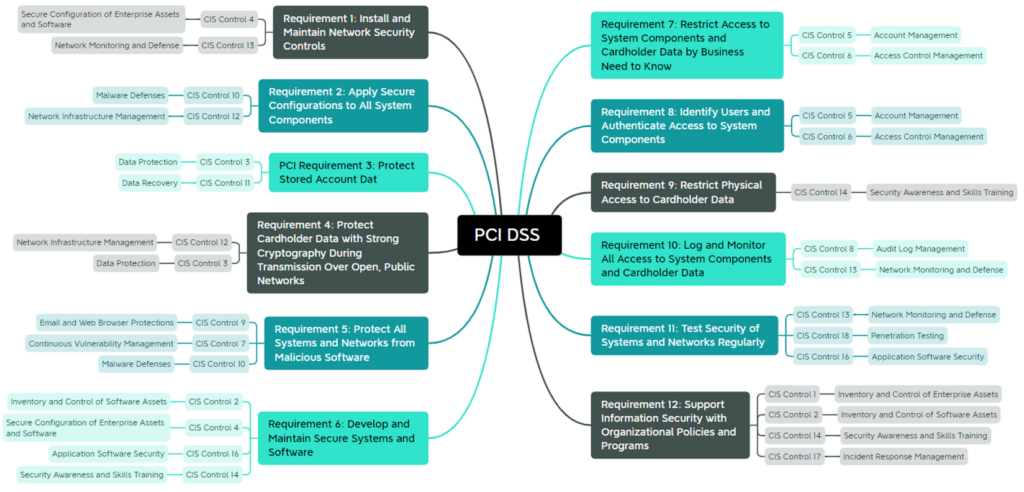

Le schéma suivant illustre notamment les relations établies par Almond entre les CIS Controls et le standard PCI DSS v4.0.

Il est à noter que cette opération nécessite une maitrise du standard PCI DSS et des appétences techniques pointues pour l’analyse des différents points de conformité à appliquer sur les types de composants impactés.

Toutefois, il est possible d’utiliser l’outillage CIS pour mettre aussi en place des processus organisationnels exigés sur le standard PCI DSS.

De ce fait, lorsque les relations entre l’outillage CIS et le standard PCI DSS sont correctement établies et exploitées, cela permettra un gain de temps considérable du côté de l’audité lors de sa préparation à son audit de conformité PCI DSS, et plus particulièrement sur le plan technique du sujet.

Par ailleurs, l’évaluateur QSA, pendant les audits de certification PCI DSS menés chez ses clients ou lors des prestations de pré-accompagnement ou de maintien à la conformité, délivre ainsi une prestation avec une qualité et une pertinence accrue lors des revues de configurations et accélère sa réactivité en matière de remise de preuves précises, et de livrables de qualité, permettant au client d’accélérer son processus de conformité au standard PCI DSS.

A cet effet, on peut prétendre que la CIS Secure Suite est bénéfique pour l’ensemble des acteurs concernés par l’écosystème PCI DSS, à savoir les évaluateurs QSA et plus particulièrement aux audités pour une préparation optimale et de qualité quant à l’atteinte de leurs objectifs en matière de conformité PCI DSS.

Almond met à la disposition de ses clients actuels et futurs, une forte expertise en la matière via ses consultants QSA expérimentés et aux travers de son offre de service PCI DSS, ainsi que de son offre MCSC (maintien en condition de sécurité et de conformité).

Mebarek AFSOUD

Consultant Infrastructure Security

Aurélien BARRAUD

Manager GRC & Responsable de l’offre PCI DSS