04/11/2021

Cybersecurity Insights

Le ZTNA, la fin du VPN ?

Dans l’article précédent nous avons défini les principes gravitant autour du ZTNA et les caractéristiques d’une solution ZTNA.

Pour rappel, plus de 60% des entreprises adopteraient une solution de Zero Trust Network Access (ZTNA) pour remplacer leur solution VPN en 2023 selon le Gartner.

Nous allons donc voir dans ce dernier article sur le ZTNA les différences entre le VPN SSL et le ZTNA en tant que solution d’accès distants et les recommandations pour aller vers du ZTNA.

VPN/ZTNA

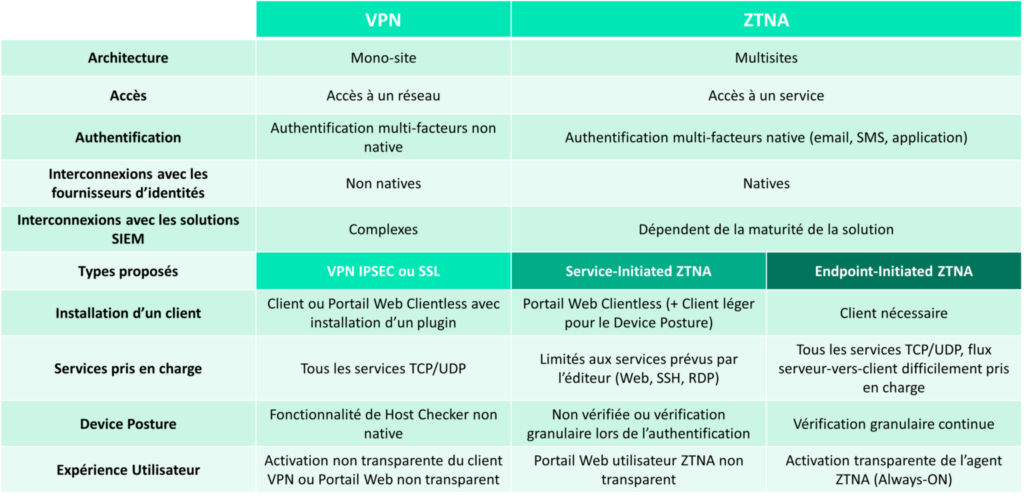

Les différences entre une solution ZTNA et une solution VPN sont les suivantes :

Le ZTNA représente une solution qui apporte une sécurité supplémentaire par rapport à une solution VPN. Le ZTNA accorde un accès à un service ce qui garantit l’invisibilité des ressources non autorisées. Avec une solution VPN, un attaquant peut scanner le réseau et obtenir des informations sur d’autres ressources. Le ZTNA réduit aussi la surface d’attaque en ne donnant accès qu’aux services autorisés.

Adopter une solution ZTNA pour remplacer le VPN ?

Plusieurs raisons peuvent pousser une entreprise à envisager d’adopter une solution ZTNA :

- Offrir un accès aux services de l’entreprise sans les exposer directement sur Internet

- Réduire la surface d’attaque sur les solutions d’accès à distance

- Imposer un principe de moindres privilèges et de besoin d’en connaître aux utilisateurs distants

centraliser l’administration en simplifiant la mise en œuvre des accès dans un environnement multi sites massivement hybridé dans le Cloud - Offrir une expérience utilisateur transparente

Imposer l’authentification multi-facteurs - Imposer une vérification du contexte granulaire (dépend des solutions)

- Offrir un accès depuis des PC, tablettes et smartphones (dépend des solutions)

- Améliorer la traçabilité des accès avec les interconnexions SIEM (dépend des solutions)

Le marché du ZTNA est récent. Le Gartner cite plus d’une trentaine d’acteurs dans son rapport de Juin 2020, aucun leader n’est mis en évidence. Les interconnexions avec les solutions SIEM, EDR et les fournisseurs d’identités sont plus ou moins limitées en fonction des solutions. Des limitations sont aussi présentes au niveau de la vérification de conformité. Le Gartner conseille aux entreprises de s’engager sur une ou deux années au maximum pour s’adapter à l’évolution du marché.

Plus récemment, Forrester a publié son rapport à la fin du mois d’août 2021 dans lequel une quinzaine d’acteurs sont identifiés en tant que leaders. Cette publication est intitulée The Forrester New Wave™: Zero Trust Network Access, Q3 2021. Le document peut être un bon point de départ pour discerner des acteurs ZTNA intéressants.

Même si les solutions ZTNA semblent plus intéressantes, elles doivent couvrir l’ensemble des cas d’usages qu’une entreprise peut avoir. Le cas d’usage non couvert par une solution ZTNA est la protection des services de téléphonie sur IP par exemple, utilisant des flux serveur-vers-client. Le connecteur ZTNA met en œuvre un flux sortant vers le contrôleur ZTNA mais n’a pas de flux entrant. Le VPN reste privilégié lorsque ce cas d’usage doit être couvert.

Certaines solutions VPN offrent aussi une expérience utilisateur transparente et une fonctionnalité de Host Checker permettant d’avoir une vérification du contexte similaire à une solution ZTNA. Une solution ZTNA n’est pas toujours meilleure qu’une solution VPN. Le coût financier pour obtenir une solution ZTNA est généralement plus important que pour une solution VPN. Certaines solutions ZTNA sont plus ou moins coûteuses, et ce coût dépend bien sûr des contextes. Les solutions Endpoints-Initiated ZTNA sont la plupart du temps plus chères que les solutions Service-Initiated ZTNA.

Dans tous les cas, l’adoption d’une solution ZTNA nécessite de prêter attention aux fonctionnalités apportées par celle-ci. Les cas d’usage doivent tous être couverts. Si une solution d’accès à distance est déjà présente, une solution ZTNA doit être testée avant d’être totalement adoptée. Elle reste néanmoins la solution qui semble adopter la vision de sécurité la plus adaptée par rapport aux besoins actuels.

Les bonnes pratiques pour adopter une solution ZTNA d’après le Gartner

- Identifier les solutions d’accès à distance présentes

- Définir les cas d’usages à couvrir

- Définir les différents accès, rôles et privilèges

- Identifier les standards d’authentification utilisés

- Evaluer les bénéfices attendus avec une solution ZTNA

- Sélectionner les acteurs ZTNA répondant aux besoins définis au préalable

- Choisir un acteur capable d’assurer le maintien et la continuité du service fourni

- Tester la solution ZTNA sélectionnée avant de s’engager auprès de l’éditeur

- Vérifier que la solution couvre l’ensemble des cas d’usages définis au préalable

- Comparer les performances de la solution ZTNA à celles de la solution existante : réduction de la surface d’attaque, expérience utilisateur, facilité d’administration

- S’engager à court-terme pour être à l’écoute de nouvelles offres (marché récent)

- Migrer progressivement vers la solution ZTNA

- Faire un bilan des résultats obtenus avec la solution ZTNA

- Etudier le marché pour identifier une solution plus adaptée si besoin

Dans ce dernier article, nous avons pu voir que des défis restent encore à relever concernant les accès distants et qu’aucune solution n’est totalement parfaite, malgré une opportunité intéressante par l’axe des solutions ZTNA.

Retrouvez les deux autres articles de la série :

Références

- Avis scientifique et technique : le modèle Zero Trust, publié le 15 avril 2021 par l’ANSSI : https://www.ssi.gouv.fr/uploads/2021/04/anssi-avis_scientifiques_et_techniques-modele_zero_trust.pdf

- Special Publication Zero Trust Architecture, publié le 10 août 2020 par le NIST : https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-207.pdf

- Documentation sur le Single-Packet Authorization, mis à jour en 2016 : http://www.cipherdyne.org/fwknop/docs/fwknop-tutorial.html

- Everything You Need To Know About Operation Aurora, publié le 08 août 2016 par Cyware Hacker News :https://cyware.com/news/everything-you-need-to-know-about-operation-aurora-5c5f5b99

Jérémy LANOË

Consultant Infrastructure Security