14/04/2022

Cybersecurity Insights

La menace de la Guerre Hybride – Utilisation du cyberespace dans la géopolitique

« Les armées doivent désormais, systématiquement, regarder le combat cybernétique comme un mode d’action à part entière dont les effets se combinent aux autres dans une manœuvre globale. »

– Ministère des Armées (2019)

L’importance des cybermenaces au sein des conflits étatiques

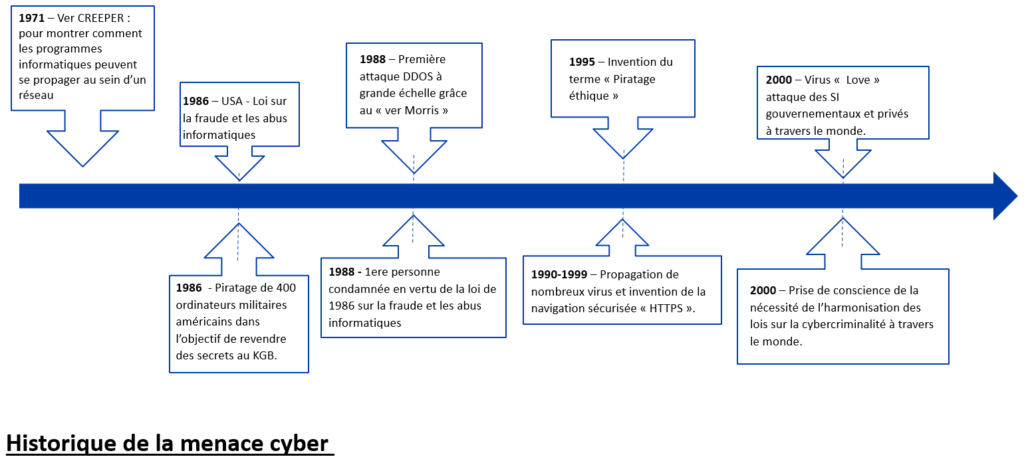

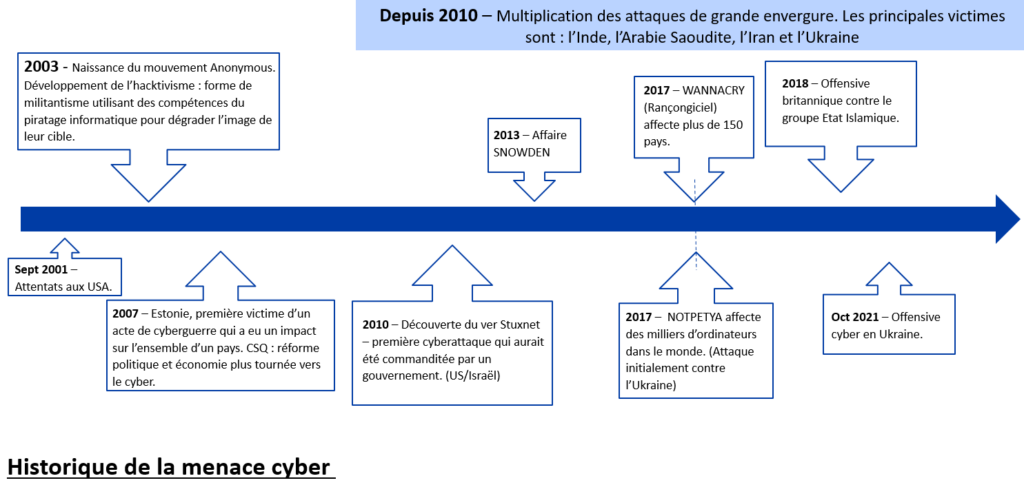

Au fil des années, les cybermenaces ont pris de plus en plus d’importance dans les conflits. On peut observer en parallèle de l’évolution technologique que les individus malveillants ont su les exploiter pour faire évoluer leurs activités.

L’état des lieux historique de la cybermenace nous permet de comprendre que les mesures de sécurité sont prises en réaction des cybermenaces.

L’émergence graduelle mais certaine de la menace

Pour comprendre les enjeux de la guerre hybride, il est nécessaire de comprendre l’écosystème dans lequel elle s’inscrit et cela passe par un travail de définition important. Les définitions françaises des termes suivants aident à mieux appréhender les concepts.

Cybermenace : Une cybermenace correspond au risque d’attaque de systèmes informatiques privés ou publics.

Cyberespace : Espace de communication constitué par l’interconnexion mondiale d’équipements de traitement automatisé de données numériques. 3 couches sont observables :

- Une couche physique, constituée des équipements, des systèmes informatiques et de leurs réseaux ayant une existence matérielle ;

- Une couche logique, constituée de l’ensemble des données numériques, des processus et outils de gestion et d’administration de ces données, ainsi que de leurs flux d’échanges ;

- Une couche sémantique et sociale, constituée par les informations qui circulent dans le cyberespace et par les personnes qui peuvent disposer de multiples identités numériques.

Cyberdéfense : Ensemble des mesures techniques et non techniques permettant de défendre dans le cyberespace les systèmes d’information jugés essentiels. Certaines mesures peuvent selon les définitions être offensives.

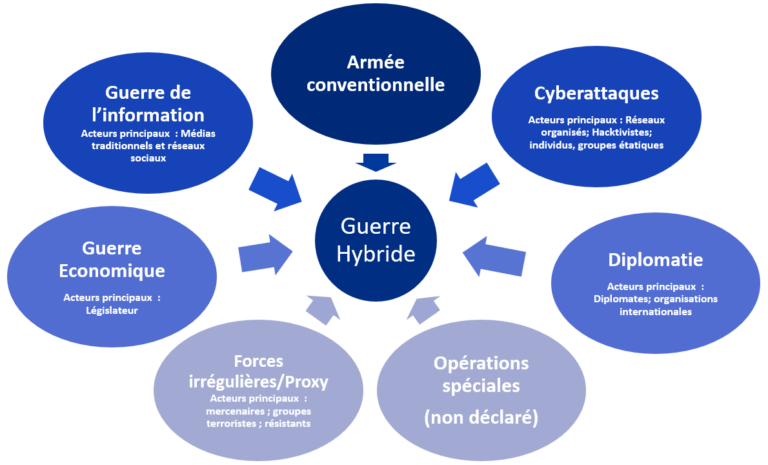

Guerre Hybride : Une guerre mélangeant des moyens conventionnels, techniquo-militaire, utilisés lors des conflits avec des moyens qualifiés d’« irréguliers » pour influer sur les négociations. C’est un jeu d’influence.

Cyberattaque : Atteinte à des systèmes informatiques réalisée dans un but malveillant.

Références :

Quels sont les risques cyber ? | Gouvernement.fr

Qu’est-ce qu’une cybermenace ?| Vie publique.fr (vie-publique.fr)

Dugoin-Clément, Christine. « La guerre hybride en Ukraine », Revue Défense Nationale, vol. 793, no. 8, 2016, pp. 85-90.

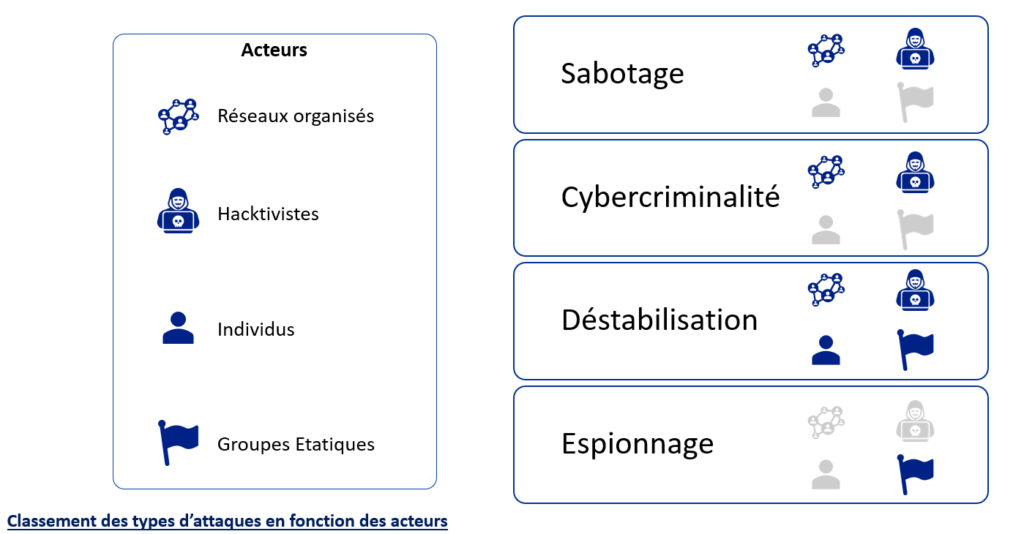

Les 4 grands risques cyber majeurs pouvant affecter les particuliers, les administrations et les entreprises sont identifiés par l’ANSSI comme : la cybercriminalité, la déstabilisation, l’espionnage & le sabotage.

On identifie différents types d’attaquants qui ont tous des motivations et des moyens d’actions différents

Les individus isolés et les script kiddies, qui sont le plus souvent des étudiants ou des personnes apprenant de nouveaux moyens d’actions et ont pour motivation la recherche de reconnaissance et la satisfaction de relever un défi. Bien qu’ils soient le plus souvent peu précautionneux, ils peuvent néanmoins représenter un danger.

Les mafias ou organisations criminelles ont souvent de grands moyens d’action et cherchent à obtenir un avantage financier.

Les hacktivistes ont une motivation plus idéologique, ils cherchent à défendre une cause en portant atteinte à la réputation de leurs victimes.

Les groupes étatiques ont comme moyen d’action le sabotage, l’espionnage et la déstabilisation pour obtenir un avantage stratégique à l’échelle internationale.

Une étude américaine (commandée par HP) a observé entre 2017 et 2020 une augmentation significative des « incidents significatifs de sécurité informatique liés à des États-nations ».

L’étude conclut que : « les États-nations investissent de plus en plus de temps et de ressources à l’obtention d’avantages stratégiques cyber pour promouvoir leurs intérêts nationaux, leurs capacités de collecte de renseignements, et leur puissance militaire par l’espionnage et le vol ».*

*Les cyberattaques perpétrées par les États-nations ont doublé en trois ans, d’après une étude (usine-digitale.fr)

L’étude démontre également que les victimes sont « les entreprises à forte valeur ajoutée, telles que les laboratoires pharmaceutiques et les sociétés technologiques, sont les premières victimes de ces attaques d’ampleur (35%), suivies par l’industrie de la cyberdéfense (25%), les médias (14%), les institutions gouvernementales et organismes de régulation (12%) et les infrastructures critiques (10%). »*

A noter que c’est ce qui est observable hors conflit, il y a un choix stratégique dans l’exploitation des cibles. Dans le cadre d’une guerre traditionnelle, les attaques visent physiquement les points stratégiques de l’adversaire. Les cyberattaques également, elles peuvent paralyser les infrastructures critiques de l’intérieur (services étatiques, fournisseurs d’énergies, moyens de communications…) en utilisant des jalons dormants difficilement observable quand ils ne sont pas exploités (c’est pourquoi le chiffre de 10% est à relativiser) et faciliter la guerre de l’information.

En temps de paix, les cibles sont celles qui gardent les secrets. C’est la propriété intellectuelle de l’autre que l’attaque cherche à récupérer.

Les OIV (organismes d’importance vitale) et OSE (opérateurs de services essentiels) sont les cibles idéales (liste officiellement secrète), c’est pourquoi ils demandent un niveau de protection particulier.

Pourquoi les attaques prennent-elles autant d’ampleur ?

Une cyberattaque a aujourd’hui beaucoup plus de chance de devenir systémique : c’est-à-dire d’affecter d’un seul coup toutes les organisations liées par leur système informatique, ou en tout cas de connaitre une propagation rapide.

- Cela en raison des dépendances et interconnexions qui existent entre les acteurs ;

- Cela à plusieurs échelles : Nationale, Internationale, Interne à l’entreprise ou Interentreprise ;

- En fonction de la faille exploitée : Soit au sein du SI d’une entreprise ou via une Supply Chain Attack.

En conséquence, on observe une évolution des revendications et des objectifs. Les cyberattaques deviennent plus que des moyens de perturbation : de véritables actes de guerre.

L’évolution des moyens humains, financiers (grâce à l’implication des grands groupes et des États) et techniques a rendu l’accès à ce moyen d’attaque plus facile, rapide et souvent plus économique.

L’apparition d’un nouveau type de conflit : la guerre hybride

Les interconnexions et interdépendances entre les nations offrent aujourd’hui une multiplicité de points de levier pour faire pression sur un État en dehors de la violence physique traditionnelle. C’est comme ça que naît la guerre hybride.

Cette stratégie militaire permet de faire la guerre de manière globale.

Thomas Gomart, directeur de l’IFRI (Institut Français de Relations Internationales) le définit ainsi : « La notion de guerre hybride aide à définir des conflits actuels qui combinent intimidation stratégique de la part d’États disposant d’armes de destruction massive, des opérations interarmées impliquant aussi des unités spéciales et des mercenaires, et des manœuvres de désinformation à grande échelle ».

C’est une nouvelle façon de vivre le conflit, qui implique l’ensemble de la population, les acteurs sont multiples et les conséquences s’observent partout. Autrefois les pires conséquences de la guerre étaient principalement visibles sur la zone de front. Aujourd’hui les impacts sont partout : il n’y a plus de lignes arrière identifiables.

La stratégie de la guerre hybride est analogiquement celle de la bulle : les protagonistes s’enferment dans le conflit car ils ont multiplié les moyens de l’entretenir.

Un des principes du droit de la guerre est la réponse proportionnée, les conflits sont une escalade de réponse où l’arme atomique fait office de limite, la stratégie offre de nouveaux échelons stratégiques permettant de faire durer le conflit et de s’affronter sur d’autres terrains comme les médias (guerre de l’information), la politique ou le cyberespace.

La fin du conflit est plus difficile à prévoir : on ne peut plus « simplement » retirer son armée. Les cyberattaques peuvent avoir des conséquences sur le long terme. Certains acteurs non satisfaits de la fin du conflit peuvent avoir envie de continuer la lutte.

La réaction des États face à la persistance de ce nouveau type de menaces

Une régulation internationale encore balbutiante

Des « groupes des experts gouvernementaux » (GGE) sur la cybersécurité se sont réunis à six reprises entre 2004 et 2021 afin d’arrêter une régulation internationale sur l’usage de l’arme cyber par les États.

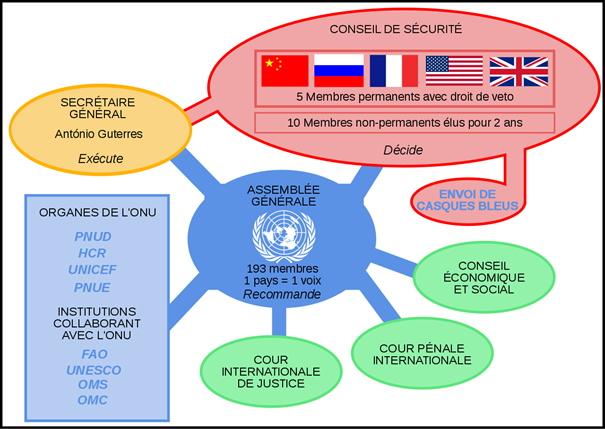

Les GGE ont permis des avancées sur la régulation internationale, notamment en 2013, quand l’applicabilité au cyberespace du droit international et de la charte des nations unies a été votée par les 16 pays réunis.

Toutefois, les GGE peuvent aboutir à des normes facultatives et non-contraignantes, mais seul le conseil de sécurité peut émettre des normes obligatoires contraignantes, comme rappelé sur le schéma suivant.

C’est pourquoi le GGE a encouragé en 2015 et en 2021 le conseil de sécurité à reprendre le sujet afin de mettre en place des obligations contraignantes :

Compte tenu des caractéristiques uniques des technologies numériques, [le Groupe d’experts gouvernementaux] réitère l’observation formulée dans le rapport 2015 selon laquelle des normes supplémentaires pourraient être élaborées au fil du temps et note par ailleurs la possibilité, à l’avenir, de mettre en place des obligations contraignantes, le cas échéant.

De plus, les seize pays réunis représentaient moins d’un dixième des états-membres de l’ONU. C’est notamment la raison pour laquelle un retour en arrière a été constaté en 2015 : des pays qui n’avaient jusqu’alors pas été conviés aux GGE, comme Cuba, ont souhaité revenir sur des décisions des occurrences précédentes.

La stratégie française de cyberdéfense

En France

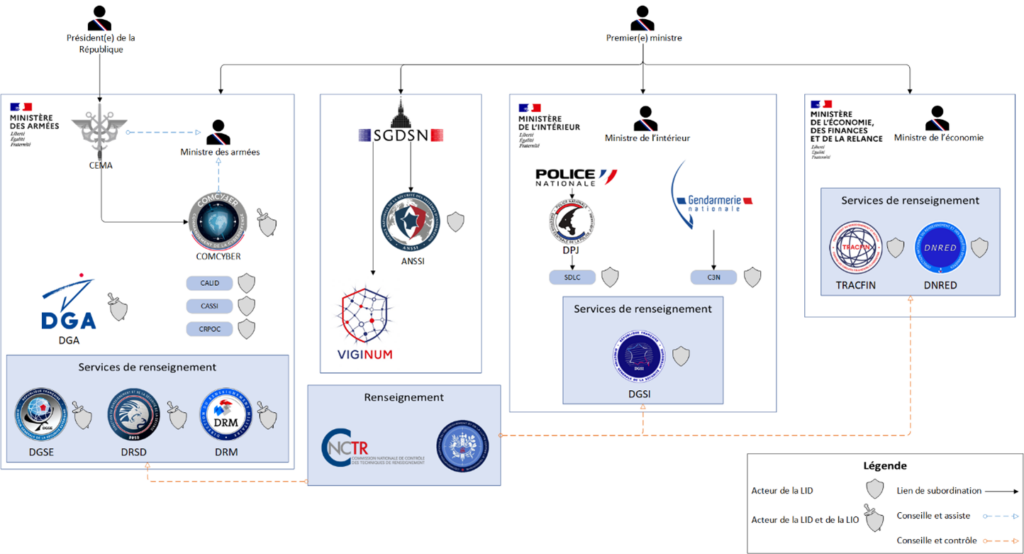

Entre 2019 et 2025, la loi de programmation militaire met à disposition des Armées un budget de 1,6 milliard d’euros pour « la lutte dans l’espace numérique ». Ce budget s’inscrit dans la volonté de l’État français d’affirmer la souveraineté de la France dans le cyberespace, au même titre que les autres espaces. C’est également pourquoi en 2016, le Commandement de la Cyberdéfense ou COMCYBER a été fondé.

Cette entité du ministère des armées, subordonnée au Chef d’état-major des Armées, a pour mission d’assister et de conseiller le ministre des Armées français vis-à-vis de la cyberdéfense, ainsi que de coordonner les activités de lutte informatique, comme nous le verrons plus tard.

En 2020, le COMCYBER comptait un effectif de 3400 « cyber-soldats » (dont 270 réservistes opérationnels) et 4000 réservistes citoyens. L’objectif fixé par la loi de programmation militaire pour 2025 est d’atteindre 4500 cyber-soldats.

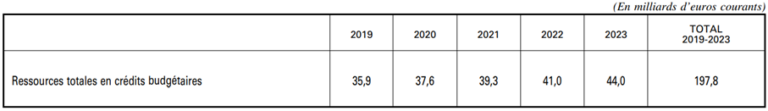

Que représente le budget de 1,6 milliards d’euros attribué au ministère des armées pour la lutte dans le cyberespace ? Au total, la LPM met à disposition des armées 197,8 milliards d’euros sur la période 2019-2023, pour des besoins à hauteur de 295 milliards d’euros sur la période 2019-2025.

Source : loi de programmation militaire

Ainsi, moins d’un pourcent du budget alloué au ministère des Armées est alloué à la lutte dans le cyberespace. Toutefois, la cyberdéfense en France n’est pas portée exclusivement par le ministère des Armées. Notamment, le Secrétariat Général de la Défense et de la Sécurité National (SGDSN), rattaché au Premier ministre, joue un rôle important sur la scène française de la cyberdéfense. C’est en effet à cette entité qu’est rattachée la célèbre Agence Nationale de Sécurité des Systèmes d’Information (ANSSI). De plus, le ministère de l’Intérieur et le ministère de l’Économie, des Finances et de la Relance y participent également à travers leurs services de renseignement.

Comparons maintenant cette stratégie avec celle des autres grandes puissances que sont les États-Unis et la Russie, en tête de peloton dans la course à la lutte dans l’espace numérique.

Aux Etats-Unis

- Le « United States Cyber Command » est opérationnel depuis le 21 mai 2010. Il est intéressant de noter que cette date coïncide avec la première cyberattaque étatique de grande ampleur, menée conjointement par les États-Unis et Israël : Stuxnet.

- En mai 2011, l’administration Obama publie une stratégie intitulée International strategy for cyberspace. Cette stratégie développe notamment les liens entre la lutte dans le cyberespace et l’économie, les forces de l’ordre, l’armée, et la liberté et la vie privée sur Internet.

- En 2022, le budget du US CYBERCOM est de 10,4 milliards de dollars (5,5 pour la cybersécurité, 4,3 pour les « opérations dans le cyberespace » et 510 millions pour la recherche et le développement), budget NSA exclus.

En Russie

Dès son arrivée au pouvoir en 2000, Vladimir Poutine dote la Russie de sa première doctrine de sécurité informationnelle. Fin 2011, soit peu de temps après la publication de la stratégie américaine, cette doctrine est renforcée avec la publication du document Points de vue conceptuels sur les activités des Forces armées de la Fédération de Russie dans l’espace informationnel.

La doctrine russe :

- Est axée sur trois concepts phares : dissuader, prévenir et résoudre.

- N’aborde pas la conduite d’opérations militaires offensives mais envisage clairement la mise en œuvre de la légitime défense « en accord avec les normes et principes de droit international ».

- Est axée sur l’information elle-même, et pas seulement sur les systèmes d’information qui la contiennent :

- Les médias traditionnels participent à part entière à la lutte dans le cyberespace comme forces de « contre-propagande » ;

- Les « agences de trolling » ou « usines à troll » rémunèrent des internautes pour propager les informations pro-Kremlin sur Internet.

L’organisation de la cyberdéfense en France

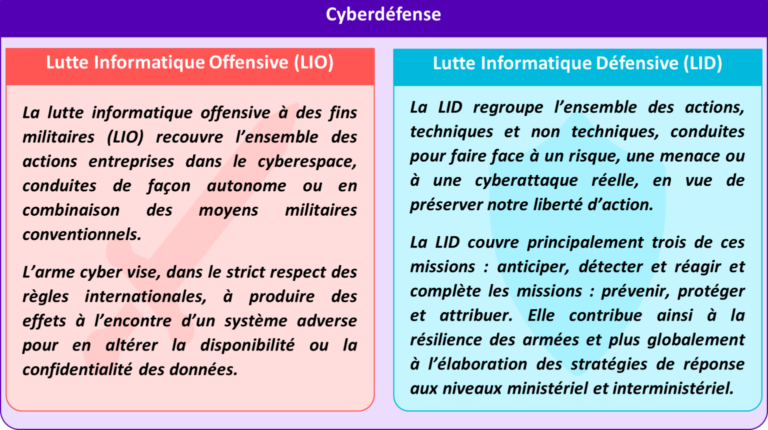

La cyberdéfense regroupe la Lutte Informatique Offensive (LIO) et la Lutte Informatique Défensive (LID) :

Source : ministère des Armées

L’on notera que cette définition de la LIO par le ministère des Armées ne fait pas mention d’altérer l’intégrité des données, mais seulement leur disponibilité ou confidentialité. Or dans le même document, le ministère des Armées précise, comme nous le verrons plus tard, qu’un des objectifs de la LIO est la « modification des perceptions ou de la capacité d’analyse de l’adversaire », avec pour exemple l’altération des données d’un système de commandement ou encore la désorganisation des centres de propagande adverse.

Selon la revue stratégique de cyberdéfense, la cyberdéfense a six missions :

Prévenir

Faire prendre conscience aux utilisateurs du risque

Formations

Anticiper

Évaluer en permanence les probabilités de cyberattaques et prendre des mesures préventives

Gestion des risques

Protéger

Diminuer la vulnérabilité des SI

Gestion des vulnérabilités

Détecter

Rechercher des indices d’une éventuelle cyberattaque en cours

SOC

Réagir

Résister à une cyberattaque afin qu’elle n’empêche pas la poursuite d’activité

CERT

Attribuer

Préciser l’auteur d’une cyberattaque par des preuves ou indices

Politique

Ces missions sont réparties entre plusieurs acteurs :

Lutte informatique offensive (LIO)

La LIO a trois objectifs :

- Évaluation de capacités militaires adverses ;

- Réduction/neutralisation de capacités adverses ;

- Modification des perceptions ou de la capacité d’analyse de l’adversaire.

A cette fin, elle agit sur les trois couches du cyberespace, qui sont interdépendantes :

Physique :

- équipements ayant une existence matérielle (notamment informatique, réseaux)

Logique :

- Données et outils numériques

- Flux d’échanges

Sémantique et sociale :

- Informations qui circulent dans le cyberespace

- Personnes (identités numériques)

La LIO peut avoir des effets dans chacune de ces couches. Ces effets peuvent être matériels ou immatériels, ainsi que temporaires, réversibles ou définitifs.

Exemples d’effets :

- Couche physique : neutralisation d’un système d’armes ou autre site critique

- En 2009, les gouvernements américain et israélien ont freiné le programme nucléaire iranien en neutralisant les centrifugeuses de la centrale de Natanz grâce au célèbre ver Stuxnet. Cet effet était toutefois réversible car l’objectif était la discrétion : les centrifugeuses n’ont donc pas été détruites.

- Couche logique : perturbation de communications, indisponibilité de terminaux

- En 2022, peu avant l’invasion de l’Ukraine par la Russie, ces derniers déploient le malware FoxBlade, un « wiper» destiné à effacer des données et rendre inopérants des terminaux.

- Couche sémantique et sociale : collecte de renseignements

- En 2020, plusieurs institutions américaines ont été touchées par une cyberattaque de type « supply-chain» via un hack nommé Sunburst, affectant le système de mise à jour du logiciel Orion de SolarWinds. Ces attaques ont, entre autres, permis une violation de données.

La lutte informatique offensive a plusieurs atouts :

- Elle propose des modes d’actions discrets, efficaces et immédiats ;

- Elle est capable de se substituer à d’autres modes d’action, de les préparer ou de les compléter ;

- Elle permet une granularité des impacts pour une réponse proportionnée, et est donc un outil polyvalent en politique.

Lutte contre la désinformation

La désinformation est une atteinte à l’un des quatre piliers de la sécurité de l’information : l’intégrité. C’est également un outil de propagande majeur pour certains pays. Certaines puissances comme la Russie l’intègrent donc dans leur stratégie de cyberdéfense.

- La propagande traditionnelle est d’autant plus facile avec la multiplication des médias en ligne, de la facilité de propagation des informations à partir de sources non nécessairement fiables, et des partages massifs de chaînes de messages.

- Les trolls issus des usines à troll russes y contribuent massivement sur internet.

A ce titre, des services spécialisés dans la lutte contre la désinformation voient le jour. Par exemple, Viginum est un service français dépendant du SGDSN. Créé en juillet 2021, son objectif est d’atteindre 50 agents d’ici fin 2022. Bien que le service soit encore assez discret dans l’espace numérique, son défi est de « préserver le débat public des manipulations de l’information provenant de l’étranger sur les plateformes numériques ».

A l’échelle européenne, East Stratcom TaskForce, renommé European External Action Service, est un groupe de travail de l’Union Européenne spécialisé dans la désinformation en provenance de la Russie. Fondé en 2015, sa principale activité consiste à réfuter des fausses informations pro-russes sur le site euvsdisinfo.eu.

Références

- Revue Stratégique de Cyberdéfense, SGDSN (12 février 2018)

http://www.sgdsn.gouv.fr/evenement/revue-strategique-de-cyberdefense/ - Éléments publics de doctrine militaire de lutte informatique offensive, ministère des Armées (2019)

https://www.defense.gouv.fr/content/download/557389/9657802/Lutte%20informatique%20offensive%20(LIO).PDF - Politique ministérielle de lutte informatique défensive, ministère des Armées (2019)

https://www.defense.gouv.fr/content/download/557388/9657794/Lutte%20informatique%20d%C3%A9fensive%20%28LID%29.PDF - The Sixth United Nations GGE and International Law in Cyberspace (justsecurity.org)

- International Cyber Law Politicized: The UN GGE’s Failure to Advance Cyber Norms – Just Security

- https://documents-dds-ny.un.org/doc/UNDOC/GEN/N18/465/02/PDF/N1846502.pdf

- A/76/135. Soixante-seizième session Point 96 de la liste préliminaire Progrès de l’informatique et des télécommunications et sécurité internationale – Groupe d’experts gouvernementaux chargé d’examiner les moyens de favoriser le comportement responsable des États dans le cyberespace dans le contexte de la sécurité internationale, 14 juillet 2021

- EU vs Disinfo About – EU vs DISINFORMATION

- Viginum, vigilance et protection contre les ingérences numériques étrangères | Secrétariat général de la défense et de la sécurité nationale (sgdsn.gouv.fr)

Alban RECLY

Consultant Governance, Risks & Compliance

Alia SAADI

Consultante Governance, Risks & Compliance