23/11/2022

Cybersecurity Insights

Intelligence économique stratégique et Cybersécurité : La vision des RSSI

Aujourd’hui plus que jamais, la sécurité des systèmes d’information et l’Intelligence économique stratégique entretiennent des liens évidents. Ces deux expertises ont pour but d’augmenter la maturité et la résilience des entreprises face aux nombreux risques. Identifier, cartographier et défendre son patrimoine informationnel est en passe de devenir un axe stratégique dans bon nombre d’entreprises.

Le patrimoine informationnel est constitué de l’ensemble des données stratégiques d’une entreprise. Elles ne peuvent conserver leur valeur que si elles sont protégées (confidentialité, disponibilité, intégrité) où qu’elles se trouvent. Au-delà du système d’information, avec la gestion du patrimoine informationnel, c’est une vision plus globale qui est proposée : celle de la protection globale de l’Information, comprenant la SSI.

Un sondage a été soumis aux RSSI membres du CESIN, issus de grandes entreprises et administrations françaises, afin d’identifier leur positionnement par rapport aux enjeux de protection du patrimoine informationnel.

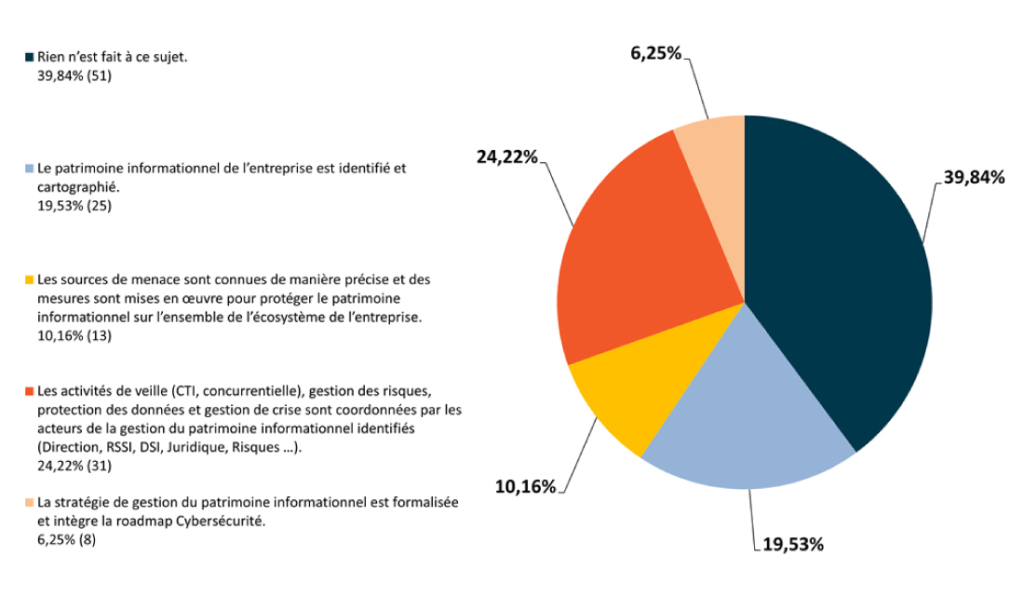

Quel est le niveau de maturité du processus de gestion du patrimoine informationnel de votre entreprise ?

Ils ont été 148 à avoir répondu à ce questionnaire.

60% d’entre eux indiquent s’être emparé du sujet :

- 19,5% ont identifié et cartographié le patrimoine informationnel de l’entreprise ;

- 10% connaissent les menaces et ont mis en œuvre des mesures pour le protéger ;

- 24% ont mis en place une coordination par les acteurs de la gestion du patrimoine (gestion des risques, protection des données, gestion de crise) ;

- 6% ont formalisé la stratégie de gestion du patrimoine informationnel et l’ont intégrée à la roadmap.

- Et près de 40% à n’avoir rien fait à ce sujet

Intégrer ces enjeux dans une stratégie globale de sécurité de l’information devient aujourd’hui une étape incontournable. Malgré une prise de conscience importante des besoins de protection de l’information, l’approche reste encore trop souvent centrée sur la sécurité du système d’information et on constate un faible niveau de maturité sur la sécurité de l’information dans sa globalité.

A la lecture des résultats de cette consultation, la majorité des répondants (40%) a indiqué n’avoir pas encore pris le sujet tel que présenté dans le sondage. L’intégration de la gestion du patrimoine informationnel comme exigence de sécurité est encore trop peu adoptée par les entreprises dans une société entrée depuis longtemps dans l’ère de l’information. Seulement 6% des répondants disposent d’une stratégie de gestion de leur patrimoine informationnel intégrée au sein d’une roadmap alignée avec la stratégie SSI.

Force est de constater la cohérence entre le nombre d’attaques aboutissant à une compromission d’informations et la non-gestion du patrimoine informationnel. L’une des conséquences de cet état de fait est que : les mesures de protection mises en œuvre au niveau du système d’information ne sont pas toujours adaptées à la menace qui pèse sur les informations et ne permettent pas d’en empêcher efficacement la compromission par des pratiques réalisées hors du SI.

Il est important de garder à l’esprit que cette étude a été réalisée uniquement auprès de RSSI. Les résultats pourraient différer si les interrogés avaient des fonctions dans des services Risques, Stratégie, Intelligence économique, etc. Néanmoins, ces résultats traduisent tout de même le manque de synergie entre les différents acteurs de la sécurité de l’information.

Seuls 24% des répondants ont mis en place un dispositif de coordination entre les différentes parties prenantes en charge de la sécurité de l’information au sein de l’entreprise afin de gérer efficacement la protection du patrimoine informationnel. Une instance de l’entreprise pourrait être chargée de partager, alerter et alimenter la prise de décisions au plus haut niveau de la Direction pour la sécurité du patrimoine informationnel dont le système d’information est une brique fondamentale.

Seulement 19,5% des répondants ont indiqué avoir identifié et cartographié leur patrimoine informationnel, de manière formelle ou informelle, et ainsi disposent :

- d’une identification de leurs actifs immatériels

- de la localisation de ces actifs dans le système d’information

- du recensement des flux par lesquels les actifs transitent

- du recensement des utilisateurs de ces actifs ayant le besoin et/ou le droit d’en connaître

- d’une classification de ces actifs (en termes de valeur)

- d’une vue d’ensemble permettant de définir le niveau de protection adéquat

Les enjeux stratégiques pour l’entreprise sont multiples puisque cette identification permet de valoriser et de protéger en conséquence toutes les composantes de son patrimoine informationnel. A cet égard, cela permet notamment de prendre des décisions stratégiques à la fois sur le business, sur les projets, mais aussi d’identifier plus facilement les risques et de gérer plus efficacement les crises pouvant affecter le patrimoine informationnel de l’entreprise.

Par ailleurs, seulement 10% des répondants ont indiqué connaître la menace pesant sur leur entreprise et avoir en réponse mis en œuvre des mesures de protection. Le pilotage des risques d’une entreprise passe par la connaissance fine des menaces auxquelles elle doit faire face. Les informations relevant de la Cyber Threat Intelligence (CTI) permettent de construire une image contextualisée de la Menace et de déterminer les mesures à mettre en place pour prévenir, détecter, gérer de manière efficace une attaque et définir un budget le plus adapté aux besoins réels. Il serait alors bon d’orienter la collecte d’information sur la menace afin de prendre en compte celles pesant sur le patrimoine informationnel de l’entreprise sans se limiter à ses systèmes d’information.

Même pour ceux qui ont engagé des travaux, une des difficultés demeure dans le maintien à jour de la cartographie du patrimoine informationnel de l’entreprise et de l’évaluation régulière du paysage de la menace, pour s’assurer que les mesures afférentes soient toujours pertinentes et adaptées.

Almond propose un accompagnement pour mettre en œuvre une synergie entre la gestion du patrimoine informationnel et la sécurité informatique. Les principales étapes de cet accompagnement :

- La réalisation de la cartographie des actifs immatériels, en bonne intelligence et point d’entrée des cartographies à l’état de l’art préconisé par l’ANSSI,

- Une analyse de risque par le prisme de la Cyber Threat Intelligence

- Une gouvernance clé en main pour le pilotage de ces risques

- La formalisation d’une stratégie de protection du patrimoine informationnel à intégrer à la roadmap globale de l’entreprise.

A propos du CESIN

Le CESIN (Club des Experts de la Sécurité de l’Information et du Numérique) est une association loi 1901, créée en juillet 2012, avec des objectifs de professionnalisation, de promotion et de partage autour de la cybersécurité.

Lieu d’échange, de partage de connaissances et d’expériences, le CESIN permet la coopération entre experts de la cybersécurité et entre ces experts et les pouvoirs publics. Il participe à des démarches nationales et est force de proposition sur des textes réglementaires, guides et autres référentiels.

Le CESIN compte parmi ses membres plusieurs organismes et institutions, comme l’ANSSI, la CNIL, la BEFTI, la Gendarmerie Nationale, l’ANJ, le Cercle Européen de la sécurité, ACYMA (cybermalveillance.gouv.fr), l’AFAI, l’EBG, le CyberCercle ou encore l’EPITA.

Le CESIN compte plus de 800 membres issus de tous secteurs d’activité, industries, Ministères et entreprises, dont CAC40 et SBF120.

Liens utiles

Albane GIROLLET

Consultante Governance, Risks & Compliance

Chloé GREDOIRE

Consultante Governance, Risks & Compliance