02/02/2022

Cybersecurity Insights

Face aux rançongiciels, êtes-vous préparés ?

« La question n’est pas si vous allez être victime d’un rançongiciel, mais quand »

L’année 2021 a été marquée par de nombreuses attaques informatiques et principalement par des rançongiciels. Nous pensons à l’attaque qui a forcé Colonial Pipeline aux Etats-Unis à arrêter ses activités, à celle d’Axa Partners en Asie ou à celle d’Acer qui contenait une demande de rançon d’un montant non égalé pour le moment (50 millions de dollars). Nous comptons aussi les attaques contre les établissements publics comme les hôpitaux, toutes les PME et ETI qui en sont victimes chaque jour, et toutes celles qui ne rendent pas l’information publique.

Il est important d’avoir à l’esprit que les attaques par rançongiciel ne sont pas toujours ciblées et que des attaques en chaîne peuvent toucher les organisations qui ne sont pas assez protégées même si elles ne se considèrent pas comme ayant un intérêt particulier pour les cybercriminels en termes de secteurs ou de ressources financières.

Les principales méthodes d’infection des rançongiciels

Tout d’abord, pour pouvoir se préparer aux rançongiciel, il est essentiel de comprendre comment ils peuvent infecter votre équipement et se propager dans votre réseau.

Les méthodes principales d’infection des rançongiciels sont les suivantes :

- L’hameçonnage et l’ingénierie sociale

L’une des méthodes les plus courantes d’infection par rançongiciel est l’envoi de mails indésirables contenant une pièce jointe vérolée ou un lien vers un formulaire de demande d’identifiants. Cette technique tend à être de plus en plus connue des utilisateurs mais elle fonctionne toujours très bien car il suffit qu’une seule personne considère le message comme légitime pour infecter tout un système d’information. Les contenus sont aussi de plus en plus ciblés et personnalisés, ce qui demande d’autant plus de vigilance de la part des utilisateurs.

- Les sites web compromis

Aussi appelée « attaque par point d’eau », il s’agit d’une compromission d’un site que la victime a l’habitude de fréquenter. Ce type d’attaque est destinée à infecter les ordinateurs de personnels œuvrant dans un secteur d’activité ou une organisation ciblée.

- Les publicités malveillantes

Si un site web héberge et affiche une publicité compromise, celle-ci peut propager et installer des logiciels malveillants sur les ordinateurs.

- Le téléchargement d’applications et de fichiers infectés

Les logiciels piratés hébergés sur les sites de partage de fichiers illégaux sont des vecteurs privilégiés de compromission.

- L’attaque par force brute via RDP

Remote Desktop Protocol permet à un administrateur d’accéder à l’équipement d’un utilisateur à distance pour en prendre le contrôle, mais il peut être utilisé par les cybercriminels à des fins malveillantes. Une fois que les ordinateurs cibles sont identifiés, ils lancent une attaque par force brute (qui consiste à tester, l’une après l’autre, chaque combinaison possible d’un mot de passe ou d’une clef pour un identifiant donné pour se connecter au service ciblé) afin de découvrir le mot de passe administrateur et de prendre le contrôle des machines.

- Attaque préprogrammée

Les kits d’exploit sont des programmes réalisés par avance qui ciblent des vulnérabilités de modules de navigateurs tels que Java et Adobe Flash. Les kits ne sont pas en eux-mêmes malveillants mais ils peuvent contenir un virus. Ces kits sont vendus ou loués directement aux criminels qui les dissimulent dans des sites web, des publicités ou les envoient par mail directement aux victimes.

Ces méthodes d’infection ne concernent pas uniquement les rançongiciels mais tous les logiciels malveillants de manière générale qui peuvent bloquer l’activité. Cependant l’accent est mis aujourd’hui sur les rançongiciels car ce sont les attaques les plus courantes actuellement.

Ensuite, pour se protéger de ces attaques, il est nécessaire de prendre en considération les risques qu’elles impliquent.

L’extorsion à plusieurs niveaux des rançongiciels

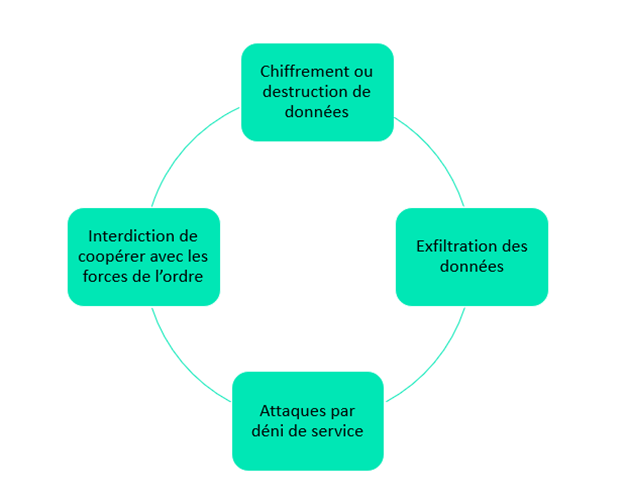

Le risque des rançongiciels n’est plus à présent uniquement de se voir chiffrer ou détruire ses données, de nombreux cybercriminels opèrent à présent une extorsion à plusieurs niveaux.

Les cybercriminels fonctionnent comme des entreprises et souhaitent maximiser leurs gains en innovant. Leurs innovations consistent principalement en l’augmentation de leur surface s’attaque et des multiplications de leurs moyens d’extorsion. Le schéma classique de destruction ou de chiffrement des données leur permettait de bloquer l’activité de l’entreprise, de manière irrécupérable ou de manière temporaire contre le paiement d’une rançon. Pour augmenter la pression sur les organisations, ils ont mis en place la menace de l’exfiltration des données dans le cas où la rançon n’était pas payée dans un temps imparti. En plus du risque d’indisponibilité des données s’adjoint celui de la perte en confidentialité.

S’ajoute aussi à présent les attaques par déni de service réalisées en parallèle de l’attaque principale pour bloquer le reste de disponibilité de l’activité de l’organisation (cf. article ransomware DDoS ). Dans le même temps, et lors des négociations avec les victimes, les cybercriminels leur interdisent de coopérer avec les forces de l’ordre sous peine de publication des données.

Une attaque informatique peut alors se révéler de plus en plus déstabilisante et menacer la survie de l’organisation. Il est aussi essentiel de garder à l’esprit que des données volées le seront toujours et que payer une rançon et retrouver sa tranquillité perdue n’engage que ceux qui y croient.

L’évolution de la menace est telle qu’il est essentiel pour les organisations de se tenir au courant et d’agir de manière proactive pour l’éviter.

Suis-je préparé ?

Les normes et guides de sécurité proposent de nombreuses mesures à mettre en place pour couvrir un ensemble de risques touchant la sécurité de l’information. Combien de ces mesures sont efficaces dans la lutte contre les rançongiciels ? Comment aident-elles réellement ?

Nous avons conçu un outil d’auto-évaluation permettant à chacun d’estimer sa capacité de résistance face à un rançongiciel, en répondant à 27 questions. Basée sur le guide publié par l’ANSSI[1], la réponse est décomposée en 3 moments clés dans la lutte contre les rançongiciels :

Parmi toutes les mesures que j’ai mises en place, ai-je fait le maximum pour :

- Prévenir l’attaque par exemple en augmentant la vigilance des utilisateurs, avec des moyens de détection techniques déployés sur mes équipements ?

- Ralentir la contamination avec un cloisonnement et un filtrage du SI, des outils de détection capable d’isoler les équipements contaminés ?

- Détecter et réagir avec des moyens prêts à l’emploi en cas d’attaques : sauvegardes déconnectées, cellule de crise indépendante du SI ?

Les tendances pour 2022

L’évolution des rançongiciels nous oblige à considérer que cette menace continuera d’être prépondérante en 2022. De surcroît, des changements organisationnels, comme la généralisation du télétravail, vont nécessairement amplifier cette croissance. Les cybercriminels continueront de s’adapter aux mesures de protection mises en place par les organisations pour les détourner et instaurer de nouveaux leviers de pression.

L’attribution, déjà difficile, va se complexifier, avec les groupes de rançongiciel qui sous-traitent leurs attaques à des affiliés en utilisant des Ransomwares As A Service, ainsi que l’organisation de certains groupes en cartel pour partager leurs connaissances et permettre leur diversification.

D’un point de vue plus positif, cette croissance et une prise en compte de la menace de plus en plus importante au sein des organisations va possiblement permettre de créer de nouvelles initiatives internationales pour la combattre.

Références

- https://www.ssi.gouv.fr/uploads/2020/09/anssi-guide-attaques_par_rancongiciels_tous_concernes-v1.0.pdf

- https://assets.sentinelone.com/c/sentinel-one-7-commo-3?x=EgcbnG&lb-mode=overlay

- https://datacenter-magazine.fr/ransomware-augmentation-des-techniques-de-triple-extorsion/

- https://www.darktrace.com/fr/blog/ransomware-de-double-extorsion/

- https://guardia.school/le-lab/cybersecurite-quelles-sont-les-tendances-pour-2022.html

- https://www.cyber-cover.fr/cyber-documentation/cyber-criminalite/top-5-des-cyberattaques-observees-dans-le-monde-depuis-le-debut-de-lannee-2021

- https://www.actusnews.com/fr/wavestone/cp/2021/10/13/cyberattaques-le-ransomware-menace-numero-1-en-france

Ophélie WEBER

Consultante Governance, Risks & Compliance