21/11/2022

Cybersecurity Insights

EvilProxy, le PhaaS qui piège le MFA

Depuis septembre 2022, le SOC CWATCH Almond a détecté une augmentation des compromissions de messageries professionnelles Office 365 au travers de campagnes de phishing. Rien d’inhabituel pour ce type d’attaque en cette période, excepté un élément : la compromission des comptes est réalisée malgré l’utilisation d’une authentification à double facteur.

Les outils en vogue

Il existe actuellement trois principaux outils de phishing disponibles en source libre permettant de réaliser des attaques de type “Adversary-in-the-middle” (AITM) qui contournent la mesure de protection de la double authentification : Evilginx2, Muraena, et Modlishka. Ces outils sont configurés et déployés localement par les cyber-criminels, ce qui implique une complexité d’exploitation.

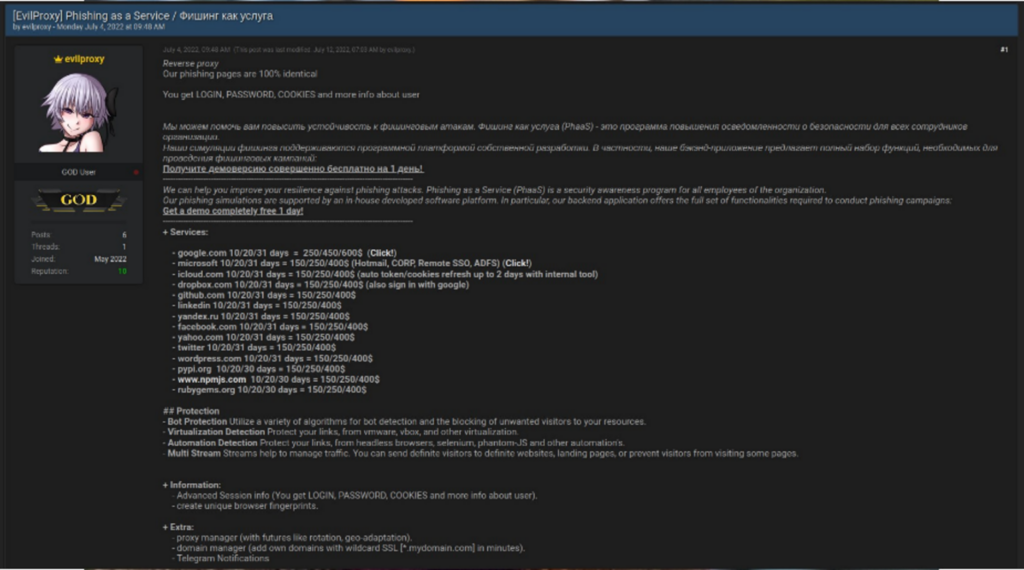

Les recherches menées lors des récentes compromissions ont mis en avant l’utilisation d’un autre outil permettant de réaliser du Phishing-as-a-Service (PhaaS) : EvilProxy. A la différence des trois outils vus ci-dessus, celui-ci est disponible clef en main sur la base d’un abonnement, et est proposé directement configuré sur des forums cybercriminels. En échange de cet abonnement, les utilisateurs peuvent profiter de ses fonctionnalités et disposent de vidéos d’instruction. Il est uniquement possible d’avoir accès à ce service sur invitation des créateurs ou en étant approuvé par un membre qui est déjà utilisateur.

Capture d’écran d’un forum sur le DarkWeb

Fonctionnement et cas d’usage d’EvilProxy

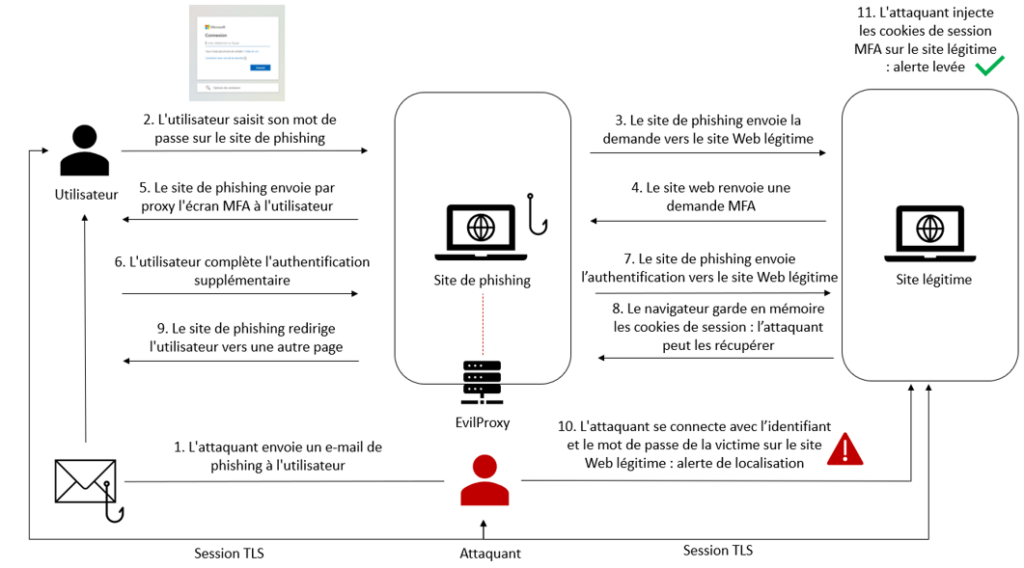

EvilProxy est un outil qui fonctionne en utilisant un proxy inversé et l’API de la solution cible (ex : Microsoft 0365). La page d’hameçonnage intercepte toutes les données d’identification et extrait les données de la requête, notamment les cookies de session et rejoue l’authentification via l’API du portail d’authentification cible. Cela génère une différence flagrante avec les e-mails d’hameçonnage classique, car in fine, l’utilisateur pourra réellement accéder aux services de l’applicatif au travers du proxy inversé malveillant et ainsi poursuivre son travail (exemple pour O365 : consultation des e-mails, accès à Teams, création de fichiers…).

L’URL du proxy inversé usurpant l’identité du portail d’authentification cible est un facteur de reconnaissance, en complément de l’expéditeur de l’e-mail.

Une fois que l’attaquant a obtenu les informations d’identification, il peut les utiliser dans son navigateur ou dans des automates pour contourner le processus d’authentification à double facteur.

Graphique explicatif du fonctionnement d’EvilProxy

A titre d’exemple, pour compromettre un compte Microsoft Office365, ces solutions collecteront lors de la captation de données l’identifiant, le mot de passe ainsi que le cookie de session. Ces informations seront stockées en base de données et seront immédiatement réutilisées pour établir la session.

L’utilisateur sera, à ce stade, en mesure de naviguer sur ces services et applicatifs Microsoft Office 365 au travers du proxy inversé malveillant.

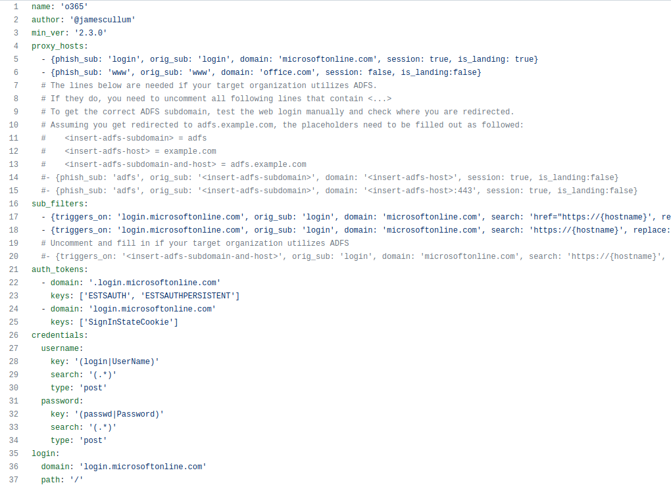

Page de configuration Github du projet EvilGinx

Lors de la réutilisation des identifiants et du cookie de session, l’authentification sera par défaut valide, sans aucune interaction avec l’utilisateur final.

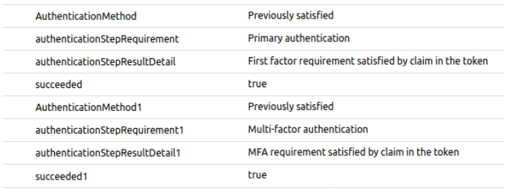

Dans les évènements Microsoft Sentinel et au sein de la table SigninLogs les valeurs du champ AuthenticationDetails mentionneront la connexion comme étant Previously satisfied.

Extrait d’un log d’une connexion illégitime sur Microsoft

D’après nos observations, dans la majorité des cas, les connexions illégitimes s’effectueront depuis des adresses IPs issues de services anonymisant, de serveurs compromis ou connus comme étant utilisés à des fins malveillantes ou encore depuis des services SaaS mettant à disposition des IDE pour l’apprentissage ou le développement d’outils automatisés. (exemple : DataCamp).

A suivre : un nouveau Phishing-as-a-Service appelé Caffeine : contrairement à EvilProxy, Caffeine ne nécessite pas d’invitation ou de recommandations pour pouvoir être utilisé. Les éditeurs de Caffeine permettent à toute personne disposant d’une adresse électronique de s’inscrire au service. Une autre caractéristique distinctive de Caffeine concerne ses cibles. En effet, ses modèles de phishing ciblent les plates-formes russes et chinoises, alors que ceux d’EvilProxy ont tendance à s’orienter vers les services américains.

Nos recommandations

Lors des investigations du SOC CWATCH Almond, un dysfonctionnement de la brique Azure Identity Protection a été identifié. En effet, il est possible que la connexion de l’attaquant au compte soit réalisée depuis une localisation différente, des propriétés non usuelles, etc, des usages de la victime. Une alerte est alors déclenchée et le compte est qualifié comme étant à risque dans l’Azure Active Directory. Néanmoins, Azure Identity Protection clôture, à ce-jour, automatiquement l’intégralité des alertes préalablement levée si le token MFA est renseigné ou si le cookie de session est valide. De ce fait, dans le cas d’une attaque d’hameçonnage type EvilProxy, les alertes seront clôturées automatiquement et le statut de l’utilisateur sera de nouveau qualifié en « non risqué ».

Le service SOC CWATCH Almond a averti Microsoft de ce dysfonctionnement qui assure aujourd’hui tenter d’optimiser son algorithme. En attendant, il est important de se pencher sur les mécanismes de protection.

Pour lutter contre ce type d’attaque nous vous conseillons d’étudier les mesures de protection suivantes :

- Interdire l’utilisation des protocoles obsolètes incluant ActiveSync qui permet aux utilisateurs de s’authentifier et gérer leurs boites mails en transgressant la protection MFA.

- Configurer des règles d’accès conditionnels avec des localisations définies : l’accès sera bloqué lorsque la demande provient d’une localisation qui n’est pas acceptée.

- Intégrer vos appareils dans une solution de gestion des points de terminaison et autoriser les authentifications uniquement depuis les points de terminaison conformes (exemple : Intune, Google Identity…).

- Utiliser une clef de sécurité FIDO comme second facteur d’authentification : si le nom de domaine inscrit dans la barre d’adresse du navigateur ne correspond pas au domaine attendu utilisé pour la connexion, la communication sera interrompue. De plus, une clef de sécurité FIDO n’envoie jamais d’identifiants sur Internet.

En complément, il est utile de s’intéresser aux mesures suivantes :

- Sécuriser la chaîne de réception des e-mails en renforçant les mesures comme l’anti-spam, l’analyse des pièces-jointes et des URL, etc.

- Vérifier la bonne configuration des services de protection de votre proxy et/ou de votre pare-feu.

- Sensibiliser les employés: sur le phishing de manière générale et sur la navigation sur internet, en particulier la vérification du domaine du site web (pour utiliser EvilProxy, l’attaquant doit enregistrer son propre domaine, il existe donc une différence entre le nom de domaine que l’attaquant a créé et le domaine du site web ciblé).

Enfin, pour détecter ce type d’attaque, nous vous recommandons d’apporter une attention toute particulière à la localisation des connexions, aux propriétés et protocoles utilisés lors des authentifications ainsi qu’aux actions effectuées post-connexion (exemple : création d’une Inbox-Rule, ajout d’un dispositif MFA…).

Références

Mathias GARCIAU

Manager SOC CERT Almond CWATCH

Ophélie WEBER

Consultante Governance, Risks & Compliance

Alia SAADI

Consultante Governance, Risks & Compliance

Chloé GREDOIRE

Consultante Governance, Risks & Compliance

Albane GIROLLET

Consultante Governance, Risks & Compliance