01/12/2021

Almond Institute

Interview de Claudine, Consultante Manager GRC et Responsable de l’offre ISO 27001

Claudine THIERY

Consultante Manager GRC

« Considérez la formation comme un moment privilégié pour vous, en dehors du quotidien et porteur d’avenir, participez et profitez au maximum de l’expérience du formateur ! »

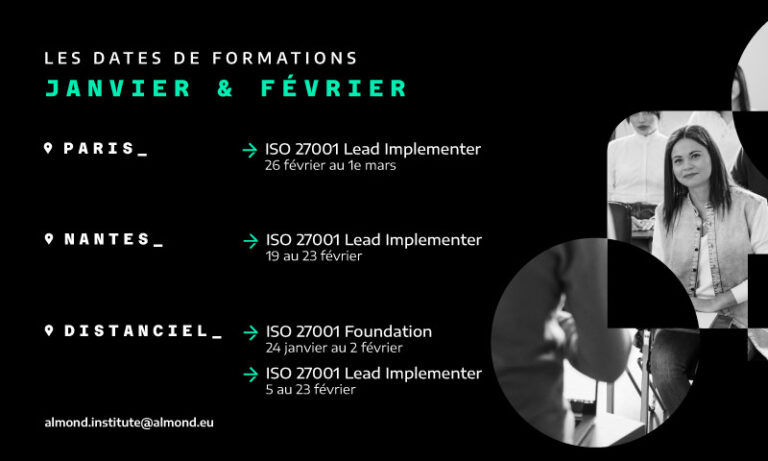

Claudine est Consultante Manager dans la BU Gouvernance, Risques et Compliance (GRC) et Responsable de l’offre ISO 27001 au sein d’Almond. Parmi les formations disponibles dans notre catalogue, elle dispense les formations ISO 27001/IEC 27001:2013 Foundation et ISO/IEC 27001:2013 Lead Implementer ; ces formations sont dispensées aujourd’hui en distanciel et en présentiel.

La formation ISO/IEC 27001:2013 permet aux participants de prendre connaissance des meilleures pratiques de mise en œuvre et de gestion d’un système de management de la sécurité de l’information tel que spécifié dans l’ISO/CEI 27001:2013 ainsi que des meilleures pratiques d’implémentation des mesures de sécurité de l’information issues des 11 domaines d’ISO/CEI 27002:2013.

La formation ISO/IEC 27001:2013 Lead Implementer permet aux participants de développer l’expertise nécessaire pour assister une organisation dans la mise en œuvre et la gestion d’un Système de Management de la Sécurité de l’Information (SMSI) tel que spécifié dans l’ISO/CEI 27001:2013.

En quelques mots, quel a été ton parcours jusqu’à aujourd’hui ?

J’ai exercé plusieurs métiers au cours d’un parcours très riche, chef de projet, ingénieur d’affaires, consultante, responsable qualité et, depuis plus de 10 ans, je suis consultante manager dans la BU Gouvernance, Gestion des risques et Compliance chez Almond. Quels que soient les métiers que j’ai exercés, j’ai toujours été associée à des cursus de formation, la plupart du temps comme formatrice.

Comment mets-tu tes compétences au service des prestations de Almond Institute ?

Par des exemples vécus et concrets. Tous ces différents métiers ont toujours été exercés pour des clients, dans des secteurs d’activité très variés, ce qui me permet d’illustrer mes formations par des exemples vécus et concrets. En l’occurrence, mes nombreuses missions pour Almond, souvent liées à la série des normes ISO 27000, dont de l’accompagnement à l’obtention du certificat ISO 27001 et à son maintien, enrichissent mes formations et facilitent la réponse aux problématiques que peuvent se poser les stagiaires.

Quelle posture doit-on adopter en tant que formateur ?

L’écoute, l’écoute, l’écoute et la bienveillance. Les stagiaires doivent se sentir libre de poser n’importe quelle question sans qu’il y ait de jugement ; le formateur doit s’assurer de son côté que les notions sont bien comprises, écouter toutes les propositions au cours des exercices et faciliter les échanges entre stagiaires pour faire émerger les solutions.

Qu’est-ce qui est le plus appréciable dans le fait de former ?

Acquérir un savoir, c’est passionnant, le transmettre et le partager l’est encore plus, c’est le but ultime. Toute la connaissance accumulée, assortie à l’expérience, sera d’autant plus utile et démultipliée et acquiert ainsi plus de sens ; donner un bagage et des outils aux stagiaires pour qu’ils développent leurs potentiels apporte encore plus de valeur au travail que j’exerce.

Comment gérer les différences de niveau au sein d’un groupe ?

Pour toi, quel serait le point fort de notre offre de formation ?

Notre offre recouvre à la fois des formations standards, dont certaines certifiantes et s’appuyant sur des organismes certificateurs ; elle est également déclinable en formations adaptées au contexte d’une entreprise et peut s’insérer dans une offre plus globale et dans nos missions.

Le contenu des formations est sous la responsabilité des porteurs d’offre et évolue en permanence en fonction de l’évolution des pratiques et des normes ; les formations sont toutes assurées par des consultants aguerris dans le domaine en question et par les porteurs d’offres, fonction que j’exerce sur l’offre ISO 27001.

En une phrase, quelle est ta philosophie de la formation ?

Partager, transmettre, passer le relais avec passion et bienveillance, puis améliorer, enrichir et toujours continuer à partager, à transmettre…