22/12/2021

Cloud Insights

Interagir avec un compte de stockage en Azure CLI

Cloud Insights

Lors de certains déploiements en CI/CD, nous avons eu besoin de télécharger des fichiers vers un compte de stockage sur Azure, ce qui a engendré un comportement intéressant du compte de stockage.

1. Prérequis pour cette expérience

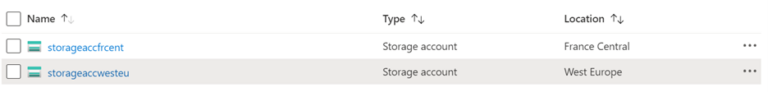

- Deux comptes de stockage Azure dans deux régions différentes

- Une ressource Azure avec Azure CLI installée

2. Dans notre exemple nous allons utiliser :

- Un compte de stockage Azure dans la région West Europe

- Un compte de stockage Azure dans la région France Central

- Un service Azure Kubernetes ou une VM dans la région West Europe

3. Expérience :

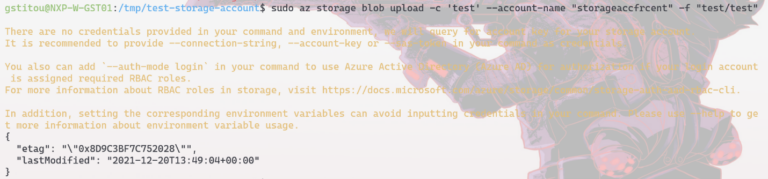

Quand on envoie une requête via Azure CLI pour télécharger des fichiers vers un compte de stockage qui se trouve dans la même région que notre ressource Azure

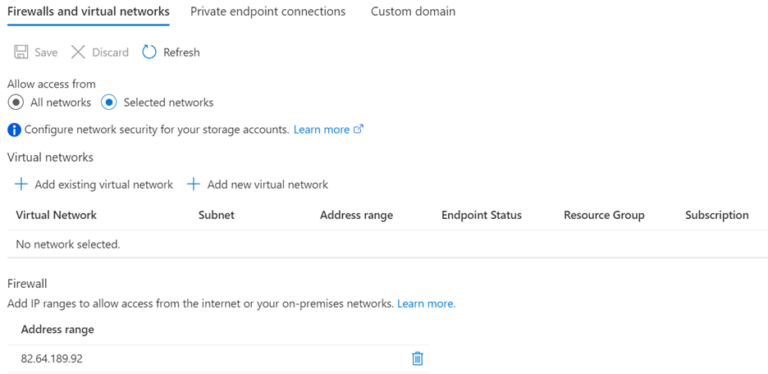

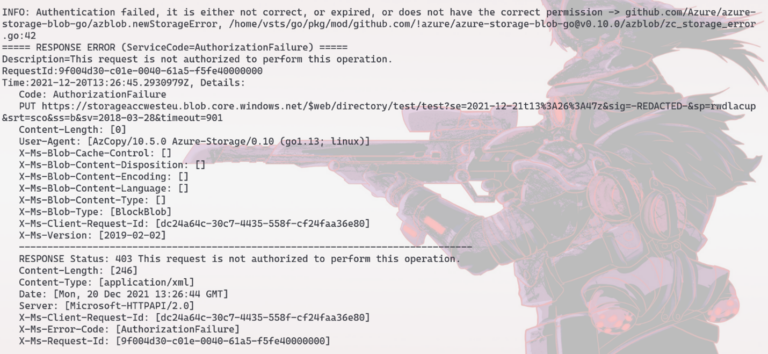

Si le compte de stockage contient un filtrage IP, même en ajoutant l’IP publique de notre ressource à la liste autorisée :

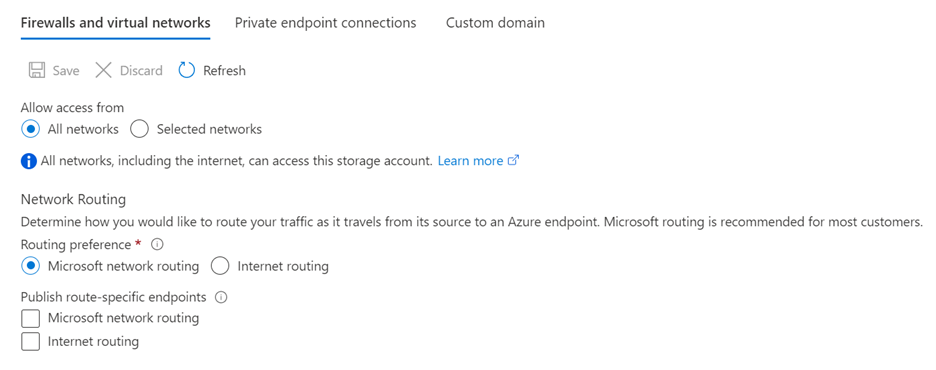

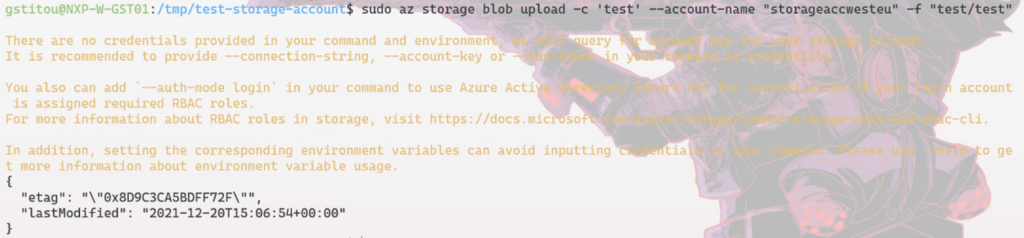

Quand on change de compte de stockage pour utiliser celui qui se trouve dans une région différente de notre ressource Azure, notre requête réussit qu’on ait configuré du filtrage IP ou non.

4. Conclusion :

De cette expérimentation, nous pouvons conclure que la ressource Azure localisée dans la même région que notre compte de stockage cible n’utilise pas son IP publique pour contacter le compte de stockage, mais passe plutôt à travers le réseau interne Azure.

Ghassan STITOU

Ingénieur Cloud