19/01/2023

Cybersecurity Insights

Tableaux de bord et indicateur SSI : un outil indispensable à l’aide à la décision ?

Ce premier article sur le sujet des tableaux de bord et indicateurs a pour objectif de présenter une méthode de définition et de mise en œuvre d’indicateurs et d’un tableau de bord de la Sécurité des Systèmes d’Information (SSI).

En 2020, les tableaux de bord SSI demeuraient peu déployés dans les entreprises de plus de 100 salariés, selon la dernière étude du CLUSIF sur les menaces informatiques et pratiques de sécurité en France. En effet, en 2020, seulement 30% des organisations interrogées (350 au total) en étaient dotées. La mise en place de tableaux de bord peut se révéler chronophage et énergivore, parfois pour des résultats difficilement utilisables. Ces tableaux de bord, finissent par ne plus être alimentés ni consultés. Les RSSI ont donc tout intérêt à concevoir leurs tableaux de bord en allant à l’essentiel.

Une définition des tableaux de bord SSI :

Pourquoi l’utilisation de tableau de bord SSI reste plébiscitée malgré ces difficultés ?

Toute activité nécessite un pilotage et donc une prise de décisions régulière. Des informations liées à chaque activité pilotée doivent être présentées pour faciliter (sans trahir) la compréhension de la réalité d’une situation et aider à la prise de décision. La consolidation des informations nécessaires à la prise de décision est le principal objectif des tableaux de bord, qui sont de fait, indispensables au pilotage d’une activité.

La cybersécurité a également besoin de pilotage, et donc de tableaux de bord fournissant une présentation synthétique des informations nécessaires à la prise de décision. Comme tout tableau de bord, Ils doivent se présenter sous la forme de visuel lisible, agréable et synthétique, reportant donc la situation de la sécurité, que ce soit dans ses dimensions techniques ou fonctionnelles : couverture des risques, efficacité de la politique de sécurité, suivi des audits, des actions et des alertes…

Des tableaux de bord pour le suivi de la sécurité à 3 niveaux :

Il n’existe pas un tableau de bord (outil de pilotage) unique pour la sécurité des SI. La sécurité des SI se déploie à plusieurs niveaux, il faut donc disposer de tableaux de bord pour chaque niveau. On distingue habituellement 3 points de vue :

- Au niveau stratégique, un tableau de bord présentera les paramètres ou critères pouvant influencer la stratégie de l’entreprise, adapter la stratégie de sécurité de l’entreprise et préparer les choix de mise en place des ressources : définition de priorités, évolution de la menace et du risque, etc.

- Un tableau de bord tactique présentera une vue de pilotage des processus de cybersécurité de l’entreprise. On y retrouve les principales activités de gestion des risques, des incidents, du traitement des vulnérabilités. Ce tableau de bord fournira une vue synthétique de l’état de fonctionnement des processus mis en œuvre dans l’entreprise.

- Le tableau de bord de niveau opérationnel fournira une synthèse des indicateurs de terrain qui permettra de mettre en évidence des situations constatées, des tendances, ainsi des ajustements opérationnels à mettre en œuvre dans un premier temps. Par exemple, des indicateurs de la navigation Internet des utilisateurs du SI identifieront une consommation de services de transfert de fichiers hors contrôle de la direction informatique (wetransfer, grosfichier.com), indiquant un risque de divulgation d’information qui peut être traité par un verrouillage technique de l’usage de ces services, des actions de sensibilisation… Les résultats des actions seront évalués aux prochaines instances de tableaux de bord, permettant de démontrer les résultats obtenus par les efforts entrepris, ce qui in fine, peut aider à motiver et dynamiser les équipes ;

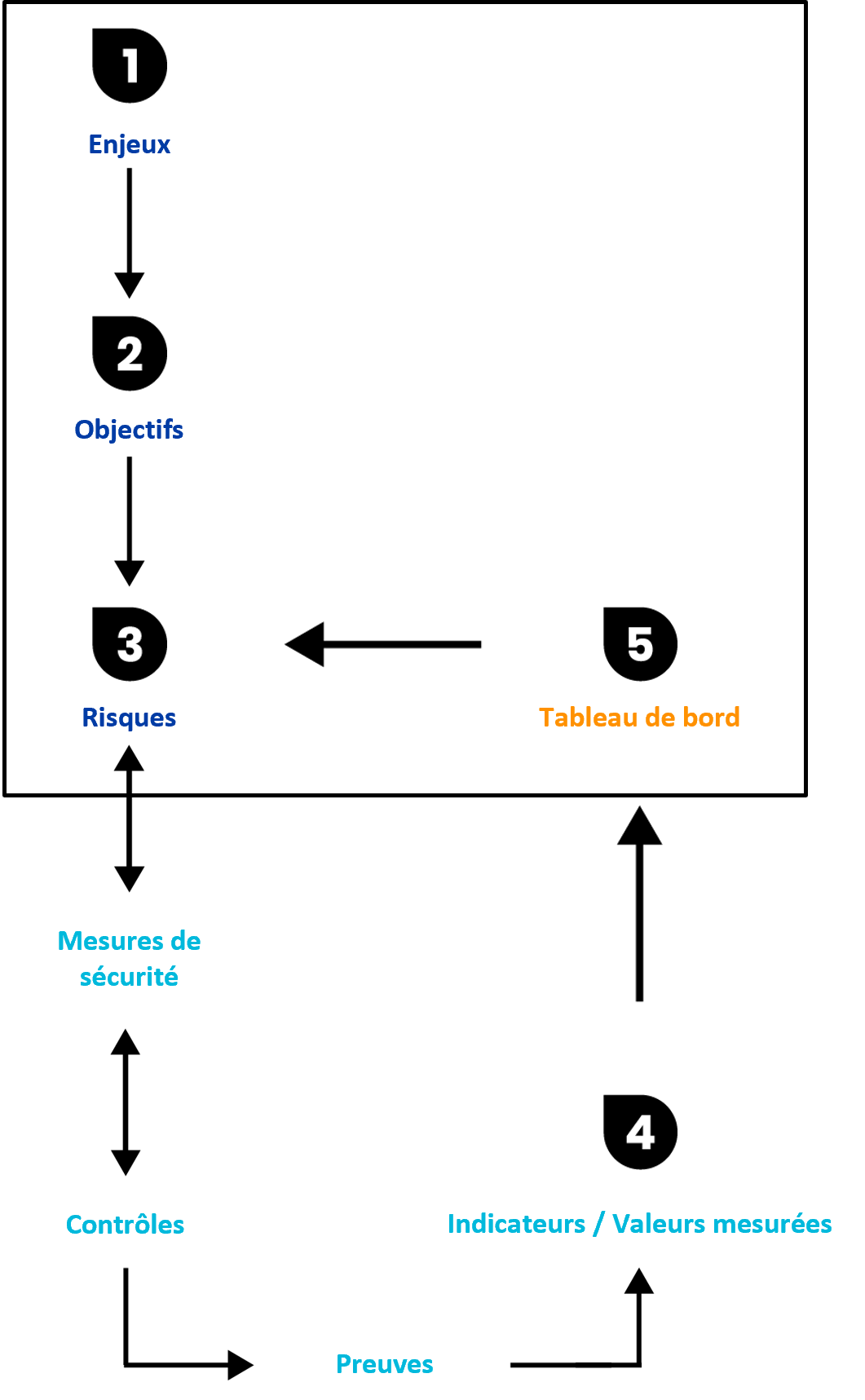

Construire un tableau de bord cybersécurité en 5 étapes :

Malgré les 3 niveaux de sécurité différents qui nous amènent à traiter des objectifs différents, nous pouvons déterminer une méthodologie de construction commune qui s’appuie sur les étapes suivantes :

Etape 1 > déterminer les enjeux de l’entreprise aux différents niveaux (opérationnels, stratégiques ou pilotage de la sécurité). Les enjeux sont, au sens littéral, la somme d’argent ou les biens qui sont risqués au cours d’un jeu ou d’un pari et qui sont attribués au vainqueur à l’issue de la partie. Par extension, le terme désigne tout ce qui peut être remporté ou perdu par une entreprise.

- Ex : « Garantir la confidentialité des informations personnelles des clients »

Etape 2 > déterminer des objectifs mesurables afin de répondre à un enjeu de l’entreprise. L’objectif est l’objet dont on pourra mesurer l’atteinte ce qui aide à répondre à un enjeu. Ici, l’objectif doit re présenter un but concret, accessible et mesurable que l’on recherche à atteindre dans un délai déterminé. Il peut être quantitatif ou qualitatif.

- Ex : « Tous les comptes ayant accès à ces informations personnelles sont soumis à un processus d’habilitation »

Etape 3 > déterminer les risques qui pèsent sur l’atteinte des objectifs. Le RSSI est garant de la sécurité des SI. Son action passe essentiellement par la maîtrise des risques et menaces qui pèsent sur le SI. A travers l’analyse des risques, le RSSI déterminera ceux qui peuvent porter atteinte aux objectifs de l’entreprise et ainsi définir ceux qui doivent faire l’objet d’un traitement. Il en découlera un plan de traitement des risques composé de mesures de sécurité. Ces mesures feront l’objet de contrôles, établissant ainsi des preuves objectives d’un état qui alimenteront alors des indicateurs.

Ces mesures et contrôles sont les éléments indispensables de traitement des risques. L’analyse des preuves de réalisation constitue des valeurs mesurées ou indicateurs qui répondent à la question de la maîtrise des risques dont est responsable le RSSI.

- Ex : Un risque identifié sera le désalignement entre les comptes habilités à accéder à une catégorie d’information client et le personnel d’une équipe.

- Ex : Une mesure de sécurité sera le processus de gestion des habilitations

- Ex : Une revue de habilitations réalisée chaque trimestre permettra de contrôler si les comptes habilités correspondent bien aux effectifs du personnel

Etape 4 > formaliser l’indicateur et les valeurs mesurées devant aider. Les contrôles génèrent des preuves qui, analysées, permettent d’établir un indicateur, ou une valeur mesurée d’une situation. Il n’est pas nécessaire que ces valeurs soient exhaustives. Le travail d’échantillonnage doit permettre de remonter une information estimée représentative de la réalité de l’ensemble testé.

- Ex : 5% des comptes sont vérifiés. Sur ces 5% des comptes vérifié, des indicateurs sont définis pour refléter la situation mesurée.

- L’absence d’erreur génère un indicateur de satisfaction « maîtrise des habilitations »

- La détection d’une seule erreur génère un indicateur avertissement

- La détection de plus d’une erreur génère un indicateur d’alerte

Etape 5 > consolider ces indicateurs pour une vision de pilotage. In fine, le dernier travail consiste à rassembler dans une vue consolidée et simplifié l’ensemble des indicateurs obtenus par les contrôles et de mettre en évidence ceux qui nécessite une prise de conscience et des actions. Il ne s’agit pas ici de considérer que toute alerte mérite action, mais de choisir à partir de quels critères (répétition des anomalies constatées, absence d’indicateurs), des informations liées à la situation des risques doit être partagée ou des actions entreprises.

Illustration en 3 niveaux :

Malgré les 3 niveaux de sécurité différents qui nous amènent à traiter des objectifs différents, nous pouvons déterminer une méthodologie de construction commune qui s’appuie sur les étapes suivantes :

La communication est maîtrisée en cas de crise

En synthèse :

Les indicateurs de tableaux de bord doivent être choisis avec attention étant donné qu’ils remplissent une fonction d’aide à la décision et permettent le suivi de l’atteinte des objectifs. Il est donc fortement conseillé de considérer la construction d’un tableau de bord dans un processus d’amélioration continue /suivi continu de l’atteinte des objectifs.

Le tableau doit aussi être adapté au contexte de l’entreprise, présenté sous forme attractive, permettant de répondre réellement aux besoins et questions des parties prenantes et d’en déterminer des actions pour les pilotes d’activités.

Lissaka NGOUONI

Consultante Governance, Risks & Compliance