30/03/2023

Actualité

Alerte de sécurité – 3CX DesktopApp Supply-Chain Attack

L’application 3CXDesktopApp, publiée par l’éditeur 3CX, dans ses dernières versions est utilisée dans des attaques par « supply-chain ». Celle-ci a été récemment modifiée par des attaquants afin de servir de point de compromission sur les terminaux de ses utilisateurs.

Figure n°1 – Publication officielle de 3CX le 30 mars 2023 (source)

Impact identifié

Les versions compromises permettraient le lancement d’un terminal de commande par l’attaquant sur l’équipement compromis. Selon SentinelOne, la charge utile au bout de la chaine de compromission est un « infostealer » ciblant les navigateurs web (Chrome, Edge, Brave et Firefox) afin de récupérer les données utilisateurs et leur historique de navigation.

Ces informations peuvent être utilisées par la suite pour créer des campagnes de phishing ciblées ou encore récupérer les couples login/mot de passe ou des informations de cartes de crédits.

CrowdStrike attribue l’attaque à un groupe cybercriminel étatique. La charge utile finale ne serait donc téléchargée que pour certaines cibles dans le viseur du groupe cybercriminel en question. L’éditeur ne fournit pas plus d’éléments quant aux secteurs ciblés par le groupe.

Produits affectés

Les versions du produit Electron App affectés sont les suivantes :

- Windows App version 18.12.407 et version 18.12.416.

- Mac versions : 18.11.1213, 18.12.402, 18.12.407 et 18.12.416.

D’après les informations fournies par l’éditeur, en date de publication de cet article, uniquement les versions Windows et macOS de l’application de bureau sont concernées.

Investigation & Remédiation

Nous vous recommandons de mener une phase d’investigation et de remédiation si vous utilisez l’application 3CX sur votre système d’information. La phase d’investigation doit comporter les étapes suivantes :

- Identifier le périmètre interne concerné par la potentielle infection et vérifier les numéros de versions.

- Vérifier la présence de la charge utile de l’info-stealer et si des communications malveillantes ont eu lieu.

- Réaliser une recherche des domaines de C2 connus au sein de vos évènements proxy.

Si votre solution, EPP, EDR ou XDR n’est pas en mesure d’identifier les traces laissées par la compromission d’un client bureautique 3CX DesktopApp, vous pouvez utiliser des outils gratuits et communautaires tels que Thor-Lite ou Loki avec les dernières bases de règles Yara.

Attention, il y a un délai de 7 jours, entre l’exécution du code malveillant et l’appel sur des serveurs C2 externes. Il est ainsi possible que vous n’ayez pas vu de communications malveillantes immédiatement bien que la version compromise soit installée sur votre parc.

Source : 3CX VoIP Software Compromise & Supply Chain Threats, publié par Huntress (30/03/2023)

Nous vous recommandons de désinstaller les applications Windows et Mac et d’utiliser l’application web à la place des versions bureautiques, le temps que 3CX identifie le périmètre d’infection, corrige les erreurs et publie une nouvelle version. 3CX indique que les futures versions de l’application auront un nouveau certificat de signature. De ce fait, nous vous recommandons de blacklister le certificat de signature des versions compromises.

Les éditeurs CrowdSrike et SentinelOne ont identifié certains des domaines utilisés dans cette campagne (liste disponible en fin d’article). Nous vous recommandons de bloquer les communications avec ces domaines.

Détection

Nous vous recommandons de déployer des règles de détection sur votre système d’information afin d’identifier des flux réseaux (IP, Domaine, URL) à destination des domaines, IP ou URL disponibles au sein de ce bulletin.

Nous vous recommandons de vous assurer que votre EPP, EDR ou XDR est capable de détecter ce type de menace en vous rapprochant de vos éditeurs. Si ce n’est pas le cas, nous vous conseillons de consulter les règles de détection communautaires disponibles (par exemple : lien) ou de vous rapprocher de votre SOC.

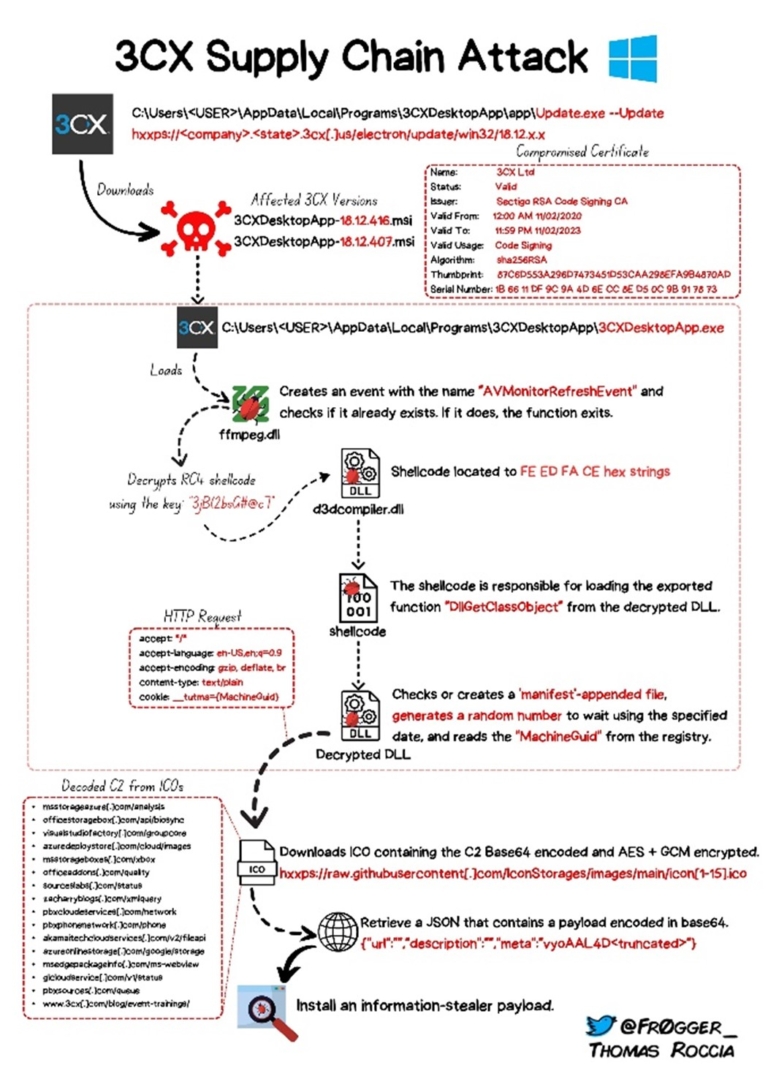

Infographie

Thomas Roccia (@fr0gger_) nous partage cette infographie via son compte Twitter qui reprend graphiquement la chaine de compromission observée (source) :

Ressources complémentaires

Pour toutes informations complémentaires, veuillez s’il vous plait vous référer aux ressources suivantes :

- https://www.crowdstrike.com/blog/crowdstrike-detects-and-prevents-active-intrusion-campaign-targeting-3cxdesktopapp-customers/

- https://www.sentinelone.com/blog/smoothoperator-ongoing-campaign-trojanizes-3cx-software-in-software-supply-chain-attack/

- https://www.3cx.com/blog/news/desktopapp-security-alert/

- https://objective-see.org/blog/blog_0x73.html

Indices de compromission

Domaines (Stage 1)

Binaires

URL (Stage 1)

- visualstudiofactory[.]com/workload

- azuredeploystore[.]com/cloud/services

- msstorageboxes[.]com/office

- officeaddons[.]com/technologies

- sourceslabs[.]com/downloads

- zacharryblogs[.]com/feed

- pbxcloudeservices[.]com/phonesystem

- pbxphonenetwork[.]com/voip

- akamaitechcloudservices[.]com/v2/storage

- azureonlinestorage[.]com/azure/storage

- msedgepackageinfo[.]com/microsoft-edge

- glcloudservice[.]com/v1/console

- pbxsources[.]com/exchange

- msstorageazure[.]com/window

- officestoragebox[.]com/api/session

- msedgeupdate[.]net/Windows

URL (Stage 2)

- github[.]com/IconStorages/images