22/03/2023

Digital Technology Insights

Stratégies d’interconnexion Cloud

Digital Technology Insight

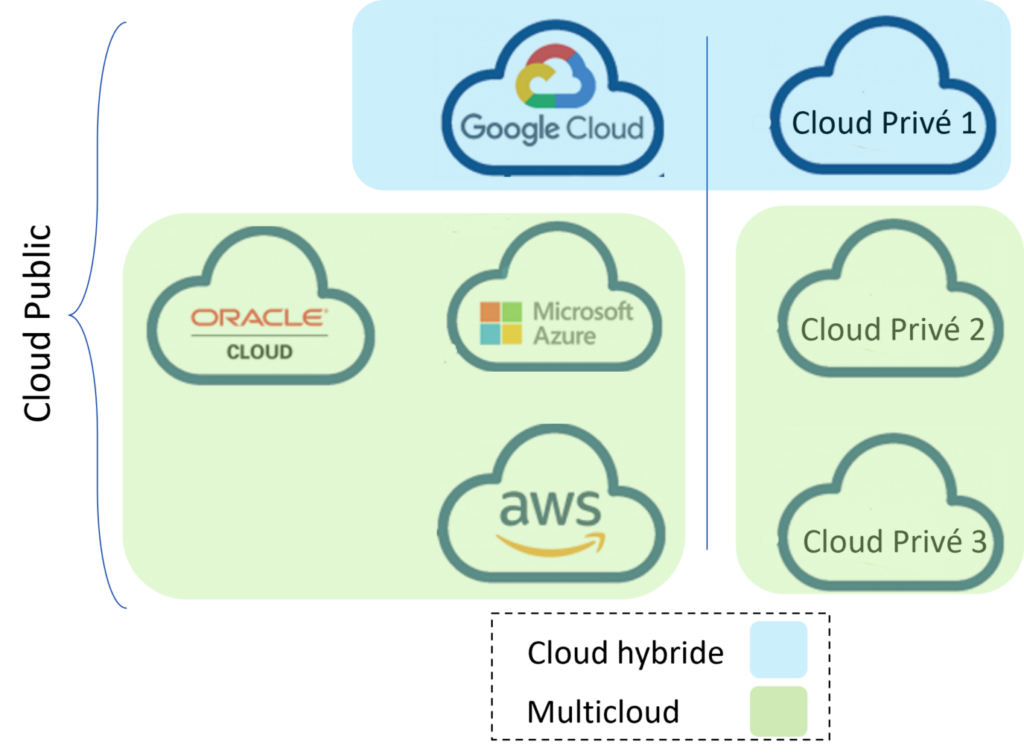

Multi Cloud : une stratégie aux multiples avantages

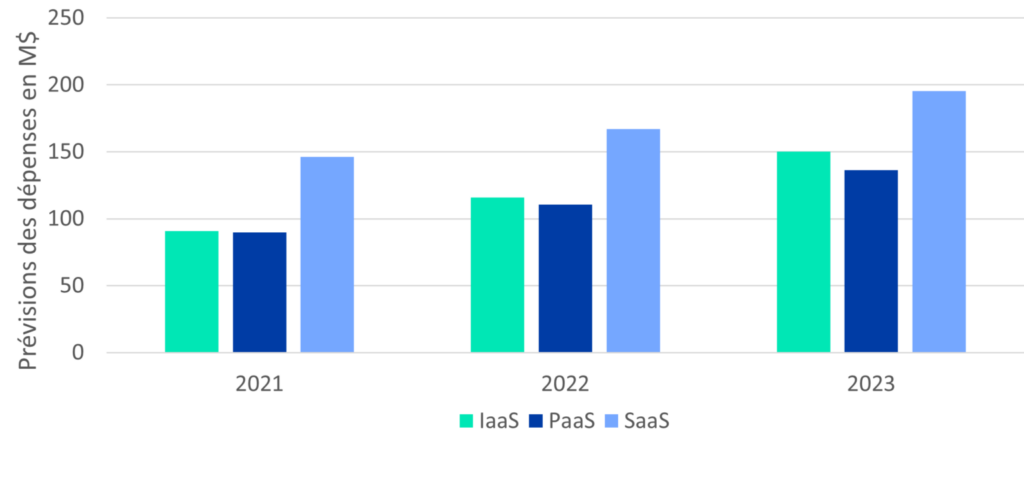

Prévisions des dépenses des utilisateurs finaux des services du cloud public dans le monde (en millions de dollars américains)

Source : Gartner.

Le multicloud offre trois avantages majeurs :

- Accéder à plus de flexibilité en combinant des services de fournisseurs cloud différents : pour l’infrastructure, la sécurité et la disponibilité de ses serveurs…

- Augmenter la résilience du SI en utilisant le multicloud comme une solution de redondance

- Réduire la dépendance face aux fournisseurs et éviter l’enfermement propriétaire (vendor locking)

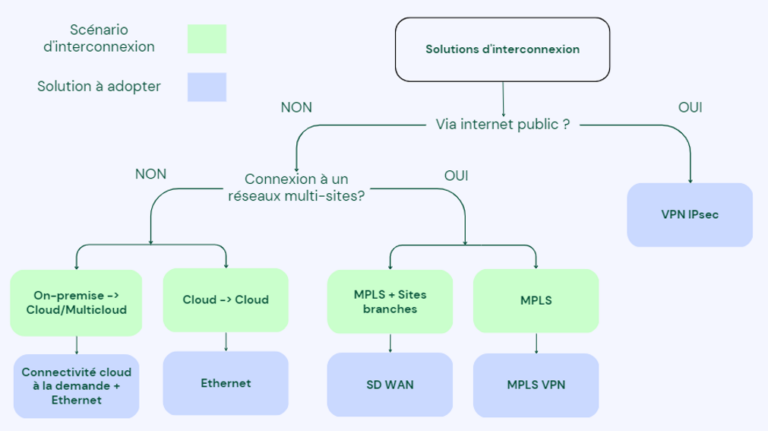

Comparaisons des solutions d’interconnexion

Interconnexion via internet (Public).

L’interconnexion via Internet est une méthode de connectivité entre les centres de données, les réseaux locaux et les services cloud en utilisant Internet comme canal de communication.

Cette méthode permet aux entreprises d’accéder à des services cloud tels que des plateformes de stockage de données, des serveurs virtuels et des applications via une connexion Internet existante.

Le VPN IPsec est une solution que les entreprises utilisent pour connecter leur réseau à un fournisseur de services cloud, le trafic est acheminé à travers des liens de couche 3 (Les paquets de données sont transités via des réseaux IP).

Interconnexion dédiée (Privée).

L’interconnexion dédiée est une méthode de connectivité qui permet de relier directement les réseaux d’entreprise à des fournisseurs de services cloud, tels que AWS, Microsoft Azure ou Google Cloud Platform, via une liaison privée et dédiée.

Les interconnexions dédiées peuvent être de couche 2 ou 3.

- Les connexions de couche 2 établissent une liaison directe entre deux réseaux locaux (LAN). Les services de couche 2 reposent sur des réseaux locaux virtuels (VLAN) au lieu d’adresses IP. En revanche, les connexions de couche 3 utilisent des protocoles de routage IP pour établir une connexion entre des réseaux étendus (WAN).

- Les liens de couche 2, étant dotés d’une bande passante élevée et d’une faible latence s’avèrent idéaux pour les applications à forte consommation de bande passante. Les liens de couche 3 offrent plus de flexibilité pour la gestion des adresses IP et des protocoles de routage, ce qui les rend adaptés aux entreprises qui ont des réseaux de grande taille.

Avantages et inconvénients

Interconnexion via internet (Public).

AVANTAGES

Accessibilité : la connectivité est facilement accessible via une connexion Internet.

Flexibilité : les entreprises peuvent utiliser n’importe quel fournisseur de services cloud.

Complexité : l’établissement de cette interconnexion demande moins d’expertise ce qui permet un approvisionnement rapide.

Coût de mise en place : la solution permet des économies sur les coûts liés à la mise en place d’un réseau privé dédié ou à l’utilisation d’un fournisseur de services réseaux.

Coût de transfert des données : le modèle est adapté aux applications avec des faibles flux de téléchargement en Egress (trafic de sortie).

INCONVÉNIENTS

Sécurité : Internet est un réseau public et non sécurisé, ce qui signifie qu’il pourra être vulnérable aux cyberattaques. (Dos, DDoS..)

Performance : l’instabilité du trafic internet global peut engendrer des temps de latence élevés.

Fiabilité : la dépendance du modèle au réseau Internet le rend plus vulnérable aux problèmes d’interruptions de services et pannes majeures.

Contrôle : la transition du flux sur le réseau d’internet engendre la perte d’une partie de contrôle sur la connectivité et la qualité de service (QOS).

Interconnexion dédiée (Privée).

AVANTAGES

Sécurité : la connectivité est établie via des liens privés et isolés du trafic internet permettant une réduction des risques de cyberattaque et de fuite de données.

Performance : les liens privés garantissent une bande passante dédiée, une faible latence et une QoS cohérente.

Fiabilité : la solution offre une haute disponibilité (redondance des liens), des temps d’indisponibilité réduits et une meilleure résilience.

Contrôle : les liens dédiés offrent un niveau de contrôle supérieur pour la QoS, les politiques de sécurité et la bande passante.

Coût de transfert des données : les coûts de transfert sont fixes et prévisibles, la tarification est basée sur la bande passante allouée et la distance entre les sites, ce qui la rend plus adaptée aux applications avec des taux de transfert de données très élevés (Big Data).

INCONVÉNIENTS

Coût de mise en place : l’implémentation des services de connectivité dédiée est généralement plus coûteuse que les connexions internet.

Complexité : la mise en place d’une connectivité dédiée peut être complexe et nécessite une expertise et des compétences techniques spécialisées.

Analyser vos besoins et déterminer vos exigences afin de vous orienter vers le modèle adapté

- Quel est le nombre de bureaux et centres de données actuels qui bénéficieront de l’interconnexion cloud ?

- Quelle est la distance géographique entre mes centres de données et les services cloud que j’utilise ?

- Est-ce que le réseau de fibres du fournisseur est propriétaire ou loué à un tiers ?

- De quelles options de connectivité ai-je besoin pour mes différentes applications et services cloud, y compris la bande passante, la latence, la redondance et la disponibilité de service ?

- Quel est le niveau de performance et de fiabilité dont j’ai besoin pour mon application ou mon service ?

- Quel est le niveau de sécurité souhaité pour mon application ?

- Quel est mon budget pour l’interconnexion cloud et combien suis-je prêt à dépenser pour une solution plus performante et plus sécurisée ?

Anas EL MAMOUNE

Consultant Digital Technology