18/04/2023

Cybersecurity Insights

TO PAY, OR NOT TO PAY : Derrière la loi Lopmi quel régime assurantiel de la rançon ?

Alors que la loi d’orientation et de programmation du ministère de l’Intérieur (ou LOPMI), a été adoptée le 24 janvier 2023, les débats parlementaires qui l’ont animée ont fortement relancé la question de l’assurabilité des rançongiciels, mais aussi de leurs paiements toujours plus nombreux en France[1]. A ce sujet, la vice-procureure en charge de la lutte contre la cybersécurité au Tribunal de Paris, déplorait en 2021 les paiements trop nombreux des entreprises françaises, pointant notamment du doigt les assureurs mais également les stratégies d’étouffement d’entreprises soucieuses de préserver leur réputation[2].

Ce débat soulève plusieurs questions quant au pouvoir d’action des victimes face à des attaques engageant parfois leur survie. Relativement peu assuré[3], le risque cyber revêt un enjeu de souveraineté numérique. Si le droit ne prohibe pas explicitement le paiement des cyber-rançons, de telles polices vont de facto à l’encontre de la doctrine de l’Etat souvent répétée : ne payez pas pour ne pas nourrir l’appétit d’attaquants toujours plus voraces et organisés.

Pourtant, parmi les entreprises ayant versé une rançon dans le monde en 2022, 19% sont françaises, faisant du pays le troisième payeur mondial. [4] Si l’ensemble du secteur s’accorde à réprouver de tels paiements, force est de constater que bien peu résistent à la tentation lorsqu’une attaque majeure affecte leurs systèmes.

Mais alors, payer ou ne pas payer ? Quels enjeux économiques, juridiques et politiques révèlent ces chiffres ? Une chose est sûre, la question de la rançon reste trop peu encadrée et les incertitudes juridiques autour des questions assurantielles interrogent et confrontent les entreprises à une inquiétude toujours plus grande dans leur réponse à donner aux cyberattaques.

Mais pourquoi une entreprise paie ?

Si la plupart des experts et autorités déconseillent unanimement de s’acquitter des rançons, ce choix n’est pas forcément évident lorsque les entreprises activent leur dispositif de gestion de crise. S’il est évident d’en faire un calcul coût/bénéfice, quelles sont les principales raisons économiques qui poussent les entreprises à payer ?

L’ultimatum comme jeu

La logique économique derrière le rançongiciel n’est pas nouvelle. Elle s’analyse d’ailleurs très bien au regard des modèles hérités de la théorie des jeux et des comportements économiques de la deuxième moitié du XXe siècle où chaque agent économique maximise son profit ou minimise son coût malgré un niveau d’information inégal.

Le jeu est initié par le cyberattaquant lorsqu’il envoie la demande de rançon et ne se termine que par la restitution, la suppression des données et/ou leur diffusion. Entre temps, s’engage un jeu compétitif où les intérêts des joueurs sont strictement opposés.

Le propre du rançongiciel est de constituer un jeu asymétrique, les victimes n’ayant pas d’autres choix que de jouer (payer ou non) pour limiter une perte et les attaquants jouant pour maximiser leurs bénéfices (même relatifs) L’information dans le jeu est dite parfaite, car l’ensemble des coups possibles sont connus à l’avance, mais elle demeure incomplète car les joueurs ne connaissent parfois en aucun cas la fonction d’utilité économique de l’autre c’est-à-dire la valeur attribuée aux données concernées.

Dans une situation où une entreprise n’aurait pas adopté de politique de sécurité, assurantielle ou de sauvegarde, l’utilité qu’il affectera aux données sera nettement plus importante et donc sa capacité à négocier nettement plus réduite. S’engage alors un jeu similaire aux théories économiques de la décision dans l’incertain : « vais-je récupérer mes données ou les perdre, même en cas de paiement ? ». Sans cette marge de manœuvre, les entreprises voient leurs fonctions d’utilité augmenter car leur dépendance aux décisions de l’attaquant leur devienne vitale.

A la différence des rançons traditionnelles (type enlèvement), les risques de perte pour les attaquants deviennent négligeables. Plus anonyme, moins facilement localisables, les réseaux n’utilisent pas les services traditionnels d’échange bancaire, de même, l’élimination du sujet de la rançon (bien souvent une vie humaine) implique un coût nettement supérieur à la suppression de données. Le cas des rançongiciels est donc intéressant car il semble en définitive plus protecteur de l’attaquant tout en sachant que les vecteurs d’attaques sont bien plus étendus que les kidnappings ou autre atteintes physiques. Le niveau de réponse au risque par les entreprises est donc plus facilement identifiable dans les schémas traditionnels d’extorsion : protection des expatriés, définition des zones à risque et surtout nature et taille de l’entreprise.

L’autre variable intéressante concerne le niveau de crédibilité associé à une attaque. Dans un modèle économique où les rançongiciels sont fréquents, les attaquants n’ont pas intérêt à supprimer les données en cas de paiement. C’est sur ce point-là que se base la plupart des doctrines étatiques concernant le non-paiement des rançons, qui n’est pourtant pas un comportement économique rationnel. Ce chiffre est d’ailleurs résiduel, on estime par exemple qu’environ 3% des entreprises ayant payé la rançon n’ont pas récupéré leurs données en 2020[5], ce risque est d’ailleurs bien inférieur à la ré-extorsion, ou à d’autres attaques. D’après le cabinet Coverware[6], l’irruption massive des Ransomware As A Service a permis une augmentation de groupes ne se souciant plus de maintenir leur réputation, préférant viser les petites et moyennes entreprises moins couteuses en termes d’investissement et de pouvoir de négociation (et aussi moins médiatisées). Ces dernières années, le nombre d’entreprises payant diminuant, de plus en plus d’acteurs, parfois même réputés, n’hésitent pas à utiliser des techniques de ré-extorsion. En effet, les victimes étant de moins en moins disposées à payer, les attaquants sont également moins disposés à laisser partir une victime sans en tirer un maximum de gains possible. A ce titre, on observe que le marché du ransomware est en constante évolution, les grands groupes laissant de plus en plus de place à des hackers affiliés.[7]

Entre assurance, protection et législation, rendre la rançon moins attractive.

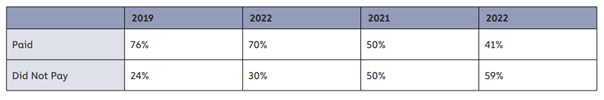

Economiquement, l’objectif principal des politiques de sécurité est donc de réduire au maximum l’utilité offerte par le paiement d’une rançon. L’existence de sauvegardes, de moyens de back-up, d’une organisation de crise et de moyens de continuité d’activité permettent de manière schématique de rendre marginale la perte associée à un ransomware. Ces dernières années, la montée en maturité des grandes entreprises en termes de cybersécurité s’est traduite par une baisse significative des paiements de ransomware. Alors qu’elles étaient 85% à envisager de tels paiements en 2019, elles ne sont plus que 22% en 2022[8]. De tels investissements pour les entreprises ont également pour avantage d’augmenter le coût de chaque opération pour les attaquants.

De l’autre côté, les politiques publiques ont également pour ambition d’augmenter ce coût notamment en agissant en amont des attaques (présence de garde-fous, pouvoir d’enquête) mais aussi en aval (dépôt de plainte, saisie des actifs numériques).

Les assurances jouent un rôle essentiel et un cadre juridique est crucial pour assurer une protection efficace des actifs numériques. Le niveau de la prime d’assurance doit ainsi pouvoir inciter les entreprises à investir dans leur sécurité informatique et dispositifs de gestion de crise. A l’inverse, l’existence d’une assurance couvrant les coûts de récupération des données (et donc la rançon) encouragerait des demandes plus élevées, déresponsabilisant de fait les victimes. Au regard de la théorie des jeux, on pourrait dès lors déterminer le montant optimal de la prime d’assurance pour inciter les victimes à investir dans le marché, tout en limitant les incitations aux attaquants de demander des rançons élevées.

Ainsi, le rapport de force entre les agents économiques né d’une demande de rançon, est nécessairement dépendant des politiques publiques et assurantielles proposées aux potentielles victimes et de l’équilibre économique qu’elles proposent.

La loi LOPMI, votée en début d’année 2023 a pour but garantir une protection efficace aux agents économiques mais peut-elle justifier de couvrir le paiement des rançons au mépris des positions de l’ANSSI ?

La Loi LOPMI, armer l’Etat contre le risque cyber plus qu’encadrer l’assurance cyber.

L’article 4 de la loi disposait à l’origine que le versement d’une clause assurantielle visant à couvrir le paiement d’une rançon était subordonné à la justification d’un dépôt de plainte. L’objectif, pour le gouvernement était alors de mieux contrôler l’état de la menace et développer sa force de frappe en matière de cybersécurité. Cet article répondait au fait que beaucoup d’entreprises renoncent à faire valoir leur droit de victime, craignant de reconnaître leur vulnérabilité et donc d’atteindre leur réputation:

« Notre difficulté actuelle est que nous ne connaissons pas exactement les modus operandi de la plupart des groupes criminels responsables de cette nouvelle menace […] contre laquelle nous devons nous protéger. Or nous devons connaître ces menaces pour mieux y répondre et, pourquoi pas, développer un système judiciaire et économique permettant de les combattre. »

Gérald Darmanin, débat parlementaire du 12 octobre 2022 (Sénat)

« Les dépôts de plainte doivent donc devenir systématiques, ce qui permettra d’enrichir les bases de renseignement non seulement des policiers et des gendarmes mais aussi des magistrats, afin de mieux combattre ces cyberdélinquants »

Gérald Darmanin, débat parlementaire du 15 novembre 2022 (Assemblée Nationale)

En somme, le gouvernement justifiait la rédaction de cet article pour assurer la cohérence des atteintes cyber au code des assurances :

« Je ne crois pas qu’il y ait, dans le droit des assurances, beaucoup de délits, notamment contre les biens – le vol de vos bijoux ou le saccage de votre voiture –, où l’assurance rembourse si l’on n’a pas déposé plainte ! »

Gérald Darmanin, débat parlementaire du 12 octobre 2022 (Sénat)

Cette disposition fait pourtant offense à la politique longtemps défendue par les autorités, l’ANSSI en tête et les nombreux débats parlementaires qui s’en sont suivi ont d’ailleurs déploré cette contradiction. L’analyse que nous en avons donné dans la première partie de cet article serait qu’une telle disposition réduirait le risque pour les entreprises d’engager des investissements coûteux en cybersécurité et au contraire garantirait une rente (et donc un gain) aux cyberattaquants. Les entreprises françaises seraient des cibles de choix pour les groupes organisés, terroristes ou les gouvernements hostiles.

Pourtant, la principale faiblesse de la rédaction d’un tel article réside dans la méconnaissance d’un préjudice cyber et de l’ensemble des coûts engagés pour y répondre :

- Des coûts liés au traitement de l’attaque (mobilisation des équipes et des prestataires) ;

- Des coûts indirects liés à la perte d’activité opérationnelle ;

- Des coûts liés aux amendes reçues (type RGPD)

- Des coûts liés aux paiements des rançons.

Dans sa rédaction finale, l’article 5[9] disposera que le dépôt de plainte conditionnement versement d’une somme en application d’une clause assurantielle couvrant l’ensemble des pertes et dommages, prenant en compte dès lors les préjudices subis en cas de fuite de données et de pertes d’exploitation. La couverture des attaques cyber vient donc se confirmer aux dispositions déjà existantes du code des assurances :

« Les pertes et les dommages occasionnés par des cas fortuits ou causés par la faute de l’assuré sont à la charge de l’assureur, sauf exclusion formelle et limitée contenue dans la police. » (Article L113-1 Code des assurances).

La loi LOPMI dans sa dernière version fait donc rentrer les cyberattaques dans le même régime que l’ensemble des atteintes aux actifs d’une personne morale ou privée. Il revient à l’assureur d’inclure dans sa police le remboursement des rançons ou de fixer des polices d’assurances garantissant la couverture la plus adaptée au regard des standards de sécurité adoptés par ses clients.

La couverture de la rançon déconseillée mais pas illégale.

En droit français, la rançon dans sa forme cyber ne bénéficie d’aucune qualification juridique. Bien sûr, les atteintes aux systèmes de traitement automatisés font l’objet de mesures pénales.[10][11] Cependant, réalisé sous la contrainte, un paiement de rançon peut s’apparenter à un délit d’extorsion (312-1 du Code Pénal), et un tel acte ne peut être répréhensible, à ce titre : « N’est pas pénalement responsable la personne qui, face à un danger actuel ou imminent qui menace elle-même, autrui ou un bien, accomplit un acte nécessaire à la sauvegarde de la personne ou du bien, sauf s’il y a disproportion entre les moyens employés et la gravité de la menace » (Article 122-7 Code Pénal).

La seule limite à un tel droit repose sur le financement ou nom d’entreprise terroriste (Art 421-2-2 du Code Pénal), encore faut-il pouvoir avoir connaissance de l’origine de l’attaque (ce qui n’est pas la caractéristique première des cyberattaques).

Assurer les rançons, un débat pas si nouveau

Les débats parlementaires ont également mis en lumière certaines assurances d’ores et déjà existantes concernant la prise en charge des risques de chantage d’extorsion et d’enlèvement notamment lors de voyages d’affaires dans des pays à risque. Ces assurances, dites K&R (pour kidnap and ransom), très fréquentes dans le monde anglo-saxon, promettent notamment de couvrir les frais de rapatriement politique, d’intervention de consultant en gestion de crise, mais également de rembourser les frais engagés pour la rançon (paiement et frais de transport).

L’irruption d’assurance cyber couvrant les risques inhérents aux ransomwares n’ouvrent de facto pas un marché inconnu et certaines compagnies n’ont pas hésité à la fin des années 2010, à couvrir les ransomwares au titre de ces polices d’assurance[12].

Ces polices d’assurance K&R faisaient déjà l’objet de discussions engagées dès le milieu des années 80 et parfois même dans les mêmes termes qu’en 2023. Créées à l’initiative du courtier en Assurance Julian Radcliffe, ces assurances répondaient à un besoin de répondre à la montée des prises d’otage en Amérique Latine. Dès 1986, le gouvernement Tchatcher accusait l’industrie de l’assurance d’alimenter les réseaux d’enlèvement en facilitant les paiements de rançons et exposant les citoyens britanniques à un risque bien plus grand[13]. Le débat, poussé jusqu’aux Parlements britannique et européen n’a fait l’objet d’aucune mesure d’interdiction. Seule l’Italie a explicitement introduit l’interdiction du paiement de telles rançons pour enlèvement (et donc leur assurabilité) en 1991[14]. Au contraire, le marché des assurances K&R a su prospérer à majorité porté par les assureurs anglo-saxons tels que Marsh, AIG ou Hiscox.

Toutefois, il est difficile de penser que les ransomwares puissent répondre aux mêmes termes que ces contrats K&R. Outre la difficulté d’attribution de telles attaques (soulevant le problème de financement du terrorisme[15]), les atteintes sur les activités des entreprises ne sont pas les mêmes : ces nouvelles polices d’assurance doivent également prendre en compte l’ensemble des coûts générés comme l’interruption plus ou moins importantes des opérations et l’atteinte directe sur les actifs de l’entreprise. Pourtant, reconnaissons que la menace des rançongiciels dépassent le périmètre des quelques entreprises pouvant mener des opérations en pays désignés à risque. Plus massif, la menace cyber ne saurait répondre à des polices d’assurance calquée sur ces assurances K&R.

Derrière la loi LOPMI, renforcer la police dans le cyberespace plus que les polices d’assurances.

Si la loi LOPMI a fait croire à un blanc-seing gouvernemental concernant la prise en charge des rançons par les assurances, la réalité en est tout autre. Sa motivation première, au-delà de légiférer sur l’encadrement assurantiel des cyberattaques, est avant tout une volonté de renforcer les capacités des services judiciaires et leur connaissance de la menace.[16] Conditionner la couverture au dépôt de plainte rend la notification des autorités automatique, les entreprises n’ayant plus le choix de dissimuler les atteintes à leurs systèmes.

A ce sujet, il est évident que l’accompagnement des entreprises victimes de cyberattaque doit permettre de s’affranchir des craintes réputationnelles. Accepter l’idée de savoir « quand » (et non « si ») notre organisation va être attaquée, c’est pouvoir anticiper ses conséquences mais aussi lever le sentiment de culpabilité engendré. A l’inverse, les stratégies de dissimulation, de silence ou de minimisation d’une attaque peuvent durablement toucher la confiance allouée aux entreprises touchées. Au contraire, ne pas communiquer, donne plus force aux menaces des attaquants de rendre public vos données, composante clef de leur modèle économique.[17]

Désormais la communication aux autorités va devenir presque obligatoire. En conditionnant la couverture à l’ensemble des pertes et dommages (et plus seulement les rançons), la loi rend le dépôt de plainte automatique dans les faits. Alors que le marché des assurances cyber est encore marginal malgré un risque cyber de plus en plus proéminent pour les TPE/PME[18], il faut s’attendre à ce que de telles souscriptions soient nécessaires si ce n’est vitales. Les assurances gardent dès lors toute liberté de garantir dans leurs politiques le remboursement des frais de rançons aux regards du profil de leur client ou des mesures de protection mises en place.

Pourtant un constat mérite d’être partagé : les conditions de souscription des contrats d’assurance cyber jouent un rôle important pour inciter les entreprises à adopter des bonnes mesures de protection cyber mais également sur la mise en place effective de ces mesures. S’assurer, c’est accepter de mettre en place des mesures adaptées de protection, limitant logiquement le nombre de cyberattaque pour un marché donné.

Hors de nos frontières, quelles politiques ?

En termes de cybersécurité, aucun pays de l’OCDE n’interdit formellement le paiement des rançons. Toutefois, certaines politiques méritent d’y porter un regard intéressé.

1. La politique restrictive américaine

Les Etats-Unis, première cible en termes de cyberattaques ont depuis quelques mois une politique très ferme vis-à-vis du paiement des rançons[19]. Se fondant sur deux lois centrales dans le régime de sanctions américain[20], l’OFAC (Office of Foreign Assets Control, dépendant du département du Trésor) a pu émettre l’interdiction formelle de contribuer financièrement ou de fournir des fonds à des personnes ayant des liens avec des activités cybercriminelles en définissant notamment une « blocked list persons » :

- Les « sanctioned juridictions » et leur gouvernement (Crimée –Russie-, Cuba, Iran, Corée du Nord et Syrie),

- Toute personne résidant dans l’un de ces États,

- Toute personne figurant sur la liste « SDN » (Specially Designated Nationals and Blocked persons),

- Toute personne détenue à 50% ou plus par l’une des personnes figurant ci-dessus

« Les entreprises qui facilitent les paiements de rançongiciels aux cyberattaquants au nom des victimes, y compris les institutions financières, les sociétés de cyberassurance et les entreprises impliquées dans la criminalistique numérique […] encouragent les futures demandes de paiement par ransomware, mais peuvent également risquer de violer les réglementations de l’OFAC. »

Office of Foreign Assets Control, Octobre 2020

Une amende civile peut ainsi être infligée aux assurances, y compris dans les cas où elles ne savaient pas ou n’avaient pas de raison de savoir qu’elles effectuaient une transaction avec une « sanctioned person ».

L’OFAC insiste notamment sur la nécessité pour tous les acteurs économiques de se doter d’un programme de conformité visant à atténuer l’exposition au risque de sanction et liste les agences gouvernementales à contacter par toute personne impliquée dans une demande de rançon à la suite d’une cyberattaque.

En réaction à cette législation certains Etats ont pris également des mesures d’interdiction de paiement : La Caroline du Nord et Floride ont par exemple interdit le paiement aux entités gouvernementales.

2. Et des résultats :

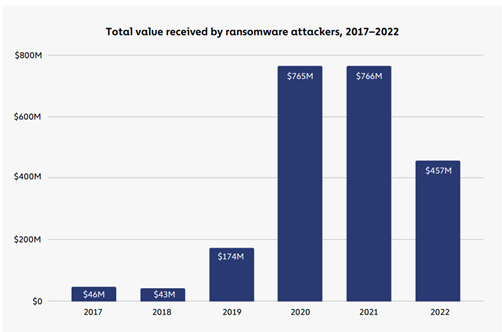

Mais est-il possible de dresser un bilan de cette politique anti-ransomware américaine ? S’il ne nous est pas permis d’y voir un lien de causalité, force est de constater depuis 2020 un renforcement massif des investissements en cybersécurité des entreprises américaines. Moins d’attaque réussies, c’est moins de rançons payées.[21] Entre 2021 et 2022, la valeur totale des rançons a été diminuée de plus de 40% (765 millions de dollars à 457). De plus en plus de victimes sont réticentes à payer sans pour autant que le nombre global d’attaques connues ne diminuent. Selon le cabinet d’étude Chainalaysis, les risques juridiques encourues par les entreprises suite aux publications de l’OFAC incitent de plus en plus les entreprises à investir dans les infrastructures de sécurité. De même, les cyber assurances ont été obligées de renforcer leurs exigences en matière de couverture et d’être beaucoup plus attentives au bon développement d’une culture de la cybersécurité dans les entreprises (Sensibilisation, politiques de sauvegarde, politiques de gestion de crise, communication de crise).

3. Vers une interdiction européenne ?

Il est peu probable qu’une interdiction unilatérale d’un Etat membre puisse voir le jour concernant le paiement des rançons cyber. Une interdiction au niveau national qui ne s’appliquerait qu’aux seules entreprises françaises victimes de cyberattaques créerait un déséquilibre économique important au détriment de celles-ci vis-à-vis des entreprises situées dans un autre État Membre qui pourraient, elles, continuer à bénéficier d’une couverture d’assurance leur permettant d’être garanties contre le risque de ransomware. A l’heure actuelle, les directives européennes en matière de sécurité (NIS II en tête) ne proposent pas de cadre juridique concernant les rançons mais garantissent un niveau de sécurité minimal à destination des opérateurs désignés comme critiques ou importants au regard de leur activités économique. Se pose donc la question de la possibilité pour l’UE d’adopter un texte contraignant, qui interdise ou limite l’assurabilité du risque de paiement des rançons en cas d’attaque par ransomware.

Quoiqu’il en soit, le flou entretenu concernant le paiement des rançons nous montre qu’il est compliqué d’astreindre les entreprises de ne pas se résoudre à répondre aux exigences des attaquants quand bien même leur survie n’est pas assurée. De l’autre une telle politique se doit de prendre en compte.

En conclusion

En définitive, le cadre juridique de l’assurance cyber reste encore à clarifier pour aider les entreprises à adapter leur politique et à se couvrir des potentiels risques. Le cadre offert par la loi LOPMI n’est que partiel et ne répond qu’à une logique de renforcement des capacités de l’Etat à comprendre et répondre à l’état de la menace plus qu’à une réelle volonté d’inciter les entreprises à se couvrir.

Le sujet de la couverture des assurances répond à une demande nouvelle et globale qui dépasse le cadre du risque d’extorsion traditionnel. Il parait donc important d’éclaircir les conditions de souscription des contrats d’assurance cyber car ces derniers jouent un rôle crucial pour inciter les entreprises à adopter des bonnes mesures de protection cyber mais également sur la mise en place effective de ces mesures. Cette clarification incitera également à une meilleure gestion du risque par les entreprises comme l’exemple américain nous le laisse penser.

Cette montée en puissances des assurances cyber doit pouvoir s’accompagner d’un réel engagement des entreprises en faveur des solutions techniques apportées à leurs systèmes d’information mais également des sensibilisations destinées à leurs collaborateurs sur la bonne gestion de leurs outils informatiques et des données qu’ils sont amenés à traiter. Enfin, couvrir son risque cyber incite également les entreprises à voir les atteintes à leurs systèmes comme une potentielle menace de leur continuité d’activité pour l’ensemble des métiers et fonctions supports, et à renforcer leur capacité à y répondre notamment par l’adoption de dispositifs de gestion de crise.

Liens utiles

[1] En 2021, cybermalveillance.gouv.fr a reçu 1851 demandes d’assistances pour des attaques informatiques, une hausse de 85% par rapport à 2020.

[2] LES ECHOS, Rançongiciels : les entreprises, accusées de payer trop facilement les rançons | Les Echos, 2021

[3]Estimé à environ 219 millions d’euro, le marché de l’assurance cyber ne représente que 3% des cotisations en assurance dommage (source : ministère de l’Économie, des finances et de la souveraineté industrielle et numérique.

[4] Derrière les Etats Unis (21%) et l’Allemagne (21%). HISCOX, Rapport Hiscox 2021 sur la gestion des cyber-risques, 2021 sur 21486 – Hiscox Cyber Readiness Report 2021 – France.pdf

[5] CYBERREASON, The true cost to Business on Ransomware: The True Cost to Business (cybereason.com)

[7] Op.cit

[8] THALES GROUP, Une entreprise sur cinq a payé ou serait prête à payer une rançon pour récupérer ses données, selon Thales | Thales Group

[9] Dans la rédaction de l’article débattu au Parlement, ce dernier était initialement article 4.

[10] CODE PENAL : Article 323-1 et al

[11] Depuis la LOI no 92-685 du 22 juillet 1992 portant réforme des dispositions du code pénal relatives à la répression des crimes et délits contre les biens

[12] Britain MAY, Companies use kidnap insurance to guard against Ransomware Attack, In REUTERS May 2017

[14] Dans un contexte de tension politique et sécuritaire aussi appelée « Années de plomb », cette loi répond à l’augmentation des enlèvements politiques à visée terroriste menées notamment par les Brigades rouge.

[15] Art 421-2-2 du Code Pénal en France, Section 17A du Terrorism Act au Royaume Uni par exemple

[16] La loi permet en outre à un officier de Police Judiciaire d’agir sur les actifs cryptomonnaie sans attendre le juge d’instruction.

[17] Ce sujet de communication transparente fait d’ailleurs parti des points soulevés par de nombreuses entreprises ayant activé leur dispositif de crise. A ce titre, les cas de Fleury Michon (2019) ou Norsk Hydro (2019) sont intéressant à étudier.

[18] Emilien Gomez-Cabot : « le risque de cyberattaque est plus élevé que l’incendie » alerte le patron des patron des landes » SUD-OUEST,2 février 2023

[19] Le Département du Trésor a reçu 1489 signalements en 2021 pour un montant estimé à 1,2 milliards de dollar (contre 416 millions en 2020), sur l’Usine-Digital.fr « Ransomware : la facture s’élève à plus d’un milliard de dollars pour les Etats-Unis »

[20] L’International Emergency Economic Powers Act (IEEPA) et le Trading with the Enemy Act (TWEA).

[21] Coverware, Improved Security and Backups Result in Record Low Number of Ransomware Payments, 2023 sur Improved Security and Backups Result in Record Low Number of Ransomware Payments (coveware.com)

Pierre TRICHET

Consultant Governance, Risks & Compliance