01/03/2023

Cybersecurity Insights

Les menaces du secteur financier, apprendre d’un des secteurs le plus enclin au risque cyber

Nous tenons à préciser auprès de nos lecteurs que ce bulletin ne s’adresse pas directement aux institutions financières françaises. Il a pour but de fournir une vision du paysage de la menace touchant un secteur enclin au risque cyber et qui s’organise pour lutter contre des organisations cybercriminelles en constante mutation.

Les attaques informatiques sur le secteur financier font craindre des détournements massifs, des vols de données ou des atteintes majeures à la continuité d’activité des établissements. Ces conséquences potentielles préoccupent les régulateurs du secteur, qui y voient un risque systémique pesant sur la société.

Espionnage.

Objectif : récupération d’informations stratégiques pour avoir un avantage sur sa victime.

Crime financier.

Objectif : crime commis à l’encontre de biens et qui prend de multiples formes.

La menace cyber, croissante et protéiforme sur le secteur financier suscite aujourd’hui une attention élevée de la part des acteurs impliqués. En effet, la surface d’attaque est grande eut égard à l’interconnexion de ce secteur fortement numérisé, le volume de données traitées est considérable, et les gains potentiels pour les cybercriminels importants.

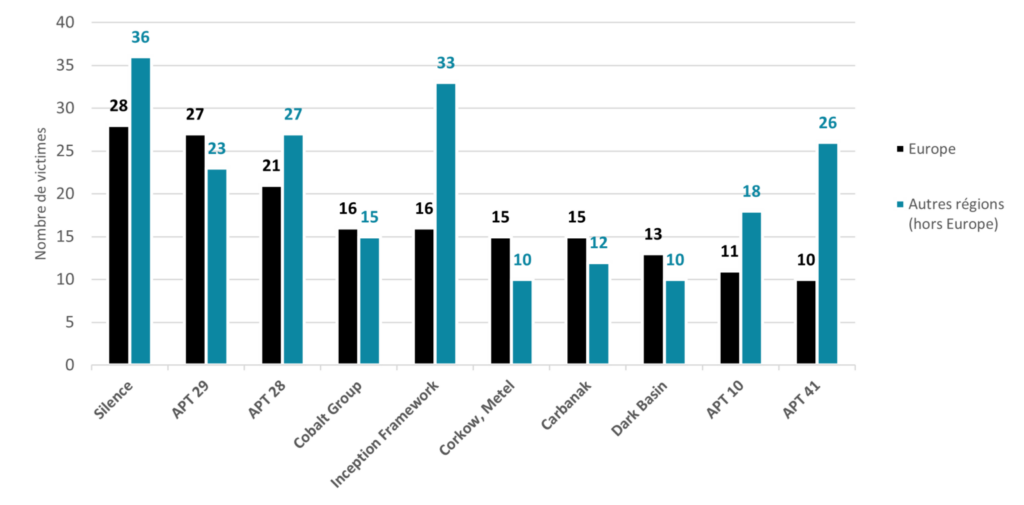

Les cybercriminels représentent 60% du top 10 des acteurs de la menace et les Advanced Persistent Threat en représentent 40%. L’Europe est la cible privilégiée des groupes d’attaquants identifiés sur le segment financier.

En effet, ce pilier de l’économie mondiale est la cible de Threat Actors dont les motivations varient du simple gain financier direct (attaques opportunistes de type rançongiciel) à l’espionnage et/ou le sabotage.

Le développement d’outils qu’ils soient sophistiqués ou simples d’utilisation permet l’exfiltration de données sensibles, l’immobilisation temporaire des activités ou la destruction des systèmes. Le risque serait ainsi la survenue d’une crise systémique d’ampleur c’est-à-dire une crise qui affecterait la stabilité financière et se répercuterait sur l’économie réelle toute entière à travers des réactions en chaîne.

Des exemples d’attaques spécifiques au secteur financier permettent d’observer la diversité des possibilités, ainsi que le travail de recherche effectué par les attaquants pour atteindre leurs objectifs sur ce secteur attrayant : les malwares bancaires ; les attaques sur les terminaux bancaires ; la compromission du système SWIFT…

Les régulateurs se sont emparés depuis plusieurs années du sujet et tentent de garantir un niveau de sécurité adéquat dans le but d’augmenter la résilience de l’écosystème. En raison de la criticité du secteur, des réglementations existent pour aider les organisations à mieux se protéger face à la menace. Les contraintes réglementaires du secteur financier sont abordées (NIS, LPM, etc) concernant la gestion des incidents majeurs, des crises et de la continuité d’activité et les exigences du Digital Operational Resilience Act (DORA), en vigueur depuis janvier 2023, sont détaillées. Le durcissement de la réglementation nécessite une connaissance accrue et fine de la menace de la part des décideurs.

En introduction de ce rapport, Nicolas Burtin, RSSI de la société française d’assurance Generali France partage sa vision de la menace :

« Le constat des deux dernières années est que le secteur de l’assurance n’est pas plus ciblé par les attaquants que les autres secteurs. L’impression d’augmentation globale de la menace est à mettre en perspective avec la croissance des signalements des incidents de sécurité et des attaques par les entreprises. La motivation première des attaques par rançongiciels est financière : aucune entreprise n’est épargnée.

Generali France est par ailleurs concernée par des attaques un peu moins médiatisées, notamment les attaques par rebond aussi appelées attaques par supply chain. Cela s’explique par la richesse de l’écosystème de l’entreprise, avec une multitude de parties prenantes (fournisseurs, délégataires, clients finaux). »

Les principaux acteurs de la menace

Le panorama des Threat Actors s’étend des menaces internes (employés) aux Advanced Persistent Threat (APT) avec une multiplicité des acteurs. Les disparités sont visibles en termes d’organisation, de ressources humaines et financières, de motivation, de technicité. Les APT et les groupes associés à des États ont un degré de sophistication supérieur en termes de technicité des attaques menées. On observe une tendance globale à la professionnalisation des cybercriminels, qu’ils soient APT ou non, avec une organisation à l’image d’une entreprise : des recrutements, un modèle économique et des stratégies en termes de ciblage sectoriel et géographique.

Les cybercriminels représentent 60% du top 10 des Threat Actors et les APT en représentent 40%. Les deux motivations majeures identifiées sur ces acteurs sont le gain financier et l’espionnage (semblable à la tendance globale sur le secteur financier).

Figure 1 – Top des Threat actors opérant contre des entités européennes

Source : Electronic Transactions Development Agency

Violation de données.

Objectif : Diffuser et / ou monétiser les données d’une structure économique

Impacts : Financier et Réputationnel, Juridique

Exemple : Medibank

Fraude.

Objectif : Utiliser des données bancaires volées et/ou usurpation d’identité

Impacts : Financier

Exemple : Opera1er

Rançongiciel.

Objectif : Restreindre l’accès à des données et/ voler des données et monnayer la restauration

Impacts : Perte d’exploitation, Financier, Réputationnel

Exemple : Ion Group victime de Lockbit

Espionnage.

Objectif : Récupérer des informations stratégiques pour avoir ou revendre un avantage sur sa victime

Impacts : Faillite, Réputationnel, Financier, Géopolitique

Exemple : APT Corkow

Attaque par supply chain.

Objectif : Compromettre un point de la chaine pour pénétrer le réseau de la cible finale

Impacts : Financier, Perte d’exploitation indirecte possible si dépendance forte

Exemple : APT 10

DDos.

Objectif : Restreindre ou Couper l’accès aux services d’une structure

Impacts : Perte d’exploitation, Financier, Humain

Pour lire le bulletin complet, contactez-nous : [email protected]